Folytatunk egy cikksort a kriptográfiai vírusok elleni küzdelem módszeréről. Legutóbb az FSRM használatával a fájlkiszolgálókon átmenő proaktív védelem módszerét vizsgáltuk meg. Ma egy olyan adat-helyreállítási módszerről fogunk beszélni, amely lehetővé teszi fájdalommentes fájlok helyreállítását olyan esetekben, amikor a vírus már áttörött és titkosította a felhasználó számítógépén található dokumentumokat..

A dokumentumok trójai titkosítóval való titkosítása után az eredeti adatok visszaadásának legegyszerűbb módja az adatok helyreállítása a biztonsági másolatból. És ha még mindig meg lehet szervezni a szerverek központi adatmentését, akkor sokkal nehezebb biztonsági másolatot készíteni a felhasználók számítógépeiről. Szerencsére a Windows már rendelkezik beépített biztonsági mentési mechanizmussal. - árnyékmásolatok, készítette: Volume Shadow Copy Service (VSS).

A fájlok régi verzióinak a VSS pillanatképekből való visszaállításához a következő feltételeknek kell teljesülniük:

- A VSS-t engedélyezni kell a védett kötetekhez

- elegendő szabad lemezterületnek kell lennie a képek tárolásához (legalább 10-20%)

- a felhasználónak nem szabad helyi adminisztrátori jogokkal rendelkeznie a számítógépén (a legmodernebb rendszergazdai jogokkal működő titkosítók törli az összes elérhető VSS pillanatfelvételt), és a felhasználói fiókok ellenőrzése (UAC) engedélyezve van

Fontolja meg a pillanatkép-házirendek központosított kezelésének mechanizmusát az Active Directory tartományi környezetében, hogy lehetővé tegyék az adatok helyreállítását titkosító vírus támadás után.

Tartalom:

- A VSS engedélyezése a GPO-t használó számítógépeken

- A vshadow.exe másolása a felhasználói számítógépekre GPO használatával

- PowerShell parancsfájl az összes kötet árnyék pillanatképeinek létrehozásához

- Ütemező feladat VSS pillanatképek készítéséhez

- Az eredeti adatok visszaállítása egy kötet árnyékmásolatából

- következtetés

A VSS engedélyezése a GPO-t használó számítógépeken

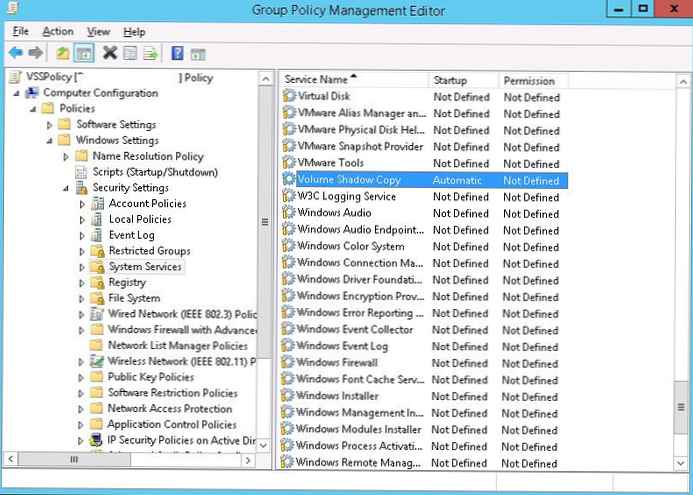

Mindenekelőtt létrehozunk egy csoportházirendet, amely magában foglalja a Volume Shadow Copy Service (VSS) szolgáltatást a felhasználók számítógépein. Ehhez a konzolban GPMC.msc hozzon létre egy új csoportházirend-objektumot VSSPolicy és rendelje hozzá az OU-hoz a felhasználói számítógépekkel.

Váltunk a GPO-szerkesztési módra. Aztán a szakaszban számítógép Configuration>A windows Beállítások->biztonság Beállítások->rendszer szolgáltatás a szolgáltatások listájában, amelyre meg kell találnia egy szolgáltatást kötet árnyék másolat és állítsa be az indítási típust automatikus.

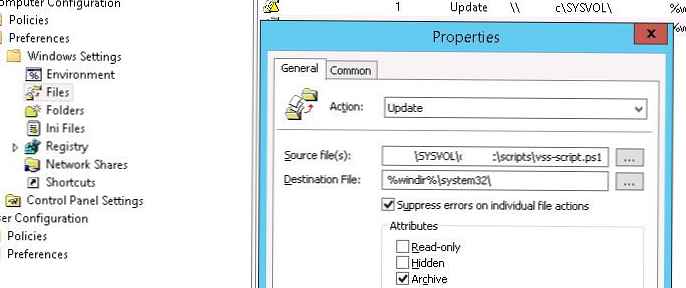

A vshadow.exe másolása a felhasználói számítógépekre GPO használatával

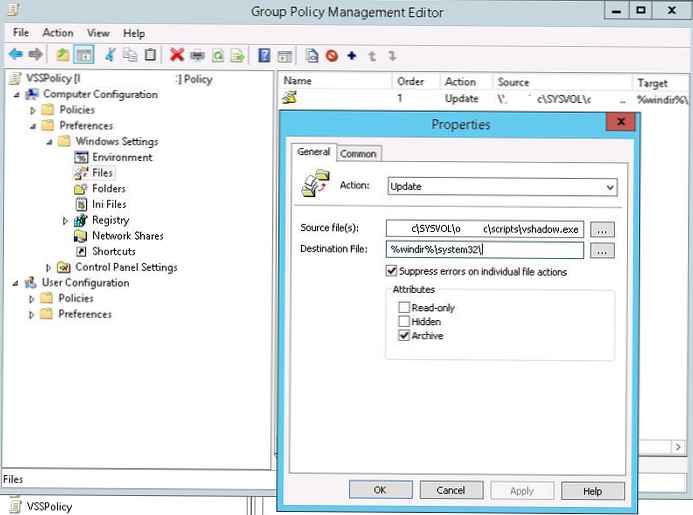

Árnyékmásolatok létrehozásához és kezeléséhez a felhasználói számítógépeken segédprogramra van szükségünk vshadow.exe a Windows SDK-ból. Ebben a példában az SDK vshadow-ját fogjuk használni a Windows 7 x64 esetén (az én esetemben a Windows 7 és a Windows 10 x64 esetén is helyesen működött). A GPP használatával másolja a vshadow.exe fájlt a% windir% \ system32 könyvtárba minden számítógépen.

tanács. A vshadow.exe fájl letölthető erről a linkről: vshadow-7 × 64.zipEhhez a házirend szakaszban Számítógép konfigurálása -> Beállítások -> Windows beállítások -> Fájlok hozzon létre egy új házirendet, amely másolja a vshadow.exe fájlt a könyvtárból \\domain.loc \ SYSVOL \domain.loc \ scripts \ (a fájlt itt kell másolni) a katalógusba % windir% \ system32 \ vshadow.exe (meg kell adnia a fájl nevét a rendeltetési helyen). Konfigurálhatja ezt a házirendet, hogy csak egyszer működjön (egyszer alkalmazza, és ne alkalmazza újra).

PowerShell parancsfájl az összes kötet árnyék pillanatképeinek létrehozásához

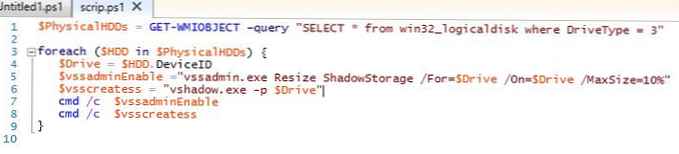

Ezután szükségünk van egy parancsfájlra, amely meghatározza a rendszer lemezeinek listáját, lehetővé teszi az árnyék rögzítését mindenki számára, és létrehoz egy új VSS pillanatképet. Kaptam a következő forgatókönyvet:

$ HDD = GET-WMIOBJECT -query "SELECT * from win32_logicaldisk, ahol DriveType = 3"

foreach ($ HDD $ HDD-kben)

$ Drive = $ HDD.DeviceID

$ vssadminEnable = "vssadmin.exe ShadowStorage átméretezése / Mert = $ Drive / On = $ Drive / MaxSize = 10%"

$ vsscreatess = "vshadow.exe -p $ Drive"

cmd / c $ vssadminEnable

cmd / c $ vsscreatess

Az első kifejezés lehetővé teszi, hogy megtalálja az összes lemezt a rendszerben, majd az vshadow segédprogram minden lemezen aktiválja az árnyékmásolatokat, amelyeknek a terület legfeljebb 10% -át el kell foglalni, és új példányt készít..

Az első kifejezés lehetővé teszi, hogy megtalálja az összes lemezt a rendszerben, majd az vshadow segédprogram minden lemezen aktiválja az árnyékmásolatokat, amelyeknek a terület legfeljebb 10% -át el kell foglalni, és új példányt készít..

Ez a szkript fájlba kerül VSS-forgatókönyv.PS1 és GPO-n keresztül másolja is a felhasználók számítógépére.

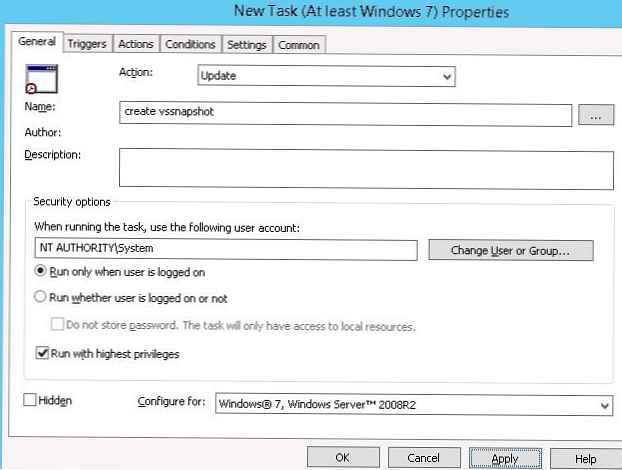

Ütemező feladat VSS pillanatképek készítéséhez

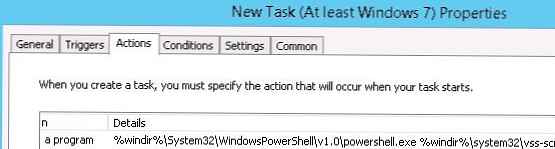

Az utolsó feladat az, hogy minden számítógépen hozzon létre egy ütemező feladatot, amely rendszeresen futtatja a vss-script.ps1 PowerShell parancsfájlt, és új vss lemez pillanatképet készít. Egy ilyen feladat létrehozásának legegyszerűbb módja a GPP. Erre a szakaszban számítógép Konfiguráció -> Beállítások -> Ütemezett feladatok hozzon létre egy új ütemező feladatot (Új-> Ütemezett feladat (legalább Windows 7) a következő névvel: teremt vssnapshot, ami fut NT HATÓSÁG \rendszer megemelt jogokkal.

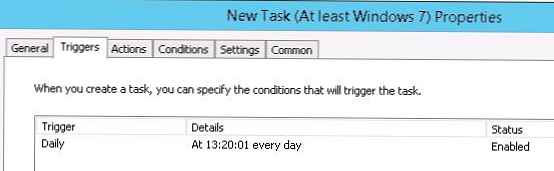

Tegyük fel, hogy a feladatnak minden nap délben, 13:20-kor kell kezdődnie (itt önállóan kell gondolkodnia a képek létrehozásának szükséges gyakoriságán)..

Tegyük fel, hogy a feladatnak minden nap délben, 13:20-kor kell kezdődnie (itt önállóan kell gondolkodnia a képek létrehozásának szükséges gyakoriságán)..

Futtassa a szkriptet:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

Futtassa a szkriptet:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

% windir% \ system32 \ vss-script.ps1 argumentummal

tanács. Gondoskodni kell egy heti feladat létrehozásáról az ütemező számára a régi VSS pillanatképek törlésére is. Ehhez hozzon létre egy új feladatot az ütemező számára, amely az elsőhez hasonló szkriptet futtat, de a sorokkal:

$ vssadminDeleteOld = “vshadow.exe -do =% $ Drive”

cmd / c $ vssadminDeleteOld

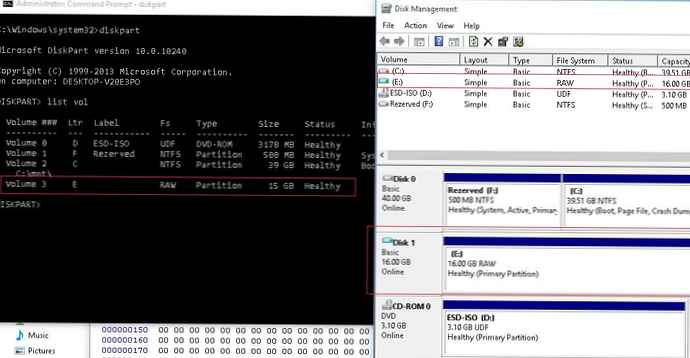

Az eredeti adatok visszaállítása egy kötet árnyékmásolatából

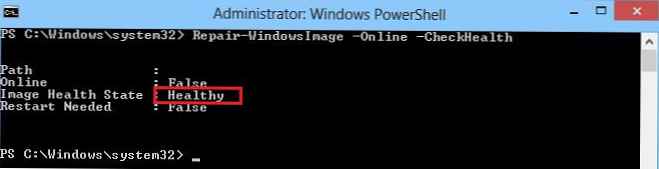

Abban az esetben, ha a titkosító mindazonáltal bejutott a felhasználó számítógépére, és elvégezte a piszkos munkáját, a rendszerből való eltávolítás után a rendszergazda visszaállíthatja a felhasználói dokumentumokat az utolsó pillanatképből.

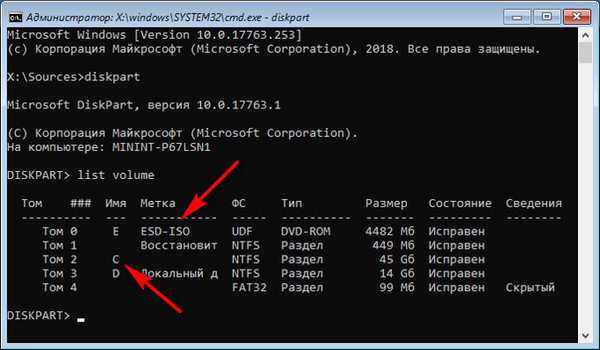

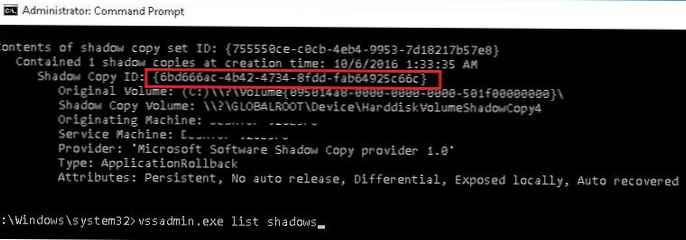

Az elérhető pillanatképek listája a következő paranccsal jeleníthető meg:

A vssadmin.exe árnyékot sorol fel

Példánkban az utolsó lövés 2016.10.06-án 1:33:35 volt, és árnyékmásolat-azonosítója = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

Példánkban az utolsó lövés 2016.10.06-án 1:33:35 volt, és árnyékmásolat-azonosítója = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

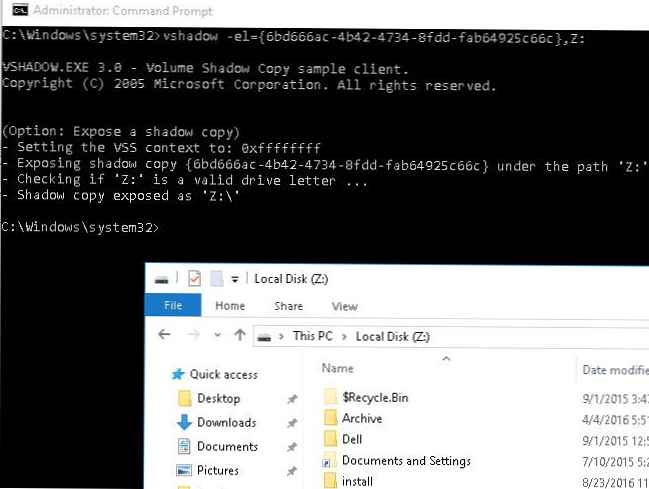

Az olvasott pillanatképet külön rendszermeghajtóként csatoljuk azonosítójával:

vshadow -el = 6bd666ac-4b42-4734-8fdd-fab64925c66c, Z:

Most a File Explorer vagy bármely fájlkezelő használatával másolja az eredeti fájlokat a Z: meghajtóra, amely a csatlakoztatott lemez pillanatképének tartalma.

Most a File Explorer vagy bármely fájlkezelő használatával másolja az eredeti fájlokat a Z: meghajtóra, amely a csatlakoztatott lemez pillanatképének tartalma.

Lemez leszerelése pillanatkép segítségével:

mountvol Z: \ / D

következtetés

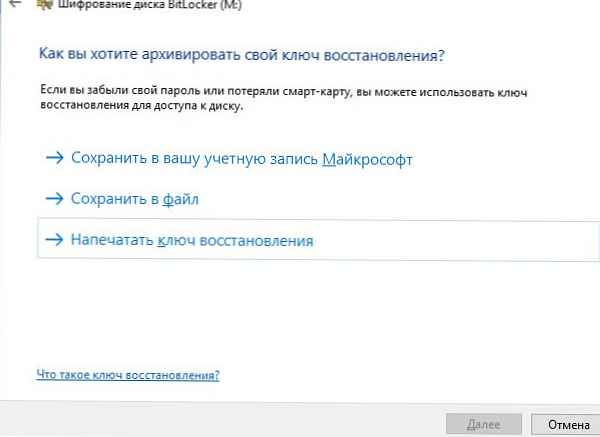

A VSS árnyékmásolata természetesen nem alkalmas a kriptográfiai vírusok elleni küzdelemre, és nem törli a hálózat vírusok elleni védelmének integrált megközelítését (antivírusok, a futtatható fájlok elindításának megakadályozása SRP vagy AppLocker házirendek, SmartScreen hírnév szűrők stb.). A kötetek árnyékmásolatainak egyszerűsítése és hozzáférhetősége azonban véleményem szerint a titkosított adatok visszaszerzésének ezen egyszerű módszerének nagy előnye, amely nagy valószínűséggel hasznos, ha a felhasználó számítógépén átjut a fertőzés..