Svi članci - Oldal 386

Internetes átjáró konfigurálása a NAT és a Port Forwarding használatával a CentOS 7 rendszeren

Ebben a cikkben megvizsgáljuk a CentOS 7.x alapú egyszerű internetes átjáró megszervezésének és konfigurálásának folyamatát. Ez az átjáró lehetővé teszi a helyi hálózat felhasználói számára az internet elérését, valamint a...

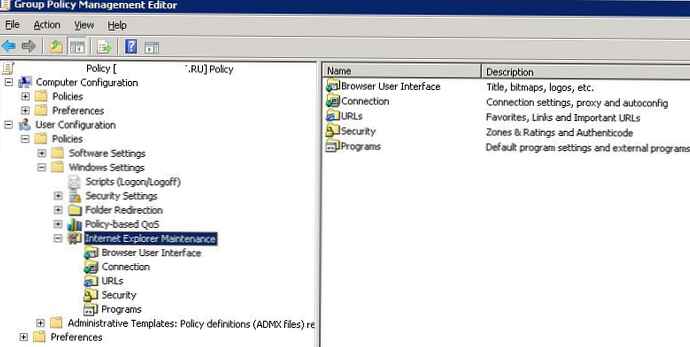

Olvass továbbKonfigurálja az Internet Explorer 11 GPO használatával egy tartományban

Kezdetben az Internet Explorer beállításainak központosított konfigurálásához (a proxykiszolgáló beállításait általában konfigurálják) a tartományi környezetben a csoportházirend a házirendet alkalmazta Internet Explorer karbantartás, amely a GPO felhasználói részében található: Felhasználói...

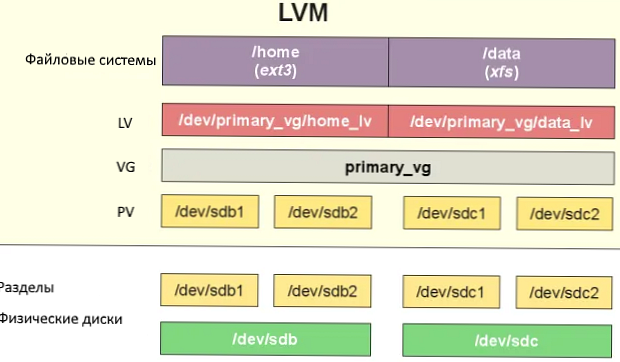

Olvass továbbKonfigurálja és kezelje az LVM partíciókat Linux rendszeren

LVM (Logical Volume Manager) - operációs rendszer alrendszer Linux, lehetővé téve a fizikai merevlemez vagy a különböző merevlemezek különböző területeinek egyetlen logikai kötetként történő használatát. Az LVM be van építve...

Olvass továbbKonfigurálja a Hyper-V élő áttelepítést fürt nélkül

A Hyper-V virtualizációs rendszerben az élő migrációs technológia lehetővé teszi a futó virtuális gépek mozgatását a Hyper-V gazdagépek között anélkül, hogy megzavarnák a működést és a szolgáltatások elérhetőségét. A Hyper-V...

Olvass továbbKonfiguráljon mindig az elérhetőségi csoportokat az SQL Server alkalmazásban

Ebben a cikkben a lépésről lépésre áttekintjük a rendelkezésre állási csoportok telepítését és konfigurálását. Mindig bekapcsolva az SQL Server alkalmazásban a Windows Server 2019 rendszerben vegye figyelembe a feladatátvételi forgatókönyveket...

Olvass továbbTestreszabhatja a Google Chrome-t az ADMX csoportházirend-sablonokkal

Ebben a cikkben megismerjük Csoportházirend adminisztratív sablonok, a Google által biztosított, amelyek lehetővé teszik központilag kezelheti a Chrome böngésző beállításait az Active Directory tartományban. Az ADMX GPO sablonok használata a...

Olvass továbbFTP-kiszolgáló konfigurálása felhasználói elszigeteléssel a Windows Server 2016/2012 R2 rendszeren

Bár a protokoll FTP, Az egyik legrégebbi protokoll, 40 éves lett és továbbra is mindenütt használják, ahol egyszerű fájlátviteli protokoll szükséges. Az FTP szerver telepíthető az összes Microsoft operációs rendszerre....

Olvass továbbKonfigurálja a FirewallD-t egy kiszolgálón a CentOS 8 és 7 segítségével

A CentoOS 7-től kezdve egy új eszköz jelent meg a forgalom szűrési szabályainak konfigurálására. firewalld. Javasoljuk, hogy használja az iptable szabályok kezelésére. A CentOS 8-ban a szokásos iptable szűrőcsomag helyett...

Olvass továbbA Fail2Ban konfigurálása Linux rendszeren az SSH, Apache, MySQL, Exim védelmére

fail2ban lehetővé teszi a hozzáférést a kiszolgálóhoz vagy a futó szolgáltatásokhoz a hozzáférési naplók és kapcsolatok elemzése alapján. A Fail2Ban automatikusan létrehozhat tűzfalszabályokat az adott IP-címek blokkolására, ha az ezen...

Olvass továbbKonfigurálja a megbízható SSL / TLS tanúsítványokat az RDP-kapcsolatok védelme érdekében

Ebben a cikkben bemutatjuk, hogyan lehet megbízható SSL / TLS tanúsítványokat használni az RDP kapcsolatok védelmére az Active Directory tartományban lévő Windows számítógépekkel és kiszolgálókkal. Ezeket a tanúsítványokat használjuk az...

Olvass továbbLegnépszerűbb cikkek

Tippek a Microsoft Windows telepítéséhez, konfigurálásához és használatához.