Ebben a cikkben bemutatjuk, hogyan lehet megbízható SSL / TLS tanúsítványokat használni az RDP kapcsolatok védelmére az Active Directory tartományban lévő Windows számítógépekkel és kiszolgálókkal. Ezeket a tanúsítványokat használjuk az önaláírt RDP tanúsítványok helyett (a felhasználók figyelmeztetést kapnak, hogy a hitelesítés nem lehetséges, ha ilyen tanúsítvánnyal kapcsolódik egy RDP gazdagéphez). Ebben a példában egy speciális sablont fogunk konfigurálni az RDP-tanúsítványok kiadásához a Tanúsítványkezelőben, és konfiguráljuk azt a csoportházirendet, amely automatikusan kiadja és összekapcsolja az SSL / TLS tanúsítványt a Távoli asztali szolgáltatásokkal.

Tartalom:

- Saját aláírású RDP tanúsítvány figyelmeztetés

- Hozzon létre egy RDP tanúsítványsablont egy hitelesítésszolgáltatóban (CA)

- Konfigurálja a csoportházirendet az RDP tanúsítványok kiadására

- Aláírjuk az RDP fájlt, és hozzáadjuk a megbízható RDP tanúsítvány ujjlenyomatát

Saját aláírású RDP tanúsítvány figyelmeztetés

Alapértelmezés szerint a Windows önaláírt munkamenetet generál az RDP munkamenet védelme érdekében.

tanúsítványt. Ennek eredményeként, amikor először csatlakozik az RDP / RDS szerverhez az mstsc.exe ügyfélen keresztül, figyelmeztetés jelenik meg a felhasználó számára:

A távoli számítógépet nem sikerült hitelesíteni biztonsági tanúsítványok kiadása miatt. Tanúsítványhiba: Nem megbízható tanúsító hatóság által kiadott tanúsítvány.

Az RDP-kapcsolat létrehozásának folytatásához a felhasználónak kattintson az Igen gombra. Annak megakadályozása érdekében, hogy az RDP figyelmeztetés minden alkalommal megjelenjen, engedélyezheti a „Ne kérdezzen meg újra ehhez a számítógéphez” lehetőséget..

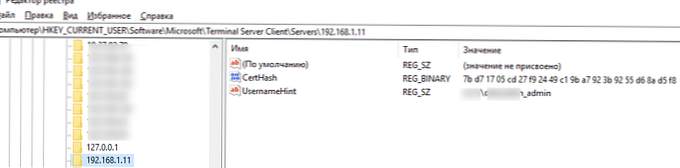

Ebben az esetben az RDP tanúsítvány ujjlenyomata az ügyfélen kerül mentésre a paraméterben CertHash az RDP-kapcsolatok előzményeivel (HKEY_CURRENT_USER \ Software \ Microsoft \ Terminal Server Client \ Servers \). Ha elrejtett egy értesítést arról, hogy az RDP-szerver hitelessége nem tudja ellenőrizni a beállítások visszaállítását, akkor törölje a kulcsot a tanúsítvány ujjlenyomatával a rendszerleíró adatbázisból.

Hozzon létre egy RDP tanúsítványsablont egy hitelesítésszolgáltatóban (CA)

Próbáljuk meg használni egy megbízható SSL / TLS tanúsítványt, amelyet egy vállalati igazolási hatóság adott ki az RDP-kapcsolatok védelme érdekében. Ezzel a tanúsítvánnyal a felhasználó hitelesítheti az RDP-kiszolgálót csatlakozáskor. Tegyük fel, hogy már rendelkezik Microsoft tanúsító hatósággal a domainben, ebben az esetben konfigurálhatja a tanúsítványok automatikus kiadását és csatlakoztatását a tartomány összes Windows számítógépéhez és szerveréhez.

N a CA-nál új típusú tanúsítványsablont kell létrehoznia az RDP / RDS szerverekhez.

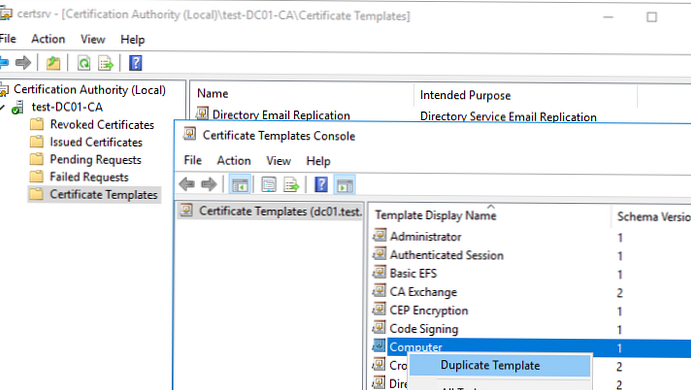

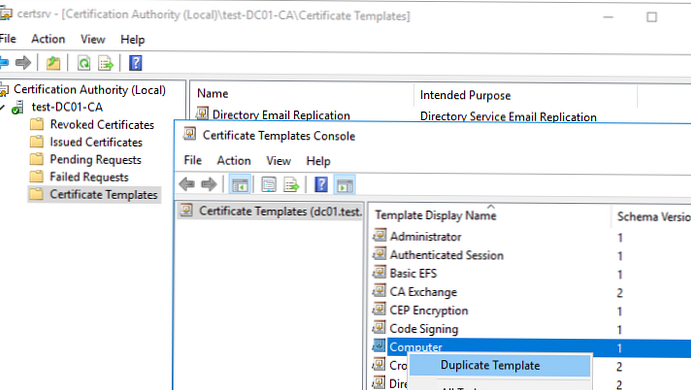

- Indítsa el a Hitelesítés-szolgáltató konzolt, és lépjen a Tanúsítványsablonok szakaszba;

- Készítsen másolatot a számítógépes tanúsítványsablonról (Tanúsítványsablonok -> Kezelés -> Számítógép -> Másolat);

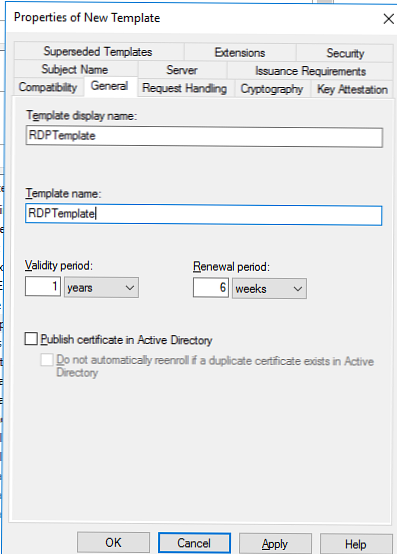

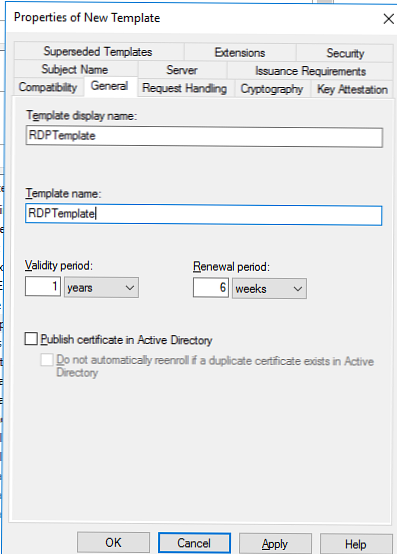

- lap általános adja meg az új tanúsítványsablon nevét - RDPTemplate. Ellenőrizze a mező értékét Sablon neve teljesen egybeesik Sablon megjelenített neve;

- lap kompatibilitás Adja meg a domain klienseinek minimális verzióját (például a Windows Server 2008 R2 CA-hoz és a Windows 7 az ügyfelekhez). Így robusztusabb titkosítási algoritmusokat fognak használni;

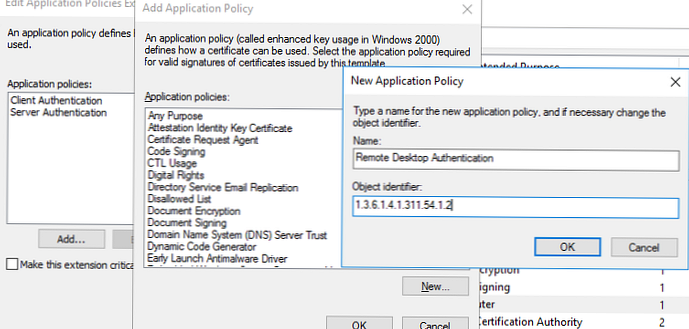

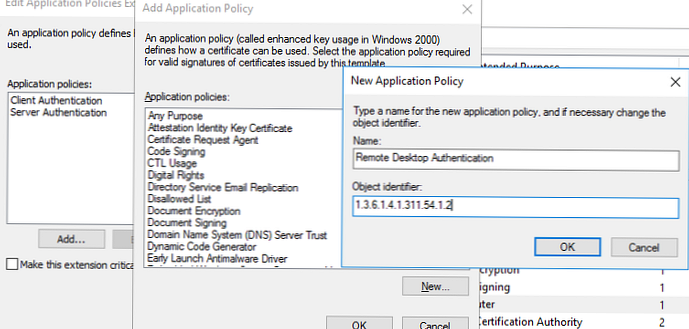

- Most fül Extensions az alkalmazási politikában (Alkalmazási házirend) csak az ilyen tanúsítványok felhasználási körét kell korlátoznia Távoli asztali hitelesítés (adja meg a következő objektumazonosítót - 1.3.6.1.4.1.311.54.1.2). Kattintson a Hozzáadás -> Új elemre, hozzon létre egy új házirendet, és válassza ki azt;

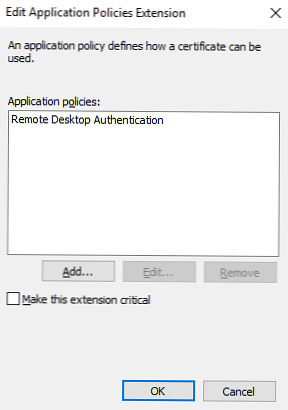

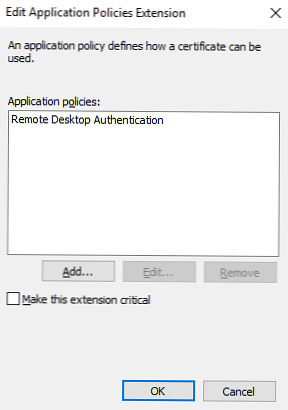

- A tanúsítványsablon beállításaiban (Alkalmazáspolitikák kiterjesztése) törölje az összes házirendet, kivéve Távoli asztali hitelesítés;

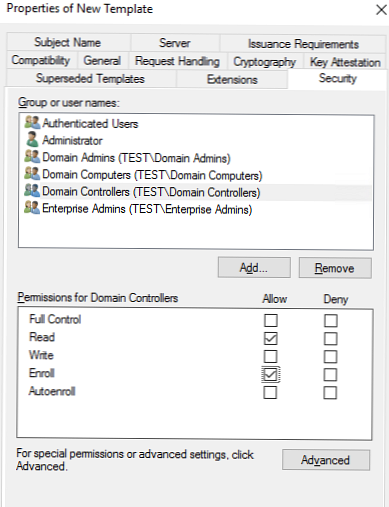

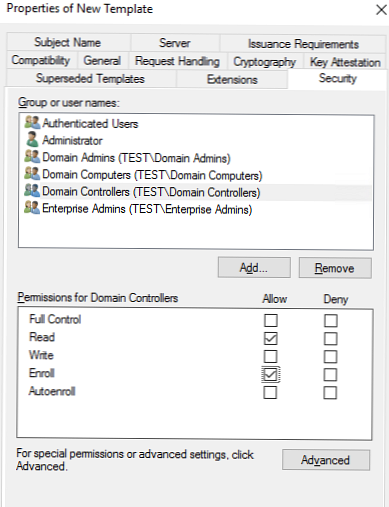

- Az RDP tanúsítványsablonnak a tartományvezérlőken történő használatához nyissa meg a fület biztonság, csoport hozzáadása Tartományvezérlők és engedélyezze az opciót ehhez Beiktathat és Autoenroll;

- Mentse a tanúsítványsablont;

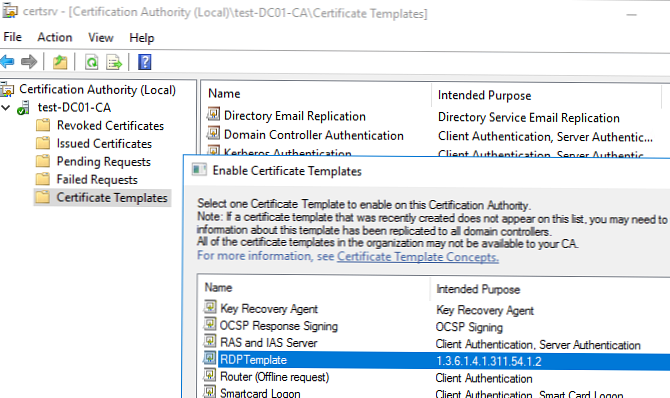

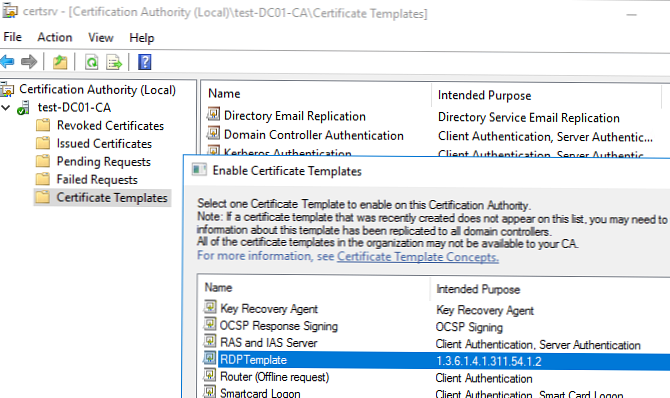

- A Tanúsító hatóság beépülő moduljában kattintson a Tanúsítványsablonok mappára, válassza a lehetőséget Új -> Kiállítandó tanúsítványsablon -> válassza ki a létrehozott sablont RDPTemplate.

Konfigurálja a csoportházirendet az RDP tanúsítványok kiadására

Most konfigurálnia kell egy olyan domain házirendet, amely automatikusan RDP tanúsítványt rendel hozzá a számítógépekhez / kiszolgálókhoz a konfigurált sablonnak megfelelően.

Feltételezzük, hogy minden domain számítógép megbízható a vállalati tanúsító hatóságnál, azaz A GPO gyökér tanúsítványa hozzáadva a megbízható gyökér tanúsító hatóságokhoz.- Nyissa meg a gpmc.msc tartománycsoport-házirend-kezelő konzolt, hozzon létre egy új csoportházirend-objektumot, és rendelje hozzá egy OU-hoz olyan RDP / RDS kiszolgálókkal vagy számítógépekkel, amelyekhez automatikusan ki kell adnia TLS tanúsítványokat az RDP kapcsolatok védelme érdekében;

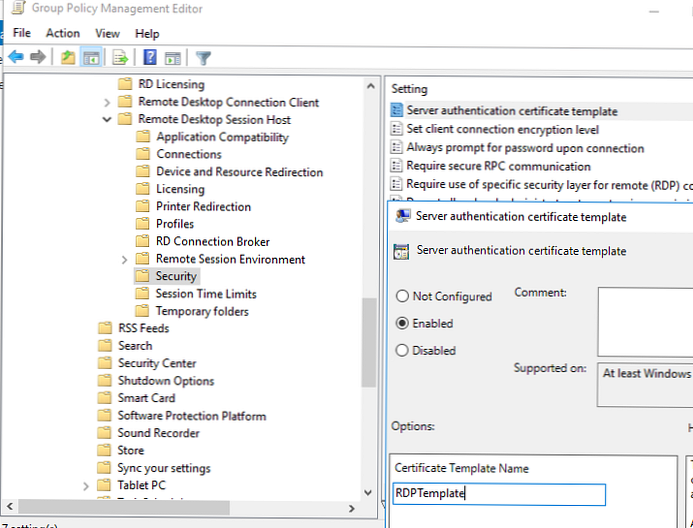

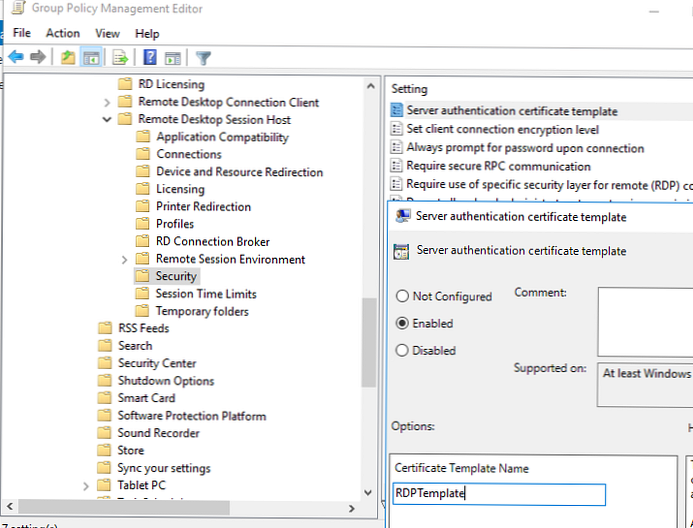

- Ugrás a GPO-hoz: Számítógép konfigurálása -> Házirendek -> Adminisztrációs sablonok -> Windows-összetevők -> Távoli asztali szolgáltatások -> Távoli asztali munkamenet host -> Biztonság. Házirend engedélyezése Szerver hitelesítési tanúsítványsablon. Adja meg a korábban létrehozott CA sablon nevét (RDPTemplate);

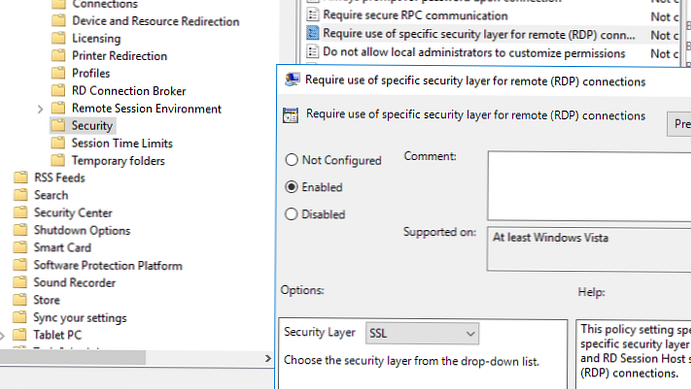

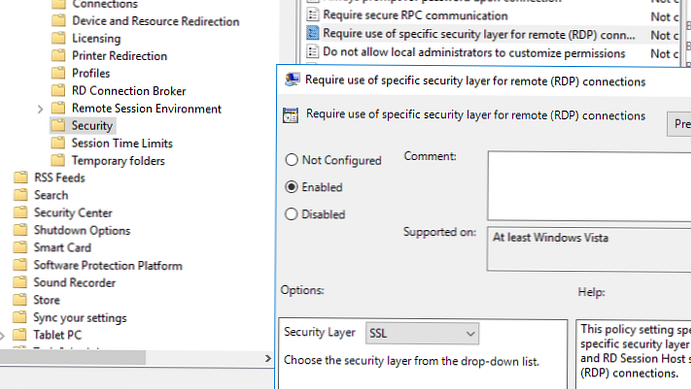

- Ezután ugyanabban a csoportházirend-objektum szakaszban engedélyezze a házirendet A távoli (RDP) kapcsolatokhoz speciális biztonsági réteg használatát kell megkövetelni és állítsa be SSL;

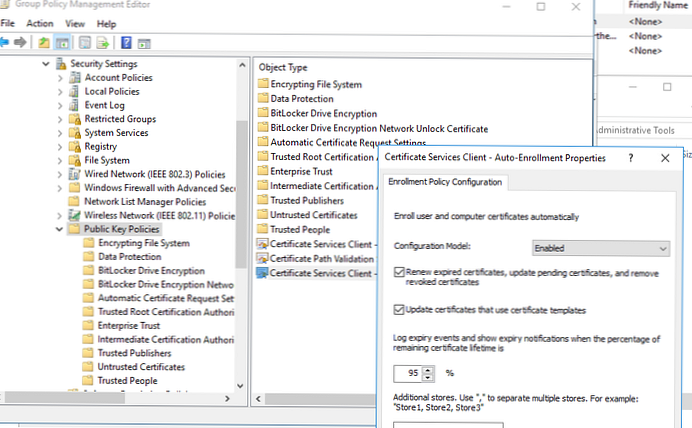

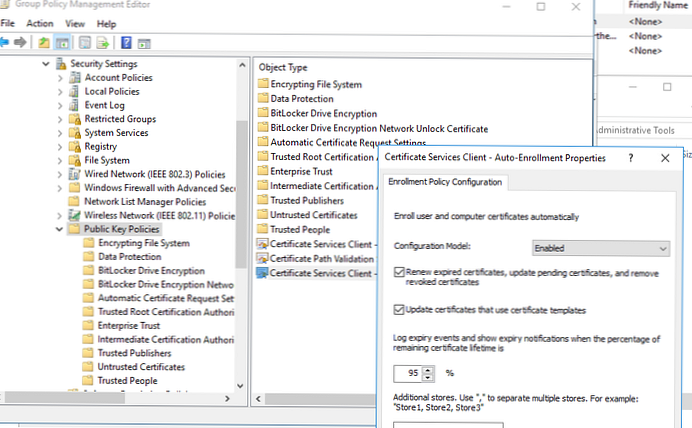

- Az RDP-tanúsítvány automatikus megújításához nyissa meg a GPO részt: Számítógép konfigurációja -> Windows beállítások -> Biztonsági beállítások -> Nyilvános kulcs házirendek, és engedélyezze a házirendet Tanúsítványszolgáltatások kliens - automatikus regisztrációs tulajdonságok. Válassza a „Lejárt tanúsítványok megújítása, a függőben lévő tanúsítványok frissítése és a visszavont tanúsítványok eltávolítása” és a „Tanúsítványsablonokat használó tanúsítványok frissítése” lehetőséget;

- Ha azt akarja, hogy az ügyfelek mindig ellenőrizzék a kiszolgáló RDP tanúsítványát, konfigurálnia kell egy irányelvet Configure Authentication for Client = Figyelmeztessen, ha a hitelesítés sikertelen (GPO számítógépkonfiguráció -> Házirendek -> Adminisztrációs sablonok -> Windows-összetevők -> Távoli asztal beállításai -> Távoli asztali kapcsolat kliens szakasz);

- Ha szükséges, a tűzfal házirendjeivel megnyithatja a bejövő TCP / UDP 3389 RDP portot;

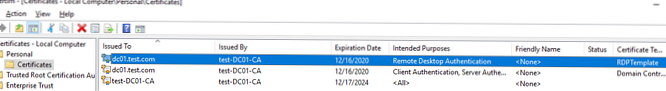

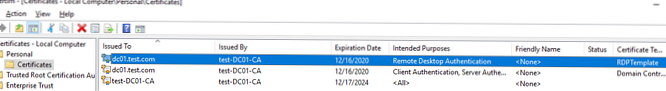

- Végig kell frissíteni az ügyfél házirendjét, el kell indítani a számítógép tanúsítványkonzolját (Certlm.msc), és ellenőriznie kell, hogy a CA által kiadott távoli asztali hitelesítési tanúsítvány megjelenik-e a Személyes -> Tanúsítványok szakaszban. Ha a házirendeket nem alkalmazták, akkor használja a gpresult segédprogramot és ezt a cikket a GPO diagnosztizálásához.

Az új RDP tanúsítvány alkalmazásához indítsa újra a Remote Desktop Services szolgáltatást:

Get-Service TermService -ComputerName msk-dc01 | Restart-Service -force -verbose

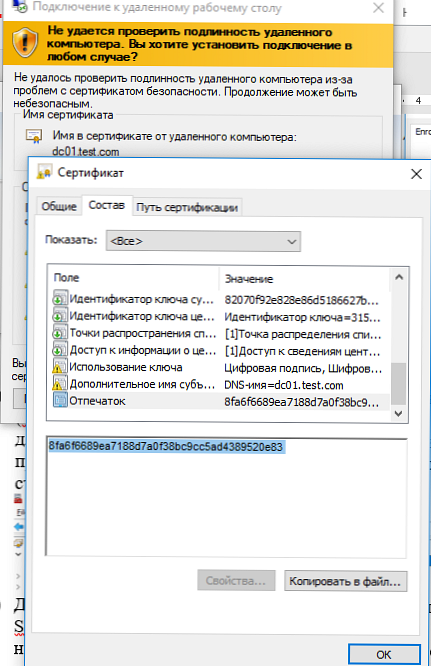

Most, amikor az RDP csatlakozik a szerverhez, a megbízhatósági tanúsítvány nem jelenik meg (úgy, hogy a tanúsítvány iránti kérelem megjelenjen, csatlakozzon a kiszolgálóhoz IP-címmel, és nem annak a kiszolgálónak a FQDN nevével, amelyre a tanúsítványt kiadták). Kattintson a „Tanúsítvány megtekintése” gombra, lépjen a „Összetétel” fülre, másolja a „Tanúsítvány ujjlenyomata” mező értékét.

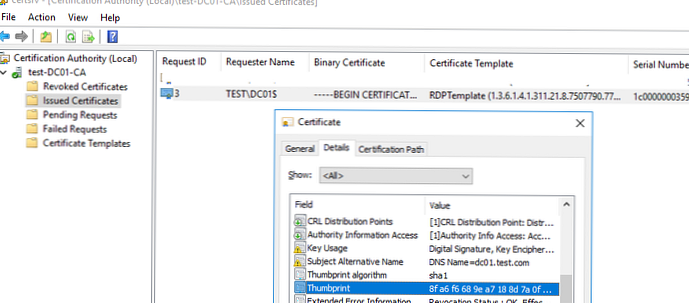

A tanúsító hatóság konzolján is megtalálhatja a szakaszban Kiadott tanúsítványok az RDPTemplate sablon segítségével ellenőrizze, hogy az adott Windows számítógéphez / kiszolgálóhoz kiadtak-e tanúsítványt. Ellenőrizze a tanúsítvány miniatűr értékét is:

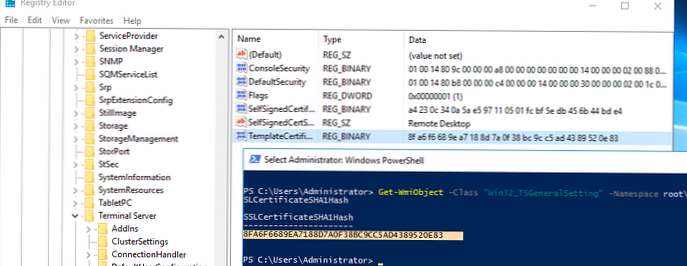

Hasonlítsa össze az adatokat a távoli asztali szolgáltatás által használt tanúsítvány ujjlenyomatával. Az RDS-igazolás ujjlenyomata értékét a nyilvántartásban láthatja (ág HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStation, paraméter TemplateCertificate) vagy a PowerShell paranccsal: Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root \ cimv2 \ terminalservices | válasszon SSLCertificateSHA1Hash

Most, amikor bármilyen kiszolgálót vagy számítógépet csatlakoztat egy távoli asztalhoz, amelyet ez a politika érint, nem fog figyelmeztetést látni a nem megbízható RDP tanúsítványról.

Aláírjuk az RDP fájlt, és hozzáadjuk a megbízható RDP tanúsítvány ujjlenyomatát

Ha nem rendelkezik hitelesítésszolgáltatóval, de szeretné megakadályozni, hogy a felhasználók figyelmeztetéseket kapjanak, amikor csatlakoznak az RDP / RDS szerverhez, a tanúsítványt hozzá lehet adni a számítógépek megbízható felhasználóihoz.

A fent leírtak szerint szerezze be az RDP-tanúsítvány Thumbprint értékét:

Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace gyökér \ cimv2 \ terminálszolgáltatások | Kiválasztás | Kiválasztás SSLCertificateSHA1Hash

Ezzel az ujjlenyomattal írhatja alá az .RDP fájlt RDPSign.exe:

rdpsign.exe / sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 "C: \ Users \ root \ Desktop \ rdp.rdp"

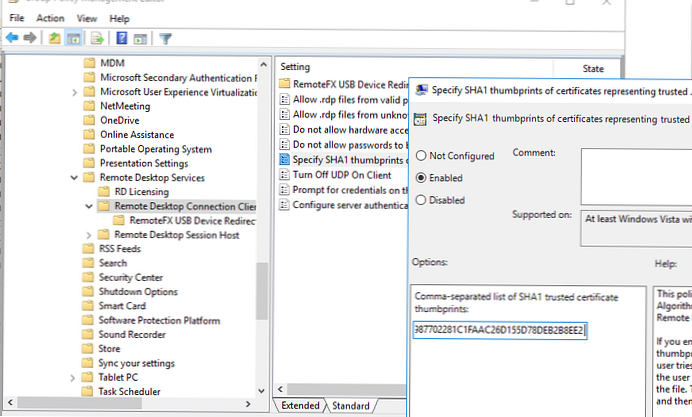

Most a GPO-n keresztül adja hozzá a tanúsítvány ujjlenyomatát a megbízható felhasználókhoz. Adja meg az ujjlenyomatokat (pontosvesszővel elválasztva) a házirendben Adja meg a megbízható .rdp kiadókat képviselő tanúsítványok SHA1 indexképét (Adja meg a megbízható RDP-kiadókat ábrázoló tanúsítványok SHA1 ujjlenyomatait) a Számítógép konfigurációja -> Irányelvek -> Felügyeleti sablonok -> Windows-összetevők -> Távoli asztal beállításai -> Távoli asztali kapcsolat kliens részében.

Az átlátszó RDP bevitel jelszó nélküli (RDP egyszeri bejelentkezés) működéséhez konfigurálnia kell az Delegálás alapértelmezés szerinti hitelesítési adatok házirendjének megadását és meg kell határoznia az abban szereplő RDP / RDS kiszolgálók nevét (lásd a cikket).