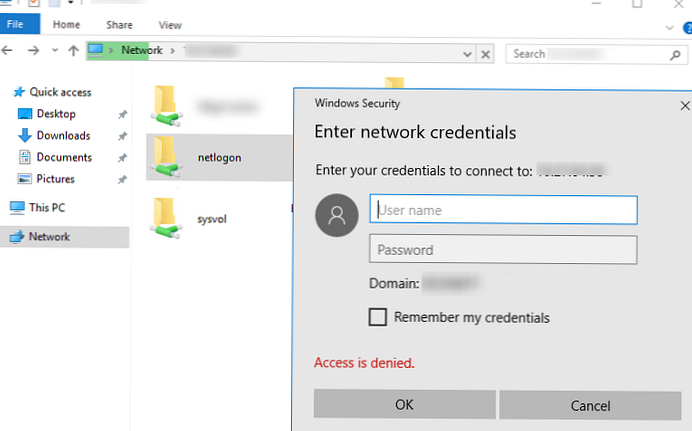

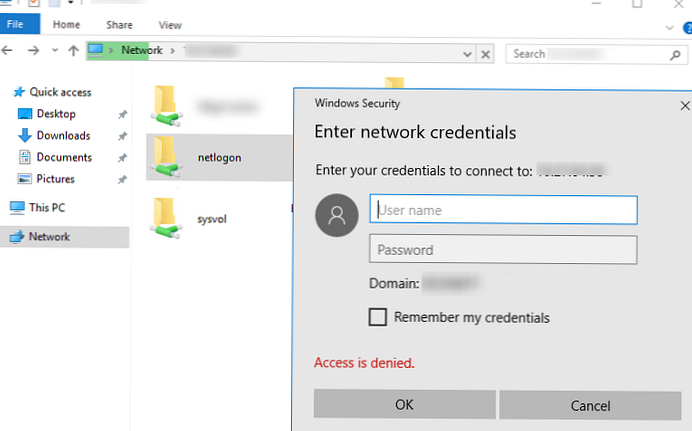

Megfigyelt néhány furcsaságot a SYSVOL és a NETLOGON könyvtárakhoz való hozzáféréskor egy tartományban a Windows 10 / Windows Server 2016 tartományból. Amikor egy ügyfél tartományvezérlőjéhez fér hozzá az UNC útvonalon keresztül \\\ SYSVOL vagy egy tartományvezérlő IP-címe alapján \\ 192.168.1.10 \ Netlogon hiba jelenik meg “A hozzáférés megtagadva”(A hozzáférés megtagadva) egy fiók és jelszó megadásának kérésével. A tartományi felhasználói fiók vagy akár a tartományi rendszergazda megadásakor a könyvtárak továbbra sem nyílnak meg.

Ugyanakkor ugyanaz a Sysvol / Netlogon könyvtár általában megnyílik (jelszó megadása nélkül), ha megadja a tartományvezérlő nevét: \\ dc1.domain.ru \ sysvol vagy csak \\ dc1 \ sysvol.

Ezenkívül a csoportszabályok alkalmazásával kapcsolatos problémák megfigyelhetők a Windows 10 rendszerű problémás számítógépeken. A naplóban hibákat találhat a EventID 1058:

A csoportházirend feldolgozása sikertelen. A Windows megpróbálta beolvasni a \\ domain.ru \ sysvol \ domain.ru \ Policies \ GPO GUID \ gpt.ini fájlt egy tartományvezérlőből, és nem sikerült. A csoportházirend-beállításokat csak akkor lehet alkalmazni, amíg ez az esemény megoldódik.

Mindez az új biztonsági beállításokkal társul, amelyeket arra terveztek, hogy megvédjék a tartományi számítógépeket a futó kódtól (bejelentkezési szkriptek, futtatható fájlok), és házirend-konfigurációs fájlokat fogadjanak nem megbízható forrásokból. - UNC edzés. A Windows 10 / Windows Server 2016 biztonsági beállításai megkövetelik, hogy a következő biztonsági szinteket használják az UNC könyvtárak fokozott védelemmel történő eléréséhez (SYSVOL és NETLOGON):

- Kölcsönös hitelesítés - az ügyfél és a szerver kölcsönös hitelesítése. A Kerberos hitelesítésre használatos (az NTLM nem támogatott). Ezért nem lehet IP-cím alapján csatlakozni a tartományvezérlő SYSVOL és NETLOGON könyvtárainak. Alapértelmezés szerint

RequireMutualAuthentication = 1. - becsületesség - SMB aláírás ellenőrzése. Lehetővé teszi annak ellenőrzését, hogy az SMB munkamenet adatai nem kerülnek-e módosításra az átvitel során. Az SMB aláírást csak az SMB 2.0 vagy újabb verziója támogatja (az SMB 1 nem támogatja az SMB aláírást egy munkamenethez). Alapértelmezés szerint

RequireIntegrity = 1. - magánélet - adat titkosítás SMB munkamenetben. Az SMB 3.0 óta támogatott (Windows 8 / Windows Server 2012 és újabb). Alapértelmezés szerint RequirePrivacy = 0. Ha a tartományában vannak számítógépek és tartományvezérlők a régebbi Windows verziókkal (Windows 7 / Windows Server 2008 R2 vagy annál alacsonyabb), akkor nem szabad ezt a lehetőséget használni

RequirePrivacy = 1. Ellenkező esetben a régi ügyfelek nem tudnak csatlakozni a tartományvezérlők hálózati könyvtárainak.

Ezeket a módosításokat kezdetben, 2015-ben, az MS15-011 és az MS15-014 biztonsági közlemények részeként, 2015-ben hajtották végre. Ennek eredményeként megváltozott a Multiple UNC Provider (MUP) algoritmus, amely most speciális szabályokat használ a tartományvezérlők kritikus könyvtárainak elérésére. \\ * \ SYSVOL és \\ * \ NETLOGON.

Windows 7 és Windows 8.1 rendszereken az UNC által védett útvonalak alapértelmezés szerint le vannak tiltva.Megváltoztathatja az UNC edzési beállításait a Windows 10 rendszerben a SYSVOL és a NETLOGON eléréséhez csoportszabályokon keresztül. Különböző biztonsági beállításokat használhat különböző UNC útvonalak eléréséhez házirend segítségével. Edzett UNC ösvények (UNC ösvények fokozott védelemmel).

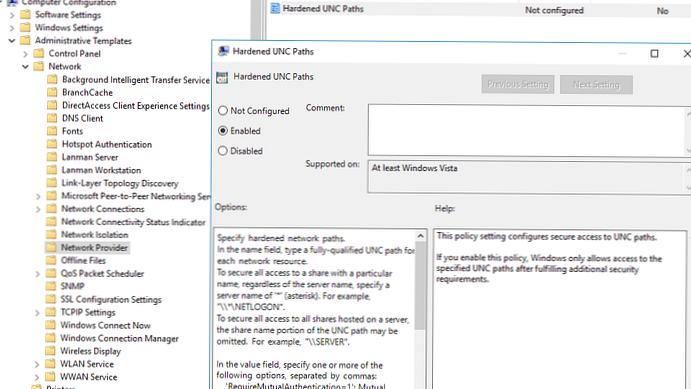

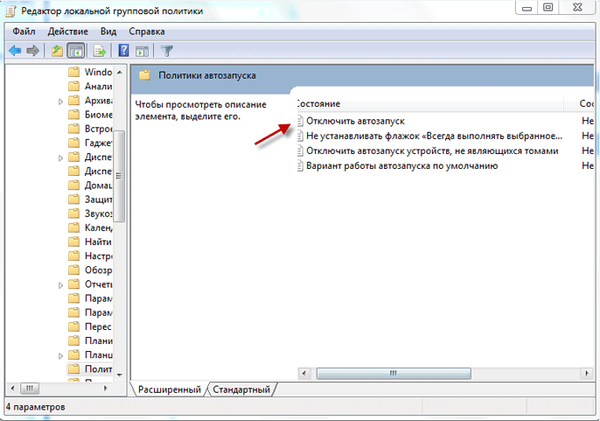

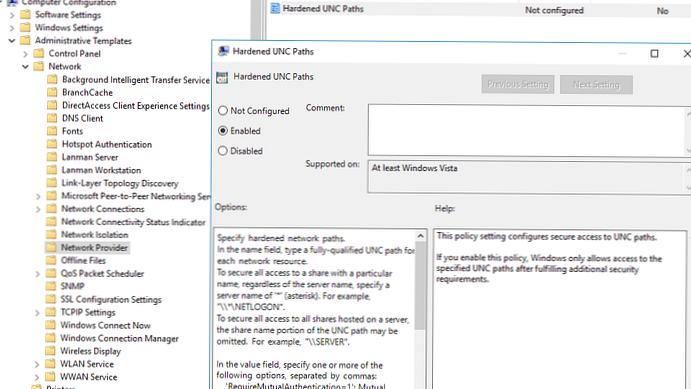

- Nyissa meg a gpedit.msc helyi biztonsági házirend-szerkesztőt;

- Lépjen a házirendek szakaszába Számítógép konfigurálása -> Felügyeleti sablonok -> Hálózat -> Hálózati szolgáltató;

- Házirend engedélyezése Edzett unc utak;

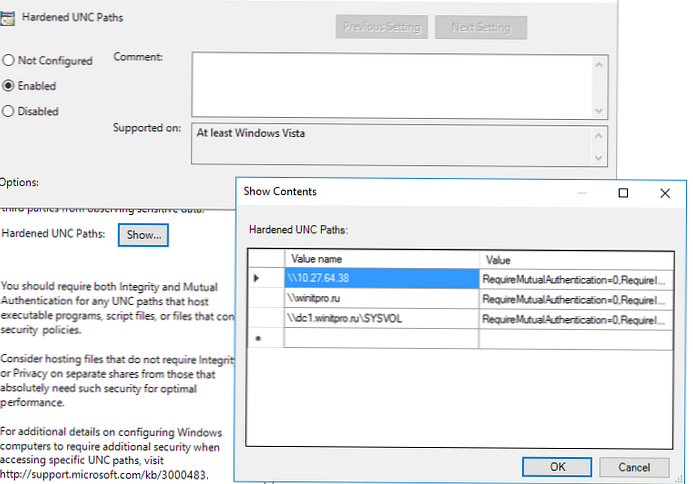

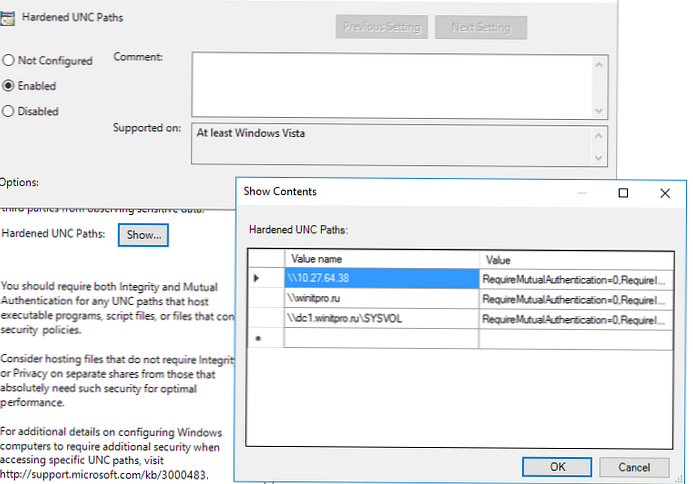

- Kattintson a gombra mutat és hozzon létre bejegyzéseket az UNC elérési útjaihoz a Netlogon és a Sysvol könyvtárakba. Az UNC radarozásának teljes letiltásához az egyes könyvtárakban (nem ajánlott !!), adja meg

RequireMutualAuthentication = 0, RequireIntegrity = 0, RequirePrivacy = 0Az UNC elérési utakhoz a következő formátumokat használhatja:- \\ DC_IP

- \\ domain.ru

- \\ DCName

Vagy engedélyezheti a hozzáférést a Sysvol és a Netlogon könyvtárakhoz, függetlenül az UNC elérési útjától:

- \\ * \ SYSVOL

- \\ * \ NETLOGON

Meg kell adnia az összes szükséges domain nevet (tartományvezérlők) vagy IP címet.

A Microsoft a következő beállítások használatát javasolja a kritikus UNC könyvtárak biztonságos eléréséhez:- \\ * \ NETLOGON

RequireMutualAuthentication = 1, RequireIntegrity = 1 - \\ * \ SYSVOL

RequireMutualAuthentication = 1, RequireIntegrity = 1

A számítógépre vonatkozó irányelveket a parancs segítségével kell frissíteni gpupdate / force és ellenőrizze, hogy van-e hozzáférése a Sysvol és a Netlogon könyvtárakhoz.

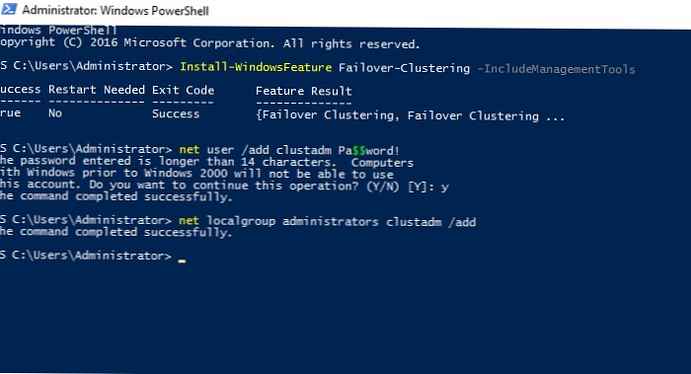

Ezeket a beállításokat egy központi domain házirend segítségével konfigurálhatja. Vagy a következő parancsok segítségével az ügyfeleknél. (Ezek a parancsok letiltják a Kerberos hitelesítést, amikor a megadott könyvtárakhoz hozzáférnek DC-n. Az NTLM-et használjuk, ennek eredményeként védett könyvtárakat nyithatunk DC-n IP-cím alapján):

reg hozzáadás HKEY_LOCAL_MACHINE \ SOFTWARE \ házirendek \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ SYSVOL" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

reg add HKEY_LOCAL_MACHINE \ SOFTWARE \ házirendek \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ NETLOGON" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

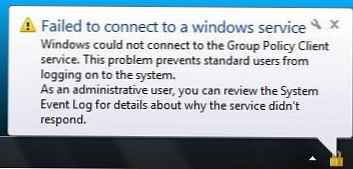

- Van egy tartományvezérlő adminisztrációs sablonjainak régi verziója (DC a régi Windows Server 2008 R2 / Windows Server 2012 verzióból), amelyek nem rendelkeznek a Hardened UNC Paths házirend-beállítással;

- a Sysvol könyvtár elérhetetlensége miatt az ügyfelek nem szerezhetnek domain házirendeket, és nem terjesztheti ezeket a beállításjegyzék-beállításokat.