A Windows Server 2012 új koncepciót vezetett be az úgynevezett fájlok és mappák vállalati szintű hozzáférésének központi kezelésére Dinamikus hozzáférés-vezérlés. A dinamikus hozzáférés-vezérlés új rendszere és a fájlokhoz és mappákhoz való hozzáférés-vezérlési lista (ACL - hozzáférés-vezérlési listák) új rendszere, amely csak a felhasználói fiókokhoz és csoportokhoz biztosít hozzáférést, az a különbség, hogy a dinamikus hozzáférés-vezérlést (DAC) használja. A hozzáférést szinte bármilyen attribútum és akár kritérium alapján is vezérelheti. A dinamikus hozzáférés-vezérlés használatával a Windows Server 2012-ben létrehozhat teljes adathozzáférés-szabályozási szabályokat, amelyek segítségével ellenőrizheti például, hogy a felhasználó bizonyos csoportokban van-e, hogy tagja-e a pénzügyi osztálynak, és hogy táblagépe támogatja-e az RMS-titkosítást. Ezek a szabályok formájában szereplő szabályok később alkalmazhatók a szervezet bármely (vagy az összes) fájlkiszolgálóra, ezáltal egységes biztonsági rendszert hozva létre.

ACL-alapú hozzáférési hátrányok

Hogyan hajtották végre a fájlkiszolgálók megosztott könyvtárainak elérését a dinamikus hozzáférés-vezérlés megjelenése előtt. Specifikus hozzáférési listákat rendelnek egy megosztott mappához NTFS szinten és / vagy golyókhoz, amelyek bizonyos csoportokat tartalmaznak az AD-ben (vagy helyi kiszolgálócsoportokban), vagy bizonyos fiókokat. Ahhoz, hogy a felhasználó hozzáférhessen a kívánt könyvtárhoz, az adminisztrátornak be kellett építenie a megfelelő csoportba. Milyen hátrányai vannak egy ilyen hozzáférés-kezelési modellnek??

· A belépést csak a csoporthoz való csatlakozás alapján szabályozzák

· Nagyszámú megosztott mappával nagyszámú csoportot kell létrehozni (ez növeli a Kerberos jegyet)

· Nincs hozzáférési ellenőrzés annak a felhasználói eszköznek a jellemzői alapján, amelyhez a felhasználó csatlakozik

· Komplex hozzáférési forgatókönyvek nem valósíthatók meg

Ha a hozzáférés-ellenőrzés csak ACL-en alapszik, nem ritka, hogy a felhasználó véletlenül feltölt bizalmas információkat (például a felső vezetők fizetése) egy nyilvános erőforrásba, ahol mindenki megismerheti őt.

A fenti hátrányok célja a dinamikus hozzáférés-vezérlő technológia kiküszöbölése..

Windows Server 2012 dinamikus hozzáférés-vezérlő architektúra és alapelvek

A Windows Server 2012 rendszerben a dinamikus hozzáférés-vezérlés egy másik szintű hozzáférés-vezérlést hoz létre a fájlobjektumokhoz a teljes tartomány szintjén és ezen objektumokon folytassa az NTFS engedélyek működését

(ACL). Vegye figyelembe, hogy a DAC-szabályok mindenütt alkalmazhatók, függetlenül attól, hogy milyen NTFS-jogok vannak beállítva az objektumon..

A DAC - modell egyik fő fogalma a követelés (kérelem vagy jóváhagyás). A Windows Server 2012 hozzáférés-vezérlési modellben az igény egy Active Directory-attribútum, amelyet a központi hozzáférési házirendekkel való használatra határoztak meg. Kritériumként szinte bármilyen, az AD-ben tárolt paramétert felhasználhat, amelyek egy adott objektumhoz tartoznak, például eszköz-azonosító, bejelentkezési módszer, hely, személyes adatok stb. A követeléseket a felügyeleti konzol segítségével konfigurálhatja Active Directory adminisztrációs központ (ADAC) egy új tartályban Követelés alapú hozzáférés. Ebben a tárolóban (kezdetben üres) létrehozhat saját utasításokat, és hozzárendelheti azokat a felhasználók vagy számítógépek attribútumaihoz. Az igénypontok értékei alapján meghatározható, hogy hozzáférést biztosít-e egy adott felhasználónak / eszköznek a fájlrendszer egy adott objektumához..

A következő DAC-összetevő az erőforrás tulajdonságai (forrás Tulajdonságok), amelynek segítségével meghatározzák az erőforrások tulajdonságait, amelyeket a jövőben felhasználni fognak az engedélyezési szabályokban. Az erőforrás tulajdonságai szintén külön tároló a dinamikus hozzáférés-vezérlésben..

A következő DAC elemek a központi hozzáférési szabályok és a központi hozzáférési házirendek.. központihozzáférés szabályok írja le, hogy milyen szintű hozzáférést kell biztosítani a fájlokhoz, mely felhasználóknak, milyen meghatározott jóváhagyásokkal, mely eszközökről stb.. központi hozzáférés politika - Ez egy olyan irányelv, amely központi hozzáférési szabályokat tartalmaz, amelyeket a szervezet a GPO-n keresztül terjeszt az egész szervezetben (vagy egy adott OU-n).

Hogyan válthatom át a szervezet dinamikus hozzáférés-vezérlési modelljét:

1. Hozzon létre egy vagy több típusú éghajlatot.

2. Aktiválja az erőforrások egy vagy több tulajdonságát (címkék vagy fájlobjektumok címkéi)

3. Hozzon létre egy központi hozzáférési szabályt, amely meghatározza a hozzáférés megadásának feltételeit

4. Adja hozzá a létrehozott szabályokat a központi hozzáférési házirendhez

5. Csoportházirendek használata a CAP terjesztésére fájlkiszolgálókra

Természetesen a dinamikus hozzáférés-vezérlés végrehajtása előtt be kell állítania a fájl osztályozási rendszert, a következők szerint: A fájl osztályozása a Windows Server 2012 fájlosztályozási infrastruktúrájával. A fájlkiszolgálókra tárolt adatok meghatározásának és osztályozásának a legnehezebb és időigényesebb eredménye, amelynek eredménye NTFS-címkéket rendel a kezelt fájlobjektumokhoz.

Hogyan ellenőrzik az engedélyeket a végfelhasználó fájljához / könyvtárához való hozzáféréshez, mert most az NTFS engedélyek mellett a klíma megfelelőségét is ellenőrzik? Az engedélyek ellenőrzési sorrendje a következő:

Ossza meg az ACL-t

Központi hozzáférési politika

NTFS ACL

Dinamikus hozzáférés-vezérlési példa a Windows Server 2012-ben

Próbáljuk megérteni a gyakorlatban a DAC konfigurálásának lehetséges példáit a Windows 2012 rendszerben. Tegyük fel, hogy olyan hozzáférési politikát akarunk létrehozni, amely szabályozza a hozzáférést a felhasználói osztály és az ország alapján.

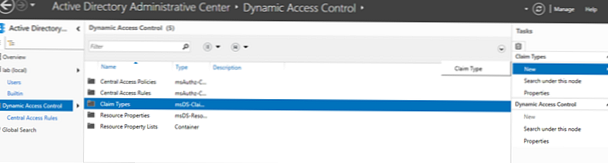

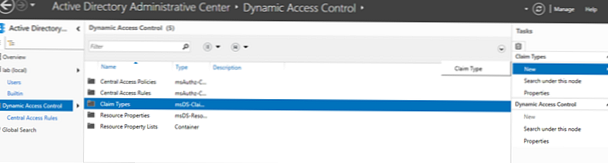

Az AD Administration Center konzol segítségével hozzon létre két új igényt: Osztály és Ország. Ehhez menjen a tartályba Dinamikus hozzáférés-vezérlés -> Igénytípusok és válassza ki új:

Hozzon létre egy új nyilatkozatot a névvel osztály :

és ország :

Az Ország attribútumban adjon meg két előre definiált (javasolt) értékek (EG - Egyiptom és QR - Katar):

Ezután hozzon létre új erőforrás-tulajdonságokat az ország jóváhagyásához: Új-> Erőforrás tulajdonságok.

Ezután az Erőforrás tulajdonságai tárolóban aktiválja az osztályos nyilatkozatot.

Most hozzon létre egy új szabályt Központi hozzáférési szabály. Ez a szabály jelzi az objektumra érvényes engedélyeket, ha az igény megegyezik a CAR-ban leírt szabályokkal.

Tegyük fel, hogy van egy olyan szabály, amely meghatározza, hogy a Pénzügyi Rendszergazdákat (Osztály = Pénzügy és Megye = EG) használta-e, teljes hozzáféréssel rendelkezik, és a Pénzügyi Végrehajtók (Osztály = Pénzügyek) felhasználóinak csak olvasható hozzáféréssel rendelkezik. Ez a szabály azokra a szabályokra vonatkozik, amelyeket a pénzügyi osztályra vonatkoznak:

Ennek eredményeként a szabály így néz ki:

Ezután hozzon létre egy központi hozzáférési házirendet (CAP), amelyet GPO-t használva minden fájlkiszolgálóra alkalmazni kell.

Az új KAP-politikába beépítjük a korábban létrehozott pénzügyi részlegre vonatkozó szabályt:

Ezután az összes fájlkiszolgálóra alkalmazni kell a központi házirendeket alkalmazó központi hozzáférési házirendet. Ehhez hozzon létre egy új csoportházirend-objektum házirendet, és kapcsolja össze a fájlkiszolgálókkal az operatív egységhez.

A Csoportházirend-kezelő szerkesztő ablakában ugorjon a Számítógép konfigurálása-> Házirendek-> Windows-beállítások-> Biztonsági beállítások-> Fájlrendszer-központi hozzáférési házirend-> A központi hozzáférési házirendek kezelése.

A beállítások ablakban Központi hozzáférési házirendek konfigurálása adja hozzá a Pénzügyi adatok házirendet, majd kattintson az OK gombra.

Ezután engedélyeznie kell az összes tartományvezérlőnek a klímák hozzárendelését. Ezt a csoportházirend-objektum használatával is megteszik, azonban ebben az esetben meg kell változtatnunk a tartományvezérlő házirendjét - Alapértelmezett domain vezérlők politika . Menjen a szakaszba Számítógép konfiguráció-> Házirendek-> Felügyeleti sablonok-> Rendszer-> KDC. Nyissa meg az opciót KDC támogatás igényekhez, összetett hitelesítéshez és Kerberos páncélozáshoz, állítsa Enabled-re, és a legördülő listából válassza a Támogatott lehetőséget

Lépjen ki a csoportházirend-szerkesztőből, és a paranccsal frissítse a tartományvezérlő és a fájlkiszolgálók házirendeit

gpupdate / force

Lássuk, mit kaptunk.

Nyissa meg a fájlt azon a kiszolgálón, amelyre az általunk létrehozott házirend minden megosztott mappa vagy dokumentum tulajdonságait alkalmazza, és lépjen a Besorolás fülre. Mint láthatja, két állítás jelent meg benne. Ha az automatikus osztályozás nincs konfigurálva, akkor az értékeik nem kerülnek beállításra..

Megjegyzés: Annak érdekében, hogy a DAC engedélyeket ellenőrizni lehessen a fájlhoz való hozzáféréskor, a felhasználóknak hozzáféréssel kell rendelkezniük a könyvtárhoz / fájlhoz NTFS szinten. Ebben a példában mindenkinek teljes NTFS-hozzáférést biztosítunk..

Ellenőrizze a mappában lévő jelenlegi engedélyeket.

Lépjen a Központi házirend fülre, és alkalmazza a pénzügyi adatokra vonatkozó irányelvet..

Ha a felhasználónak nincsenek hozzárendelve igényei (a megfelelő csoportba tartozik, de nincs definiálva az osztály- és országattribútumok), akkor nem fog hozzáférni a könyvtárhoz.

következtetés

A DAC, az AD RMS (azaz a dinamikus fájl titkosítás megszervezése az AD RMS és az FCI segítségével) és az FCI technológiák kombinációjával létrehozhat hatékony sémákat a dokumentumokhoz való hozzáférés ellenőrzésére és az érzékeny információk védelmére a Windows Server 2012 infrastruktúrán alapuló, teljes értékű DLP rendszer bevezetésével..