A Google mérnökei októberben bocsátották ki a kritikus biztonsági résről szóló információkat SSL 3.0 verzió, vicces nevet kapott uszkár (Az Oracle padding az alacsonyabb szintű öröklött titkosításon vagy az uszkáron 🙂). A biztonsági rés lehetővé teszi a támadó számára, hogy az SSLv3-lel titkosított információkhoz hozzáférjen a középtámadás során alkalmazott ember segítségével. A sérülékenységet mind az olyan kiszolgálók, mind az ügyfelek befolyásolják, amelyek az SSLv3-on keresztül tudnak kapcsolódni.

A helyzet általában nem meglepő, mert a protokoll SSL 3.0, először vezettek be 1996-ban, már 18 éves volt és erkölcsileg elavult. A legtöbb gyakorlati feladatban ezt már kriptográfiai protokoll váltotta fel TLS (1.0, 1.1 és 1.2 verzió).

A sérülékenység elleni védelem érdekében a POODLE teljes mértékben ajánlott. tiltsa le az SSLv3 támogatást mind az ügyfél, mind a szerver oldalán továbbra is csak a TLS-t használja. Az elavult szoftverek felhasználói számára (például az IIS 6 használatával a Windows XP rendszeren) ez azt jelenti, hogy már nem tudják megtekinteni a HTTPS oldalakat és nem használhatnak más SSL szolgáltatásokat. Abban az esetben, ha az SSLv3 támogatást nem tiltják le teljesen, és alapértelmezés szerint erősebb titkosítást javasolnak, a POODLE biztonsági rése továbbra is fennáll. Ennek oka a kliens és a szerver közötti titkosítási protokoll kiválasztásának és megtárgyalásának sajátosságai, mert Ha hibás működés van a TLS használatában, akkor automatikusan SSL-re vált.

Javasoljuk, hogy ellenőrizze az összes olyan szolgáltatást, amely bármilyen formában képes használni az SSL / TLS-t, és letiltani az SSLv3 támogatást. Ellenőrizheti webszerverének sebezhetőségét például az online teszt segítségével, például itt: http://poodlebleed.com/.

Tartalom:

- Kapcsolja ki az SSLv3 rendszert Windows rendszeren rendszerszinten

- Az SSLv2 letiltása (Windows 2008 / Server és újabb)

- Engedélyezze a TLS 1.1 és a TLS 1.2 használatát a Windows Server 2008 R2 és újabb verzióiban

- Rendszer kriptográfiai protokollkezelő segédprogram a Windows Server rendszerben

Kapcsolja ki az SSLv3 rendszert Windows rendszeren rendszerszinten

Windows rendszeren az SSL / TLS protokoll támogatását a rendszerleíró adatbázis kezeli.

tanács. A módosítások elvégzése előtt javasoljuk, hogy készítsen biztonsági másolatot a megadott ágról a beállításjegyzék-szerkesztő funkcióval export.Ebben a példában bemutatjuk, hogyan lehet teljes mértékben letiltani az SSLv3-ot a Windows Server 2012 R2 rendszerszinten (mind az ügyfél, mind a kiszolgáló szintjén):

- Nyissa meg a beállításjegyzék-szerkesztőt (regedit.exe) rendszergazdai jogokkal

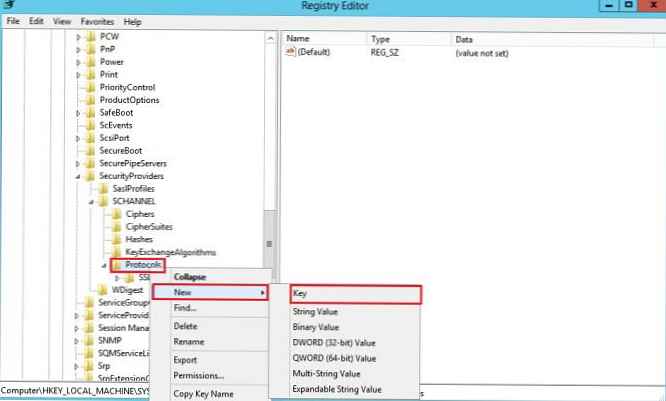

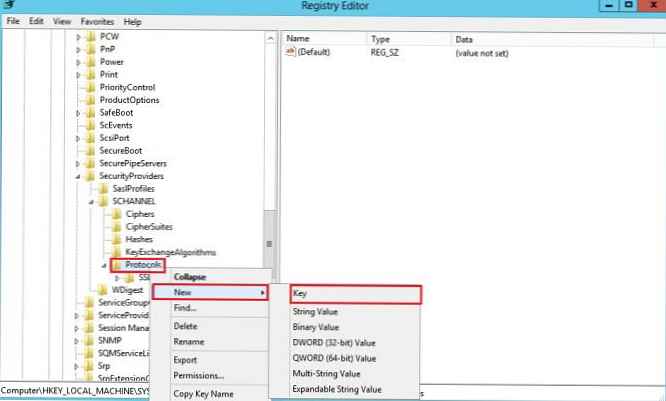

- Menj az ághoz HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \

- Hozzon létre egy új szakaszt SSL 3.0 ( új-> kulcs)

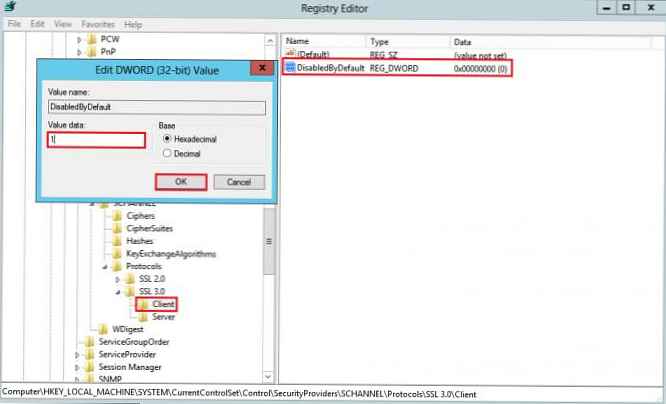

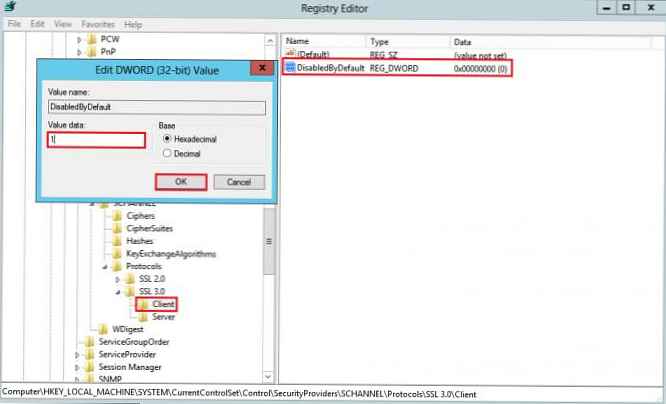

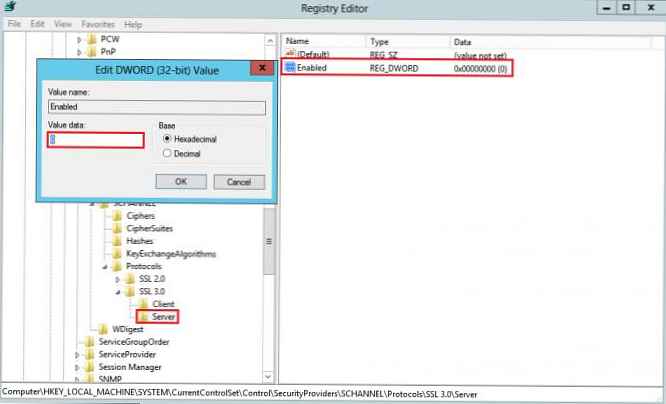

- A létrehozott részbenSSL 3.0 hozzon létre még két alszakaszt névvel ügyfél és szerver.

- Ezután hozzon létre egy új DWORD (32 bites) paramétert az Ügyfél szakaszban DisabledByDefault

- Mint kulcsérték DisabledByDefault rámutat 1.

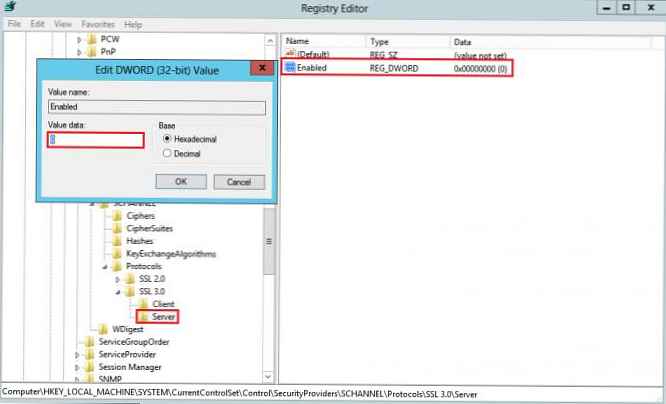

- Ezután hozzon létre egy új DWORD (32 bites) paramétert a Kiszolgáló ágban Bekapcsolt és érték 0.

- A módosítások hatályba lépéséhez újra kell indítania a szervert

Az SSLv2 letiltása (Windows 2008 / Server és újabb)

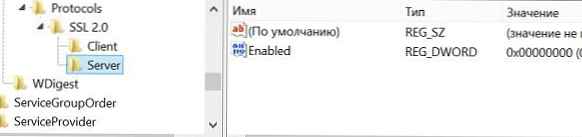

A Windows 7 / Windows Server 2008 R2 előtti operációs rendszerek alapértelmezés szerint még kevésbé biztonságos és örökölt protokollt jelentenek SSL v2, amelyet biztonsági okokból szintén le kell tiltani (a Windows újabb verzióiban az SSLv2 ügyfélszinten alapértelmezés szerint le van tiltva, és csak az SSLv3 és a TLS1.0 van használatban). Az SSLv2 letiltásához meg kell ismételnie a fenti eljárást, csak a rendszerleíró kulcs számára SSL 2.0.

A Windows 2008/2012 rendszerben az SSLv2 ügyfélszinten alapértelmezés szerint le van tiltva.

Engedélyezze a TLS 1.1 és a TLS 1.2 használatát a Windows Server 2008 R2 és újabb verzióiban

A Windows Server 2008 R2 / Windows 7 és újabb verziók támogatják a TLS 1.1 és a TLS 1.2 titkosítási algoritmusokat, de ezeket a protokollokat alapértelmezés szerint letiltják. A Windows ezen verzióiban hasonló forgatókönyv szerint engedélyezheti a TLS 1.1 és a TLS 1.2 támogatást.

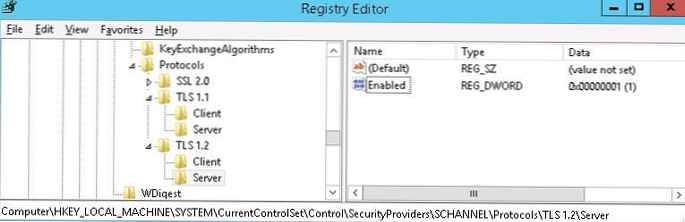

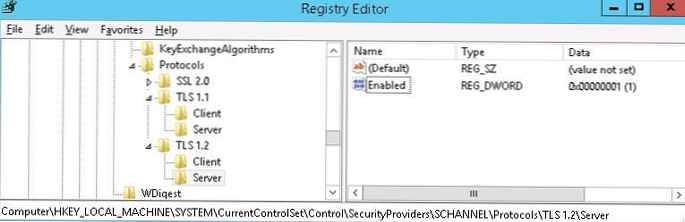

- Nyissa meg a fiókot a beállításjegyzék-szerkesztőben HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ SCHANNEL \ Protokollok

- Hozzon létre két részt TLS 1.1 és TLS 1.2

- Az egyes szakaszokon belül hozzon létre egy alszakaszt a nevekkel ügyfél és szerver

- Az Ügyfél és a Szerver minden szakaszában hozzon létre egy DWORD kulcsot:

- DisabledByDefault értékkel 0

- Bekapcsolt értékkel 1

- A változtatások után a szervert újra kell indítani..

Rendszer kriptográfiai protokollkezelő segédprogram a Windows Server rendszerben

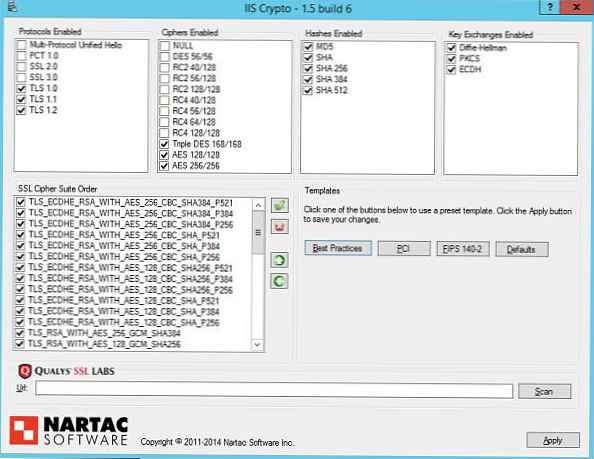

Van egy ingyenes IIS Crypto segédprogram, amely lehetővé teszi a kriptográfiai protokollok beállításainak kényelmes kezelését a Windows Server 2003, 2008 és 2012 rendszeren. Ezzel a segédprogrammal két kattintással engedélyezheti vagy letilthatja a titkosítási protokollokat..

A programnak már több sablonja van, amelyek lehetővé teszik a presetek gyors alkalmazását a különféle biztonsági beállításokhoz.