Ebben a cikkben elemezzük a funkcionális File Server Resource Manager (FSRM) fájlkiszolgálón Windows Server 2012 R2 kimutatására és blokkolás munka ransomware vírusok (Encoder trójaiak, Ransomware vagy CryptoLocker). Különösen kitaláljuk, hogyan telepítsük az FSRM szolgáltatást, konfiguráljuk az egyes fájltípusok észlelését, és ha ilyen fájlokat észlelünk, blokkoljuk a felhasználók hozzáférését a fájlkiszolgáló könyvtárához..

Tartalom:

- Titkosítók észlelése FSRM segítségével

- Konfigurálja az SMTP FSRM beállításokat az e-mail értesítések küldéséhez

- Hozzon létre egy csoportot a ransomware által létrehozott fájlkiterjesztésekről

- Konfigurálja a Fájl képernyő sablonjait

- Fájl képernyő-sablon alkalmazása lemezre vagy mappára

- Automatikusan blokkolja a titkosítóval fertőzött felhasználó hozzáférését

- FSRM biztonsági tesztelés

Titkosítók észlelése FSRM segítségével

Ha a File Server Resource Manager összetevő még nincs telepítve a kiszolgálóra, telepíthető a Server Manager grafikus konzolján vagy a PowerShell parancssorból:

Telepítés-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Ellenőrizzük, hogy a szerep létrejött-e:

Get-WindowsFeature -Név FS-Resource-Manager

Az összetevő telepítése után a kiszolgálót újra kell indítani.

Az összetevő telepítése után a kiszolgálót újra kell indítani.

Konfigurálja az SMTP FSRM beállításokat az e-mail értesítések küldéséhez

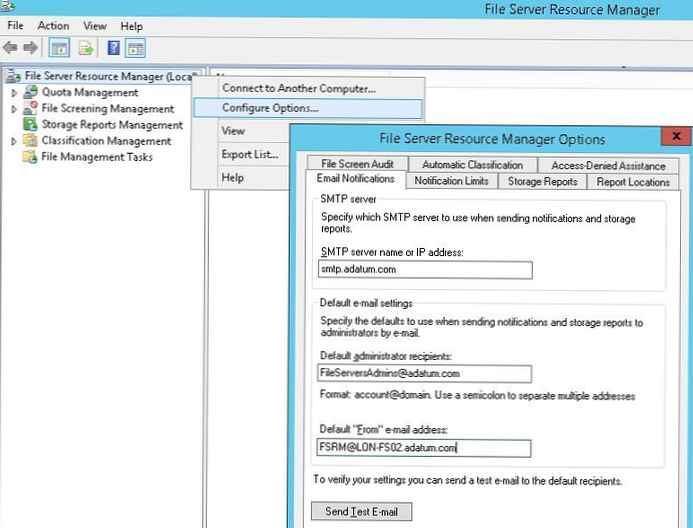

A következő lépés az FSRM szolgáltatás SMTP paramétereinek konfigurálása, amelynek köszönhetően az adminisztrátor beállíthatja az e-mail értesítések küldését a postaládájába. Ehhez futtassa a konzolt FSRM.msc, kattintson a jobb gombbal a File Server Resource Manager konzol gyökerére, és válassza a lehetőséget konfigurálása Options.

Adja meg az SMTP-kiszolgáló címét, az adminisztrátor postafiókját és a feladó nevét.

tanács. Ha nincs belső levelezőszervere, konfigurálhatja az SMTP-továbbítón keresztüli továbbítást a külső postafiókokba.

Az SMTP szerver beállításainak helyességét ellenőrizheti egy tesztlevél küldésével a gomb segítségével Teszt e-mail küldése.

Az FSRM szolgáltatás SMTP beállításait a Powershell használatával is konfigurálhatja:

Set-FsrmSetting -AdminEmailAddress "[email protected]" -smtpserver smtp.adatum.com -FromEmailCím "[email protected]"

Hozzon létre egy csoportot a ransomware által létrehozott fájlkiterjesztésekről

A következő lépés egy fájlcsoport létrehozása, amely tartalmazza a titkosítók által a folyamat során létrehozott ismert kiterjesztéseket és fájlneveket..

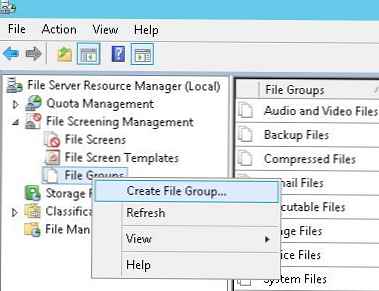

Ez a lista az FSRM konzolon állítható be. Ehhez bontsa ki rész File Screening Management -> File Groups és válassza ki Hozzon létre fájlcsoportot.

Meg kell adnia a csoport nevét (például, Crypto-fájlok), és a mező segítségével adjon hozzá minden ismert kiterjesztést a listához Tartalmazandó fájlok.

Meg kell adnia a csoport nevét (például, Crypto-fájlok), és a mező segítségével adjon hozzá minden ismert kiterjesztést a listához Tartalmazandó fájlok.

A titkosítók által létrehozott ismert fájlkiterjesztések listája meglehetősen nagy, így sokkal könnyebb létrehozni a PowerShell használatával..

A titkosítók által létrehozott ismert fájlkiterjesztések listája meglehetősen nagy, így sokkal könnyebb létrehozni a PowerShell használatával..

A Windows Server 2012-ben a PowerShell használatával létrehozhat egy fájlcsoportot:

Új-FsrmFileGroup -name "Crypto-files" -IncludePattern @ ( "_ Locky_recover_instructions.txt", "DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt" "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt", "resto_files * .txt", "restore_files.txt", "RECOVERY_KEY.TXT", "Hogyan lehet dekódolni az aes files.lnk", "HELP_DECRYPT.png", "HELP_DECRYPT.lnk", "DecryptAllFiles * .txt", "Decrypt.exe", "AllFilesAreLocked * .bmp", "MESSAGE.txt", "* .locky "," *. ezz "," * .ecc "," * .exx "," * .7z.encrypted "," * .ctbl "," * .encrypted "," * .aaa "," * .xtbl "," * .abc "," * .JUST "," * .EnCiPhErEd "," * .cryptolocker "," *. micro "," *. vvv ")

A Windows Server 2008 R2 rendszerben a filescrn.exe segédprogramot kell használnia:

filescrn.exe filegroup add / filegroup: "Crypto-files" / tagok: „DECRYPT_INSTRUCTIONS.TXT | DECRYPT_INSTRUCTION.TXT | DecryptAllFiles.txt | enc_files.txt | HowDecrypt.txt | How_Decrypt.txt | How_Decrypt.html | HELP_TO_DECRYPT_YOUR_FILES.txt | HELP_RESTORE_FILES .txt | HELP_TO_SAVE_FILES.txt | visszaállítási fájlok * .txt | visszaállítás_fájlok.txt | VISSZAKÉRT_KEY.TXT | HELP_DECRYPT.png | HELP_DECRYPT.lnk | DecryptAllFiles * .txt | Decrypt.exe | ATTENTEDES. .txt | * .locky | * .ezz | * .ecc | * .exx | * .7z.encrypted | * .ctbl | * .encrypted | * .aaa | * .xtbl | * .EnCiPhErEd | * .cryptolocker | * .micro | * .vvv | * .ecc | * .ezz | * .exx | * .zzz | * .xyz | * .aaa | * .abc | * .ccc | * .vvv | * .xxx | * .ttt | * .mikrofon | * .kristályosítva | * .zárva | * .crypto | * _crypt | * .crinf | * .r5a | * .XRNT | * .XTBL | * .crypt | * .R16M01D05 | * .pzdc | *. jó | * .LOL! | * .OMG! | * .RDM | * .RRK | * .encryptedRSA | * .crjoker | * .LeChiffre | *.keybtc@inbox_com | * .0x0 | * .bleep | * .1999 | * .vault | * .HA3 | * .toxcrypt | * .magic | * .SUPERCRYPT | * .CTBL | * .CTB2 | * .locky "

tanács. Ön is összeállíthatja a különféle titkosítók ismert fájlkiterjesztéseinek listáját, vagy felhasználhatja a rajongók által karbantartott, kész rendszeresen frissített listákat:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

A második esetben az FSRM fájlkiterjesztések jelenlegi listája közvetlenül az internetes szerverről letölthető az Invoke-WebRequest használatával.

new-FsrmFileGroup -name "Anti-Ransomware fájlcsoportok" -IncludePattern @ ((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json |% $ _.filters)

Vagy használja a kész fájlt: crypto_extensions.txt. Ez a fájl menthető a lemezre, és frissíthető a létrehozott FSRM fájlok csoportjával:

$ ext_list = Get-Content. \ crypto_extensions.txt

Set-FsrmFileGroup -Név "Crypto-files" -IncludePattern ($ ext_list)

Konfigurálja a Fájl képernyő sablonjait

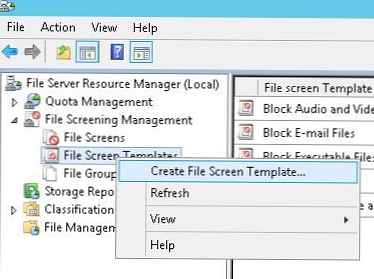

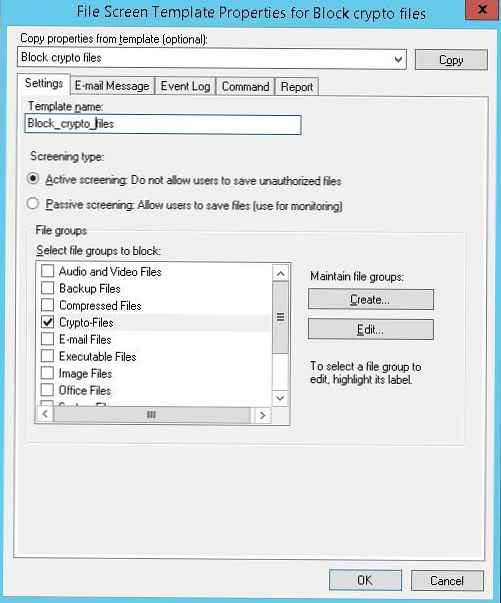

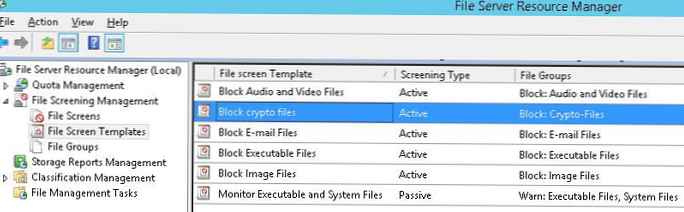

Hozzon létre egy új File Screen Template-t, amely meghatározza azokat a műveleteket, amelyeket az FSRM-nek meg kell tennie, amikor a megadott fájlokat észleli. Ehhez lépjen az FSRM konzolon a következőre: Fájl képernyő kezelése -> Fájl képernyő sablonjai. Hozzon létre egy új sablont Hozzon létre fájl képernyősablont.

A Beállítások lapon adja meg a sablon nevét “Block_crypto_files”, A szűrés típusa - Aktív szűrés (tilos a megadott fájltípusok létrehozása) és válassza a Crypto-Files fájlt a fájlcsoportok listájából.

A Beállítások lapon adja meg a sablon nevét “Block_crypto_files”, A szűrés típusa - Aktív szűrés (tilos a megadott fájltípusok létrehozása) és válassza a Crypto-Files fájlt a fájlcsoportok listájából.

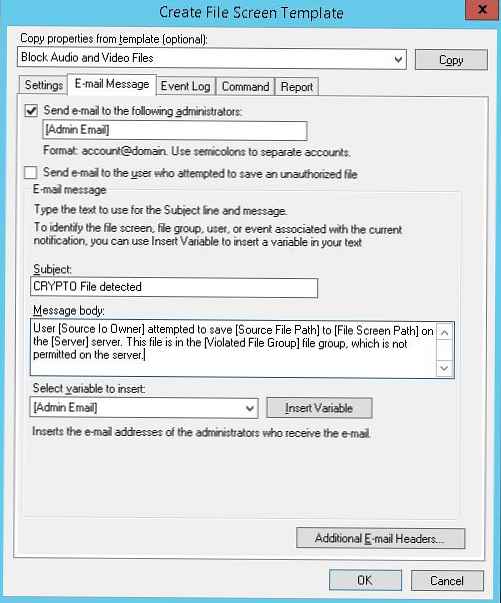

lap E-mail üzenet engedélyezze az e-mail értesítések küldését az értesítési szöveg testreszabásával.

lap E-mail üzenet engedélyezze az e-mail értesítések küldését az értesítési szöveg testreszabásával.

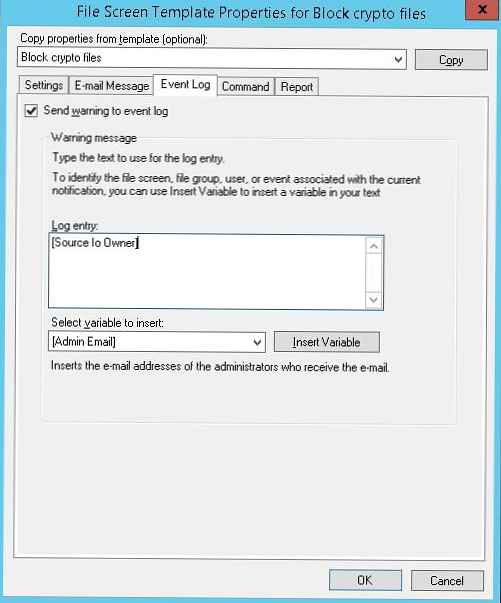

lap esemény Bejelentkezés engedélyezze az eseménynaplót a rendszernaplóban. Csak a felhasználónév rögzítésére vonatkozó jelzéssel: [Forrás Io Tulajdonos]

lap esemény Bejelentkezés engedélyezze az eseménynaplót a rendszernaplóban. Csak a felhasználónév rögzítésére vonatkozó jelzéssel: [Forrás Io Tulajdonos]

lap parancs Megadhatja az ilyen típusú fájl észlelésekor végrehajtandó műveletet. Erről bővebben az alábbiakban..

Mentse el a változtatásokat. Egy másik sablonnak meg kell jelennie a sablonok listájában..

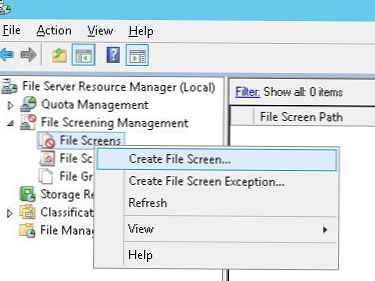

Fájl képernyő-sablon alkalmazása lemezre vagy mappára

A létrehozott sablont továbbra is hozzá kell rendelni a szerver lemezéhez vagy hálózati mappájához. Hozzon létre új szabályt az FSRM konzolban Fájl létrehozása képernyő.

A Fájl képernyő útvonala mezőben meg kell adnia a helyi meghajtót vagy annak a könyvtárnak az elérési útját, amelyhez engedélyezni akarjuk a titkosítási védelmi rendszert, és a sablonok listájában válassza ki a korábban létrehozott Block_crypto_files sablont..

A Fájl képernyő útvonala mezőben meg kell adnia a helyi meghajtót vagy annak a könyvtárnak az elérési útját, amelyhez engedélyezni akarjuk a titkosítási védelmi rendszert, és a sablonok listájában válassza ki a korábban létrehozott Block_crypto_files sablont..

Automatikusan blokkolja a titkosítóval fertőzött felhasználó hozzáférését

Még be kell állítania azt a műveletet, amelyet az FSRM hajt végre, amikor a titkosítók által létrehozott fájlokat észlel. Kész skriptet fogunk használni: Védje fájlkiszolgálóját a Ransomware ellen az FSRM és a Powershell használatával (Https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Mit csinál ez a szkript? Amikor megpróbál egy "tiltott" fájltípust írni a hálózati könyvtárba, az FSRM futtatja ezt a szkriptet, amely elemzi az eseménynaplót, és a golyók szintjén megtiltja a felhasználót, hogy megírja a felhasználót, és megpróbálták a tiltott fájltípust alulról írni. Így blokkoljuk a fertőzött felhasználó hozzáférését a hálózati mappához.

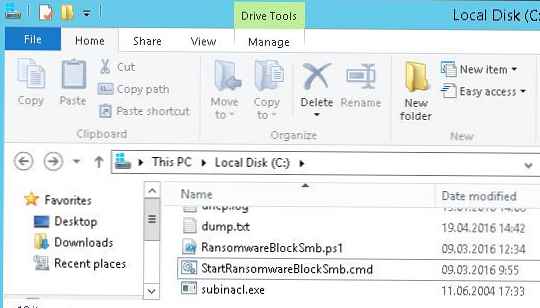

Töltse le a megadott szkriptet, és csomagolja ki a fájlkiszolgálón található C: \ könyvtár gyökérzetébe. Másolja a segédprogramot ugyanabba a mappába SubInACL (szükséges a hálózati könyvtár engedélyének megváltoztatásához). Az alábbiaknak meg kell jelenniük a katalógusban: fájlok:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- SubInACL.exe

megjegyzés. A PS szkriptben meg kellett változtatnom a sorokat:

$ SubinaclCmd = "C: \ subinacl / verbose = 1 / share \\ 127.0.0.1 \" + "$ SharePart" + "/ deny =" + "$ BadUser"

és

if ($ Rule -match "Crypto-Files")

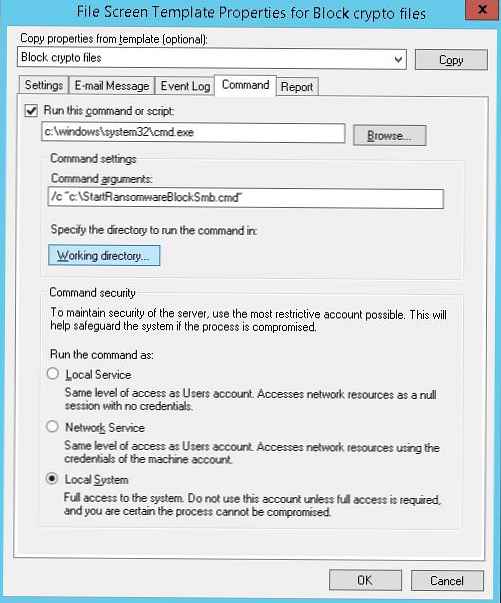

A fül „A titkosítási fájlok blokkolása” sablon beállításaiban maradtak parancs jelölje meg, hogy a parancssornak a StartRansomwareBlockSmb.cmd argumentummal kell kezdődnie:

Futtassa ezt a parancsot vagy szkriptet: c: \ windows \ system32 \ cmd.exe

Parancs érvek: / c “c: \ StartRansomwareBlockSmb.cmd”

A parancsot a helyi rendszer (helyi rendszer).

FSRM biztonsági tesztelés

Vizsgáljuk meg, hogyan működik az FSRM titkosítók elleni védelme. Miért hozzon létre egy tetszőleges kiterjesztésű fájlt a védett könyvtárba, és próbáljon meg változtatni a tiltott .locky fájlra.

A tiltott fájl mentésekor az FSRM eseményt naplóz:

Esemény azonosítója: 8215

Forrás: SRMSVC

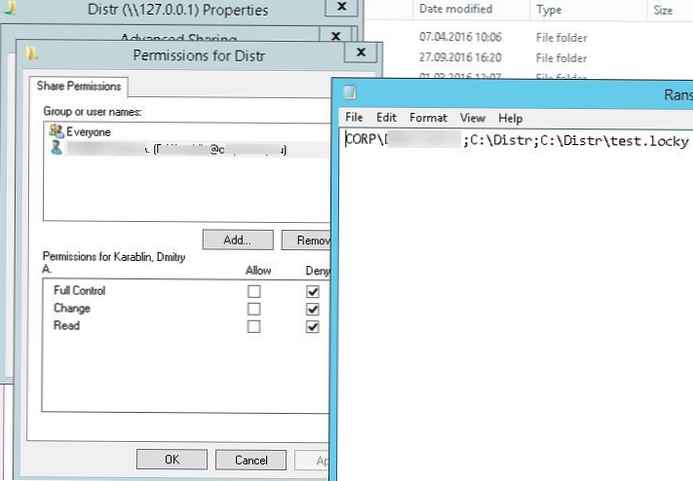

A RansomwareBlockSmb.ps1 szkript, az esemény adatai alapján, megtiltja az aktuális felhasználó számára a könyvtár elérését azáltal, hogy személyes tagadást ad meg a labda engedélyekben:

Védelem működik! A napló lemez gyökérzetében láthatja a könyvtárat és a felhasználót, amelytől a titkosító megpróbált futni.

Védelem működik! A napló lemez gyökérzetében láthatja a könyvtárat és a felhasználót, amelytől a titkosító megpróbált futni.

Ha még magasabb szintű védelmet szeretne biztosítani, átválthat a fájlok fekete listájáról a fehérre, amikor csak az engedélyezett típusú fájlokat mentheti fájlkiszolgálóra..

Ezért megvizsgáltuk, hogyan lehet az FSRM segítségével automatikusan blokkolni a hálózati könyvtárakhoz való hozzáférést azoknak a felhasználóknak, akiknek számítógépeit titkosító vírus fertőzte meg. Az FSRM használata ebben a módban természetesen nem garantálja a szerverek fájljainak 100% -os védelmét a vírusok ezen osztályától, ám a védelem egyik legfontosabb pontjaként a technika önmagában megfelelő. A következő cikkekben a kriptográfiai vírusok elleni küzdelem további lehetőségeit is megvizsgáljuk:

- Hogyan lehet helyreállítani a felhasználói fájlokat a VSS pillanatképeiből, miután egy titkosító megfertőzte őket

- Blokkolja a vírusokat és a ransomware szoftvereket korlátozási házirendekkel