Protokoll verzióban szerver üzenet Blokkolás (SMB) 3.0, bevezetve a Windows Server 2012 / Windows 8 rendszerbe, lehetővé vált a hálózaton továbbított adatok titkosítása az SMB fájlkiszolgáló és az ügyfél között. Az SMB forgalom titkosítása lehetővé teszi a megbízhatatlan vagy nyílt hálózaton továbbított adatok védelmét a lehallgatás és a módosítások ellen. Az adattitkosítás az ügyfél szempontjából átlátható, és nem igényel jelentős szervezeti és erőforrásköltségeket, mint a VPN, IPSec és PKI infrastruktúra megvalósításakor. A protokoll legújabb verziójában SMB 3.1.1 (bevezetve a Windows 10 és a Windows Server 2016-ban) az AES 128 GCM titkosítási típust használja, és a titkosítási algoritmus teljesítménye jelentősen javul. Ezen felül elvégzik az automatikus aláírást és az adatok integritásának ellenőrzését..

Vizsgáljuk meg az SMB-titkosításnak a Windows Server 2012-ben történő megvalósításának jellemzőit. Először is meg kell értenie, hogy ha az ügyfél és a szerver támogatja az SMB-protokoll különböző verzióit, akkor a kapcsolat létrehozásakor a kiszolgáló és az ügyfél között az interakcióhoz a támogatott SMB legmagasabb verzióját kell kiválasztani. mind az ügyfél, mind a szerver. Ez azt jelenti, hogy az összes olyan operációs rendszerrel rendelkező kliens, amely a Windows 8 / Server 2012 alatt van, nem fog kommunikálni a hálózati könyvtárral, amelyre az SMB titkosítás engedélyezve van..

A fájlkiszolgálón beszerezheti az SMB protokoll egyik vagy másik ügyfél által használt verzióját (a kapcsolaton belül kiválasztott protokoll verzióját a Dialekt oszlop jelzi):

Get-SmbConnection

Alapértelmezés szerint az SMB-forgalom továbbítására szolgáló titkosítás le van tiltva a Windows Server 2012 fájlkiszolgálón. Engedélyezheti a titkosítást mind az egyes SMB-labdákra, mind a teljes szerverre.

Alapértelmezés szerint az SMB-forgalom továbbítására szolgáló titkosítás le van tiltva a Windows Server 2012 fájlkiszolgálón. Engedélyezheti a titkosítást mind az egyes SMB-labdákra, mind a teljes szerverre.

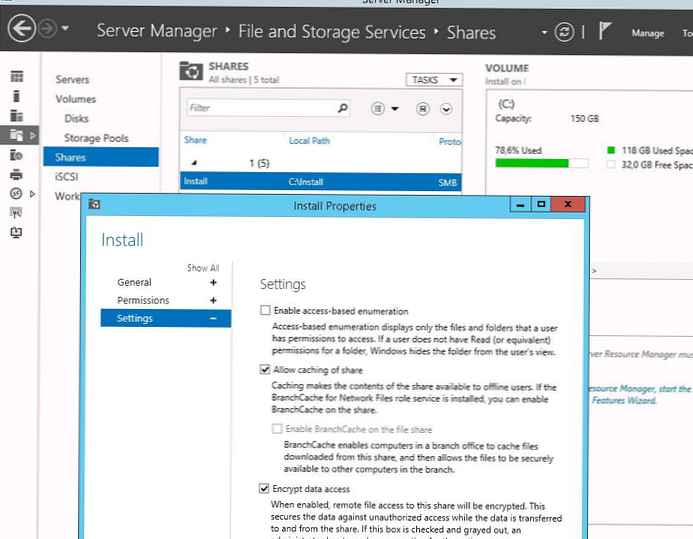

Ha engedélyeznie kell a titkosítást egy adott könyvtárban, nyissa meg a konzolt a kiszolgálón Szerver menedzser és menj a szakaszba Fájl- és tárolási szolgáltatások -> Megosztások. Válassza ki a kívánt nyilvános mappát, és nyissa meg annak tulajdonságait. Ezután lépjen a fülre Beállítások, ahol engedélyezze a lehetőséget Titkosítsa az adatokhoz való hozzáférést. Mentés a változásokra.

Az SMB titkosítást a PowerShell konzolon is engedélyezheti. Titkosítás engedélyezése egy mappához:

Set-SmbShare -Név Telepítés -EncryptData $ true

Vagy az összes SMB-kapcsolathoz a szerverrel (függetlenül attól, hogy megosztott mappák vagy adminisztratív erőforrások):

Set-SmbServerConfiguration -EncryptData $ true

Miután engedélyezte az SMB-titkosítást egy megosztott hálózati mappához, az összes régebbi ügyfél (a Windows 8 előtt) nem tud csatlakozni ehhez a könyvtárhoz, mivel nem támogatják az SMB 3.0 protokoll verzióját. Az ilyen Windows ügyfelekhez való hozzáférés engedélyezéséhez (általában az ilyen hozzáférést ideiglenesen szervezik, különben nincs értelme a titkosítást engedélyezni), engedélyezheti a kiszolgálóhoz való kapcsolódást titkosítás nélkül:

Set-SmbServerConfiguration -RejectUnencryptedAccess $ false

Set-SmbServerConfiguration -EnableSMB1Protocol $ false