Október 24-én, kedd este, minden hírügynökség új tömegtámadást robbant fel egy úgynevezett kriptográfiai vírusra rossz nyúl, összehasonlítva a szenzációs WannaCry és NotPetya vírusokkal ebben az évben. Nézzük meg, hogy milyen vírus van, és hogyan kezeljük vele a vállalati hálózatban..

Tartalom:

- Rossz nyúl vírusfertőzési módszerek

- Mit csinál a rossz nyúl vírus egy fertőzött rendszeren?

- A Bad Rabbit ransomware terjesztési módszerei helyi hálózaton keresztül

- Védekezés a rossz nyúl ellen

Rossz nyúl vírusfertőzési módszerek

A legtöbb rossz nyúl vírussal fertőzött Oroszországban, Ukrajnában, Törökországban és Németországban következett be. A vírus terjedése nyilvánvalóan a támadók által feltört több médiahelyen kezdődött (elsősorban a .ru és .ua domain zónákban), amelyeken az Adobe Flash Player frissítésének szükségességéről szóló hamis értesítés JS kódja került bevezetésre. Abban az esetben, ha a felhasználó egyetért a frissítéssel, és elindítja a támadók kiszolgálójáról letöltött fájlt install_flash_player.exe (a Kaspersky munkatársai szerint a letöltés a hxxp: // 1dnscontrol [.] com oldalról történik)

A számítógép sikeres megfertőzéséhez a fájlt futtató felhasználónak rendszergazdai jogokkal kell rendelkeznie, és a normál UAC ablaknak meg kell jelennie a vírus indulása előtt (kivéve, ha természetesen a kézművesek ezt letiltották).

Mit csinál a rossz nyúl vírus egy fertőzött rendszeren?

Sikeres indítás esetén a C: \ Windows dinamikus link könyvtárat tartalmazó fájl megjelenik a számítógép lemezén\ infpub.dat, amely áthalad a rundll32-en.

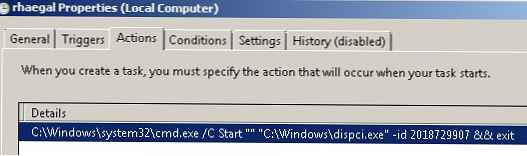

Ezt követően az infpub.dat fájl telepíti a C: \ Windows \ dispci.exe fájlt a rendszerre, és létrehoz egy ütemező feladatot annak futtatásához..

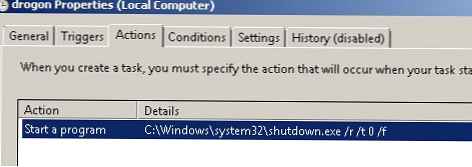

Ezután újabb ütemező feladat jön létre a számítógép újraindításához..

Ezután a kriptográfiai modul elindul, a Disci.exe és a cscc.dat kábeleken vezetve. A rendszer felhasználói fájljait a kódlistához vezetékes kiterjesztés keresse meg, majd a RSA-2048 nyilvános kulcs segítségével a támadók AES-128-CBC nyilvános kulcsával titkosítják őket. A Dispci.exe a DiskCryptor segédmodult használja a lemezen lévő fájlok titkosításához.

Az alábbiakban bemutatjuk a titkosításnak alávetett fájlkiterjesztések listáját (vegye figyelembe, hogy a titkosítás után az eredeti fájlkiterjesztések mentésre kerülnek, és egy jelölést adnak a fájl törzséhez) titkosított):

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der. dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg. nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1. pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx. vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

Ezenkívül a dispci.exe fájlt egy módosított rendszerbetöltő telepítésére használják, amely megakadályozza a rendszer normál betöltését (hasonlóan a NotPetya-hoz). Az MBR kódja módosul, és a rendszerbetöltő fájlt átirányítja egy fájlra, amely megjeleníti a titkosító üzenet szövegét és az „egyedi felhasználói kódot”. Az üzenet szövege jelzi annak a helynek a címét Tor-ban, amelyben a dekódolási kódot megkapja.

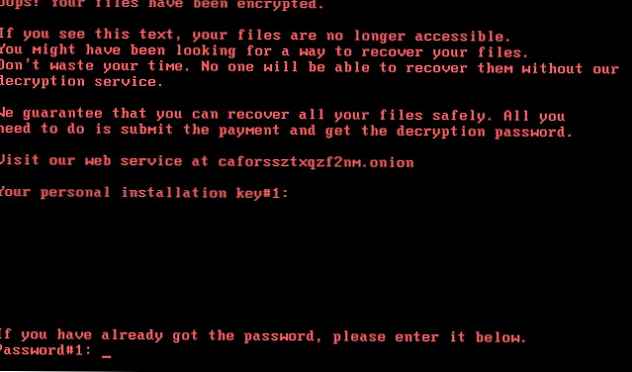

Hoppá! A fájljait titkosították.

Ha ezt a szöveget látja, a fájlok már nem érhetők el.

Lehet, hogy keresi a fájlok helyreállításának módját.

Ne pazarolja az idejét. Senki sem lesz képes visszaállítani őket a mi nélkül

dekódolási szolgáltatás.

Garantáljuk, hogy biztonságosan visszaállíthatja az összes fájlt. Csak te

meg kell tennie a fizetést, és meg kell szereznie a visszafejtési jelszót.

Látogassa meg webszolgáltatásunkat a caforssztxqzf2nm.onion webhelyen

A személyes telepítési kulcs # 1:

Az adatok visszafejtéséhez a vírusfejlesztőknek 40 órán belül 0,05 Bitcoin (BTC) átvitelre van szükségük számlájukra..

A Kaspersky alkalmazottai szerint a NetPetyával ellentétben lehetséges egy új vírussal titkosított fájlok visszafejtése..

A Bad Rabbit ransomware terjesztési módszerei helyi hálózaton keresztül

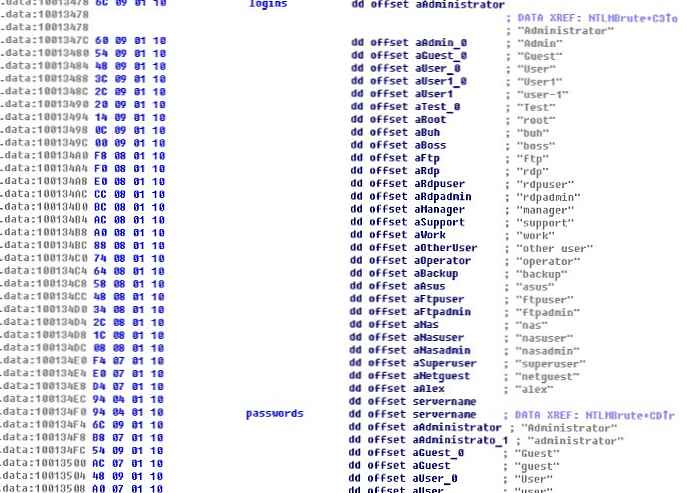

A vállalati hálózaton történő terjesztéshez egy modult használnak az IP-címek szkennelésére és keresésére. A hálózaton lévő PC eléréséhez a vírus kétféleképpen próbálja megszerezni a távoli számítógépek rendszergazdáinak jelszavát

- A fiókok és jelszavak keresése egy vezetékes szótáron keresztül történik

- A jelszavak megszerzéséhez a fertőzött rendszer memóriájából a Mimikatz modult kell használni, és a kapott adatokat más számítógépek engedélyezésére használják.

Sikeres hitelesítés esetén a vírus az SMB-n és a WebDAV-n keresztül terjed egy távoli számítógépre.

Sikeres hitelesítés esetén a vírus az SMB-n és a WebDAV-n keresztül terjed egy távoli számítógépre.

A legtöbb média azt állítja, hogy ugyanazt az EthernalBlue kizsákmányolást (amelyet a WcRy és a NotPetya használtak) használnak a vírus terjesztésére a hálózaton keresztül, de ez nem igaz.

Védekezés a rossz nyúl ellen

Alapvető ajánlásokat fogunk összegyűjteni a számítógépek fertőzésének és a vírus hálózaton keresztüli elterjedésének korlátozására

- Kövesse az adminisztratív fiókjogok korlátozásáról szóló cikkben ismertetett általános útmutatásokat..

- Használjon egyedi helyi rendszergazdai jelszavakat minden számítógépen (konfigurálja az LAPS-t)

- Az UAC nem tiltható le

- Az oktatóprogram biztosítása a felhasználók számára a webhelyekről letöltött harmadik féltől származó szoftverek elindításának fenyegetéseiről

- Korlátozza a felhasználói jelszavak / hash-k kibontásának képességét a memóriából egy la mimikatz segédprogrammal

- Annak ellenőrzése, hogy a felhasználók és adminisztrátorok elegendő bonyolultságúak-e az AD-ben (Jelszavak ellenőrzése az AD-ben), ezáltal minimalizálva a jelszó kiválasztásának lehetőségét a szótárban

- Új ütemező feladatok létrehozásának (EventID 106) és a szolgáltatás felügyelete a számítógépeken és a hálózaton

- Használjon szoftverkorlátozási politikát a következő fájlok (név és kivonat) elindításának tiltására. Vagy az antivírus szabályai.

| Fájl neve | SHA256 Hash |

| install_flash_player.exe | 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

|

| c: \ windows \ infpub.dat | 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 |

| c: \ windows \ dispci.exe | 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 |

| cscc.dat (x86 / x64) | x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

|