A Távoli asztali szolgáltatások (RDS) a Windows Server 2008 R2-ben nem csak elődje, a terminálszolgáltatások márkaneve. Az új szolgáltatások, amelyek közül néhány a Windows Server 2008-ban jelent meg, mint például a RemoteApp, az RD Gateway és az RD Virtualization Host, megkönnyítik és kényelmessé teszik mind az egyedi felhasználói alkalmazások, mind a teljes asztalok telepítését és működtetését az RDS és a VDI megoldásokban, valamint a funkcionalitást. és a kényelem nem rosszabb, mint a Citrix megoldásoknál vagy más gyártók komplexeinél.

Mi a helyzet a távoli asztali szolgáltatások biztonságával? A Microsoft jelentősen frissítette és javította a szolgáltatás biztonságát. Ebben a cikkben az RDS biztonsági mechanizmusairól, a terminálszolgáltatások csoportszabályok biztosításáról és az RDS-megoldások biztosításának gyakorlati aspektusairól fogunk beszélni..

Újdonságok az R2-ben

Ha a Windows Server 2003 és a Windows Server 2008 terminálszolgáltatásainak verzióival kellett dolgoznia, akkor valószínűleg emlékszel arra, hogy számos új szolgáltatás jelent meg a Windows 2008 rendszerben, például a TS Web Access (kapcsolat böngészőn keresztül), TS Gateway (hozzáférés a terminálhoz) szolgáltatások az interneten keresztül), RemoteApp (egyedi alkalmazások közzététele RDP-n keresztül) és Session Broker (terheléselosztás biztosítása).

A Windows Server 2008 R2 a következő szolgáltatásokat vezette be:

- Távoli asztali virtualizáció VDI megoldásokhoz

- RDS szolgáltató a PowerShell számára (most az adminisztrátor a parancssorból vagy parancsfájlok segítségével vezérelheti az RDS konfigurálását és kezelését)

- Távoli asztali IP-virtualizáció, amely lehetővé teszi IP-címek hozzárendelését a kapcsolatokhoz a munkamenet vagy az alkalmazás beállításai alapján

- Az RDP és a Remote Desktop Connection (RDC) kliens új verziója - v. 7.0

- CPU-erőforrás-menedzsment a processzor-erőforrások dinamikus elosztására az aktív munkamenetek száma alapján

- Kompatibilitás a Windows Installer programmal, amely lehetővé teszi programok telepítését azzal, hogy testreszabhatják az alkalmazás beállításait a felhasználói oldalon.

- Ügyféloldali támogatás 16 monitorig.

Ezenkívül továbbfejlesztették a videóval és audióval való munka funkcióit, és teljes mértékben támogatják a Windows Aero technológiát (vegye figyelembe, hogy az Aero nem támogatott többmonitoros módban).

Az RDS biztonsági kérdései természetesen az adott megoldástól függenek. Például, ha az internetet vagy egy böngészőt használó felhasználók számára közzéteszi az asztalot, a biztonsági probléma sokkal súlyosabb, mint a szokásos megoldás esetén, amikor az ügyfelek az RDC klienst LAN-on keresztül csatlakoztatják.

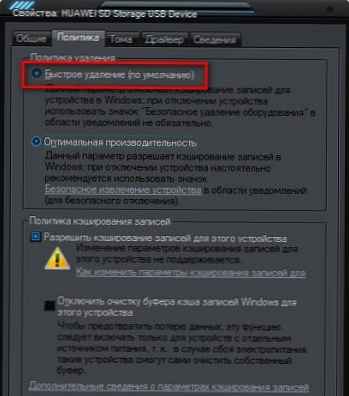

Hálózati szintű hitelesítés

Az összes kapcsolat nagyobb biztonságának biztosítása érdekében a Network Level Authentication (NLA) hitelesítési mechanizmust kell használnia. Az NLA megköveteli, hogy a felhasználó a munkamenet létrehozása előtt jelentkezzen be az RD Session Host kiszolgálóra. Ez a mechanizmus lehetővé teszi, hogy megvédje a kiszolgálót a szükségtelen munkamenetek feldolgozásától, amelyeket számítógépes bűnözők vagy bot programok generálhatnak. Az NLA használatához az ügyfél operációs rendszerének támogatnia kell a Hitelesítési Biztonsági Támogató Szolgáltató (CredSSP) protokollt, amely feltételezi a Windows XP SP3 (az NLA engedélyezése a Windows XP SP3 rendszerben) és újabb verzióit, valamint az RDP 6.0 vagy újabb ügyfelet..

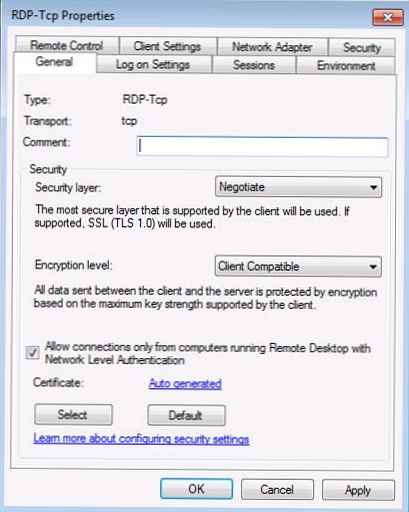

Az NLA-t az RD Session kiszolgálón konfigurálhatja az Felügyeleti eszközök -> Távoli asztali szolgáltatások -> Asztali munkamenet-gazdagép konfigurációs konzoljának megnyitásával..

- Kattintson a jobb gombbal a kapcsolatra

- Válassza a Tulajdonságok lehetőséget

- Lépjen az Általános fülre

- Jelölje be a „Kapcsolódás engedélyezése csak a távoli számítógépet hálózati szintű hitelesítést futtató számítógépeken” lehetőséget

- Kattintson az OK gombra.

Közlekedési réteg biztonság (TLS)

Az RDS-munkamenetben a három biztonsági mechanizmus egyikét használhatja az ügyfelek és az RDS-munkamenet-kiszolgáló közötti kapcsolat védelmére:

- RDP biztonsági réteg - beépített RDP titkosítást használ, kevésbé biztonságos.

- tárgyal - A TLS 1.0 titkosítást (SSL) akkor használják, ha az ügyfél támogatja, ha az ügyfél nem támogatja, akkor a szokásos RDP biztonsági szintet fogja használni..

- SSL - A TLS 1. titkosítása a szerver hitelesítésére és az átvitt adatok titkosítására szolgál az ügyfél és a szerver között. Ez a legbiztonságosabb mód..

A magas szintű biztonság érdekében SSL / TLS titkosítás szükséges. Ebből a célból digitális tanúsítvánnyal kell rendelkeznie, ez lehet saját aláírással vagy egy CA hitelesítésszolgáltató által kiállított (ami előnyösebb).

A biztonsági szinten kívül kiválaszthatja a kapcsolat titkosítási szintjét. A következő típusú titkosítás érhető el:

- alacsony - Az ügyféltől a kiszolgálóra küldött adatok 56 bites titkosítását használják. A kiszolgálóról az ügyfélre továbbított adatok nem titkosítva.

- Ügyfél kompatibilis - Ezt a típusú titkosítást alapértelmezés szerint használja. Ebben az esetben az ügyfél és a kiszolgáló közötti teljes forgalom titkosítva van az ügyfél által támogatott maximális kulcshosszon.

- nagy - az ügyfél és a szerver között mindkét irányban továbbított összes adatot 128 bites kulccsal titkosítják

- FIPS kompatibilis - az ügyfél és a szerver között mindkét irányban továbbított összes adatot a FIPS 140-1 kódolással titkosítjuk.

Érdemes megjegyezni, hogy ha magas vagy FIPS kompatibilis titkosítási szintet használnak, akkor az összes olyan kliens, amely nem támogatja az ilyen típusú titkosítást, nem fog csatlakozni a szerverhez.

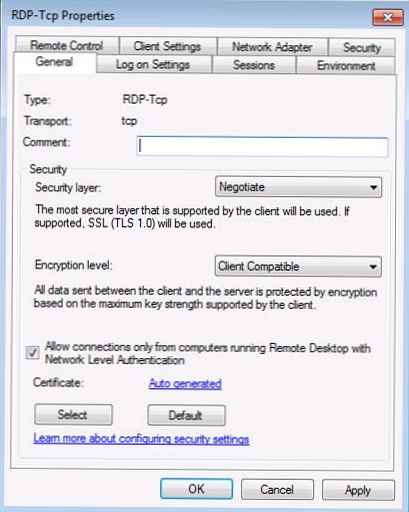

A kiszolgáló hitelesítési típusát és a titkosítási szintet az alábbiak szerint konfigurálhatja:

- Az RD Session Host kiszolgálón nyissa meg a Remote Desktop Session Host konfigurációs ablakot, és nyissa meg a tulajdonságok ablakot.

- Az Általános lapon a legördülő menükben válassza ki a szükséges biztonsági szintet és a titkosítás típusát.

- Kattintson az OK gombra.

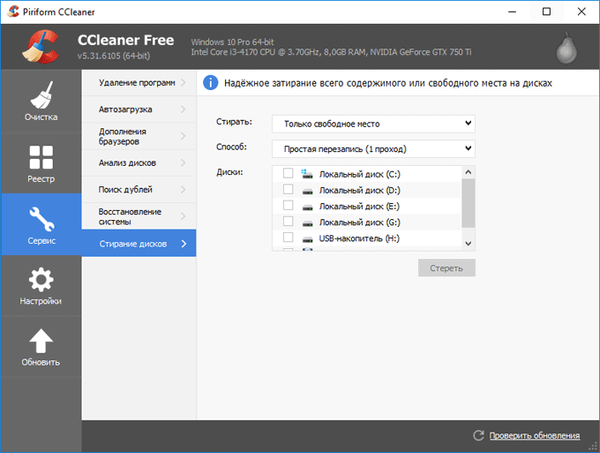

Csoportházirend

Számos csoportházirend-opció áll rendelkezésre az RDS-beállítások konfigurálásához a Windows Server 2008 R2 rendszerben. Mindegyik a Számítógép konfigurációja \ Irányelvek \ Felügyeleti sablonok \ Windows-összetevők \ Távoli asztali szolgáltatások szakaszban található (a képen látható a Csoportházirend-kezelő konzol képernyőképe)..

Mint láthatja, vannak licenckezelési irányelvek, konfigurációs házirendek az RDC klienshez és maga az RD Session Host kiszolgálóhoz. Az RD Session Host biztonsági házirendje a következőket tartalmazza:

- Állítsa be az ügyfélkapcsolat titkosítási szintjét: A házirend a titkosítás szintjének ellenőrzésére szolgál. Ha aktiválva van, akkor minden kapcsolatnak a megadott szintű titkosítást kell használnia (az alapértelmezés magas).

- mindigazonnalimertjelszóuponkapcsolat: Ezt a házirendet akkor használják, ha a RD-munkamenethez való csatlakozáskor mindig meg kell kérnie a felhasználói jelszót, akkor is, ha a jelszót az RDC-kliensben adta meg. Alapértelmezés szerint a felhasználók automatikusan bejelentkezhetnek a munkamenetbe, ha jelszót adnak meg az RDC kliensen.

- kívánbiztonságosRPCközlés: - Ha a házirend engedélyezve van, csak az ügyfelek hitelesített és titkosított kérései engedélyezettek.

- kívánhasználatazfajlagosbiztonságrétegmerttávoli (RDP) kapcsolatok: amikor a házirend engedélyezve van, az ügyfél és a terminálkiszolgáló közötti összes kapcsolatnak az itt megadott biztonsági szintet kell használnia (RDP, Negotiate vagy SSL / TLS)

- DonemHagyjukhelyiA rendszergazdákhogyCustomizeEngedélyek: A házirend letiltja az adminisztrátorok azon képességét, hogy konfigurálják az RD Session Host biztonsági beállításait.

- Igényeljen felhasználói hitelesítést a távoli kapcsolatokhoz hálózati szintű hitelesítés használatával: A házirend NLA-követelményt tartalmaz a terminálkiszolgálóval történő összes kapcsolatra (NLA támogatás nélküli ügyfelek nem tudnak csatlakozni).

Az RDC kliens beállításai az alszakaszban találhatók távoli Desktop kapcsolat ügyfél:

- DonemlehetővéjelszavakhogymegMentett: az irányelv tiltja a jelszavak mentését az RDC kliensen, a „Jelszó mentése” opció nem érhető el, az összes korábban mentett jelszó törlődik.

- BővítettSHA1 thumbprintsaztanúsítványokképviselőmegbízható.RDPkiadók: ez a házirend lehetővé teszi a tanúsítványok SHA1 ujjlenyomatainak létrehozását, és ha a tanúsítvány megegyezik a listában szereplő ujjlenyomatokkal, akkor megbízhatónak tekinthető.

- azonnalimertmegbízólevéltovábbazügyfélszámítógép: A házirend aktiválja a felhasználói hitelesítő adatok kérését az ügyfélszámítógépen, nem pedig az RD Session kiszolgálón.

RD webes hozzáférés

Azoknak a számítógépeknek a felhasználói, amelyekre az RDC klienst nem telepítették, webböngészővel férhetnek hozzá a közzétett alkalmazásokhoz. Ehhez a felhasználónak meg kell nyitnia a böngészőben az RDS-erőforrások közzétételének URL-jét. Az RD Web Access Server külön RD kiszolgálói szerep, általában egy dedikált szerveren található.

Az RD Web Access kiszolgáló webes felülete SSL alapú, és a felhasználók bejelentkezhetnek a hitelesítő adataikkal. A hitelesített felhasználók csak azoknak a közzétett programoknak a listáját (RemoteApp) látják, amelyekhez hozzáférnek..

A Web Access kiszolgáló az X.509 tanúsítványt használja a titkosításhoz. Alapértelmezés szerint egy önaláírt tanúsítványt használ..