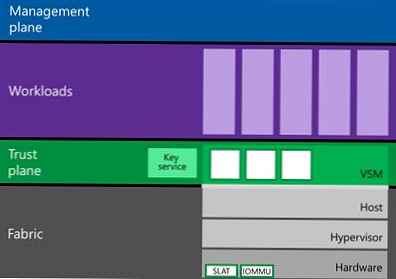

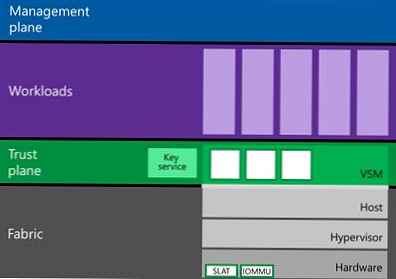

A Windows 10 Enterprise (és csak ebben a kiadásban) rendelkezik egy új Hyper-V összetevővel, az úgynevezett tényleges biztonságos mód (VSM). A VSM egy biztonságos tároló (virtuális gép), amely a hipervizoron fut, és elválasztva a gazda Windows 10-től és annak kernelétől. A biztonság szempontjából kritikus rendszerösszetevők ezen a biztonságos virtuális tárolón belül futnak. A VSM-en belüli harmadik fél kódját nem lehet végrehajtani, és a kód integritását folyamatosan ellenőrzik a módosítások szempontjából. Ez az architektúra lehetővé teszi az adatok védelmét a VSM-ben, még akkor is, ha a gazda Windows 10 kernel sérült, mert még a kernelnek nincs közvetlen hozzáférése a VSM-hez.

A VSM tárolót nem lehet csatlakoztatni a hálózathoz, és senki sem szerezhet adminisztrátori jogosultságokat abban. A virtuális biztonságos mód tárolójában titkosítási kulcsok, felhasználói engedélyezési adatok és a kompromisszumok szempontjából kritikus információk tárolhatók. Így a támadó már nem képes behatolni a vállalati infrastruktúrába a helyben gyorsítótárazott domain felhasználói fiókok adatainak felhasználásával.

A következő rendszerösszetevők működhetnek a VSM-en:

A következő rendszerösszetevők működhetnek a VSM-en:

- LSASS (helyi biztonság alrendszer szolgáltatás) - a helyi felhasználók engedélyezéséért és elszigeteléséért felelős összetevő (így a rendszert megvédik a támadásoktól, mint például a „hash átadása”, és a közművektől, mint a mimikatz). Ez azt jelenti, hogy a rendszerben regisztrált felhasználók jelszavait (és / vagy hash-jeit) a helyi rendszergazdai jogokkal rendelkező felhasználók sem tudják megszerezni..

- tényleges TPM (vTPM) - szintetikus TPM vendég gépek számára, amelyek a meghajtó tartalmának titkosításához szükségesek

- OS kód integritásának ellenőrző rendszere - rendszerkód védelme a módosítások ellen

A VSM mód használatához a következő hardverkövetelmények kerülnek bemutatásra a környezetben:

- Az UEFI, a biztonságos indítás és a megbízható platformmodul (TPM) támogatása a kulcsok biztonságos tárolására

- Hardver virtualizáció támogatása (legalább VT-x vagy AMD-V)

A virtuális biztonságos mód (VSM) engedélyezése a Windows 10 rendszerben

Lássuk, hogyan lehet engedélyezni a Windows 10 virtuális biztonságos módját (példánkban ez a Build 10130).

- Az UEFI biztonságos rendszerindítást engedélyezni kell.

- A Windows 10-nek szerepelnie kell a tartományban (VSM - csak a tartományi felhasználói fiókokat védi, de a helyi nem).

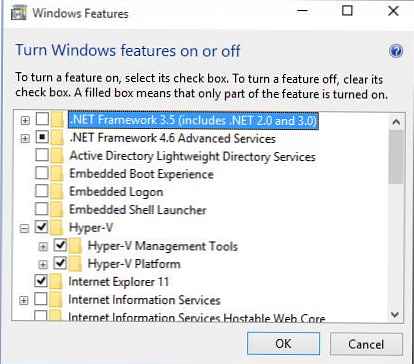

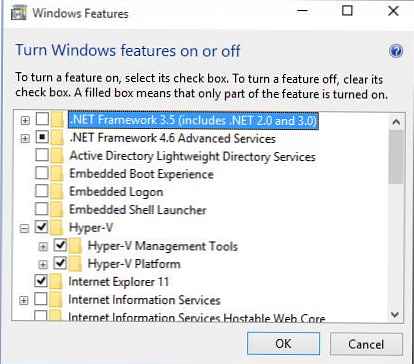

- A Hyper-V szerepét a Windows 10-ben telepíteni kell (a mi esetünkben először a Hyper-V platformot kellett telepíteni, és csak utána a Hyper-V kezelő eszközöket)..

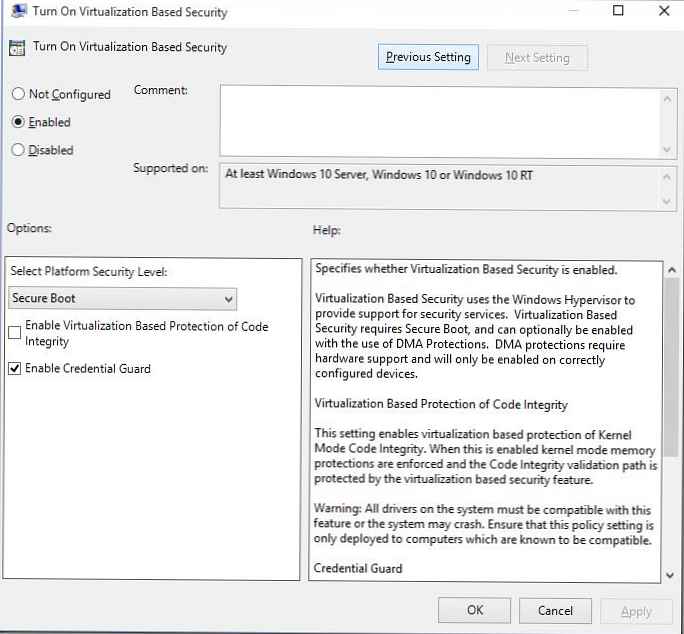

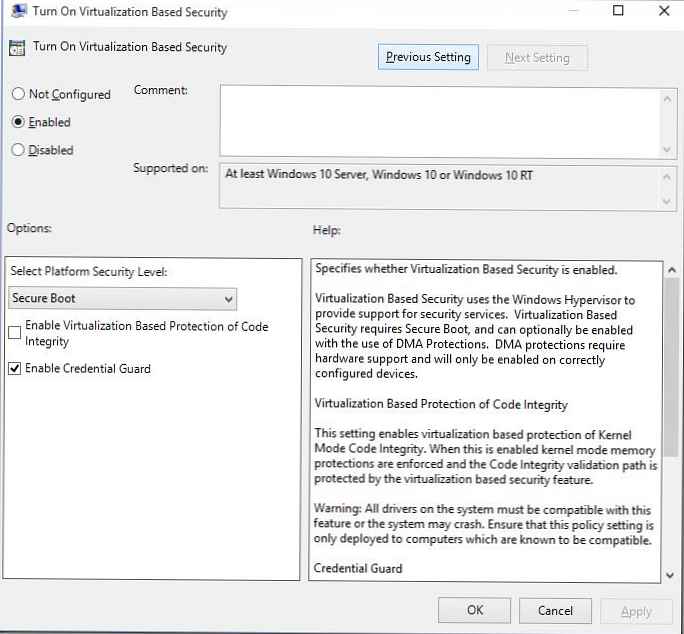

- A virtuális biztonságos módot (VSM) speciális házirenddel kell engedélyezni a gpedit.msc csoportházirend-szerkesztőben: Számítógép konfigurálása -> Rendszer -> Eszközőr -> Kapcsolja be a virtualizáció alapú biztonságot. Kapcsolja be a házirendet a bekezdésben Válassza a Platform biztonsági szintjét választ Biztonságos rendszerindítás, és a „Engedélyezze a hitelesítő adatok védelmét”(LSA szigetelés).

- És végül konfigurálja a BCD-t a Windows 10 VSM módban történő futtatásához

bcdedit / set vsmlaunchtype auto - Indítsa újra a számítógépet

Ellenőrizze a VSM-et

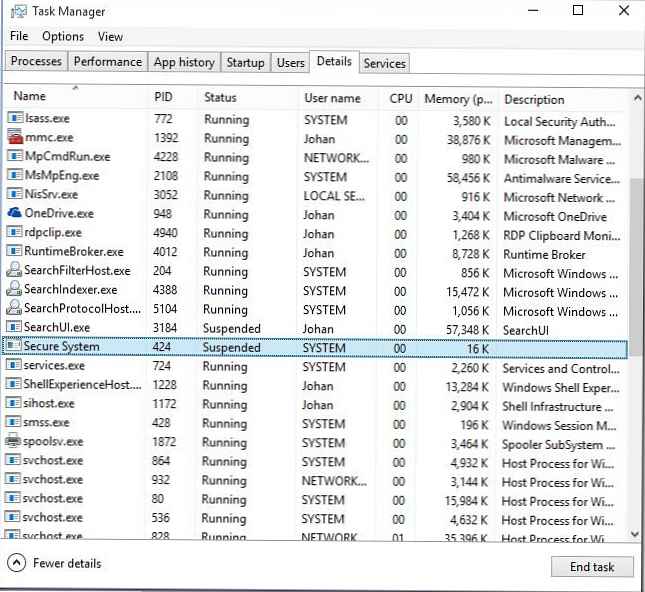

Ellenőrizze, hogy a VSM aktív-e folyamatonként Biztonságos rendszer a feladatkezelőben.

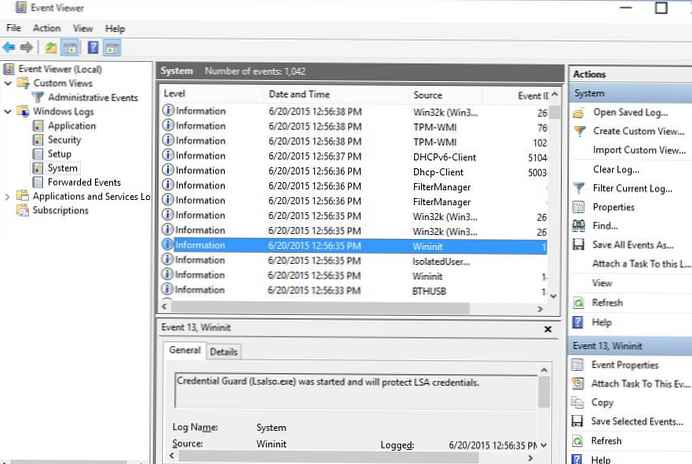

Vagy esemény szerintA hitelesítő adatok védelme (Lsalso.exe) elindult és védi az LSA hitelesítő adatait”A rendszernaplóban.

Vagy esemény szerintA hitelesítő adatok védelme (Lsalso.exe) elindult és védi az LSA hitelesítő adatait”A rendszernaplóban.

VSM biztonsági tesztelés

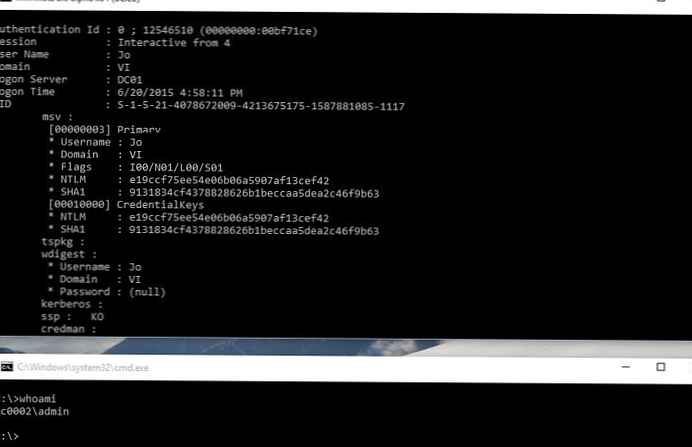

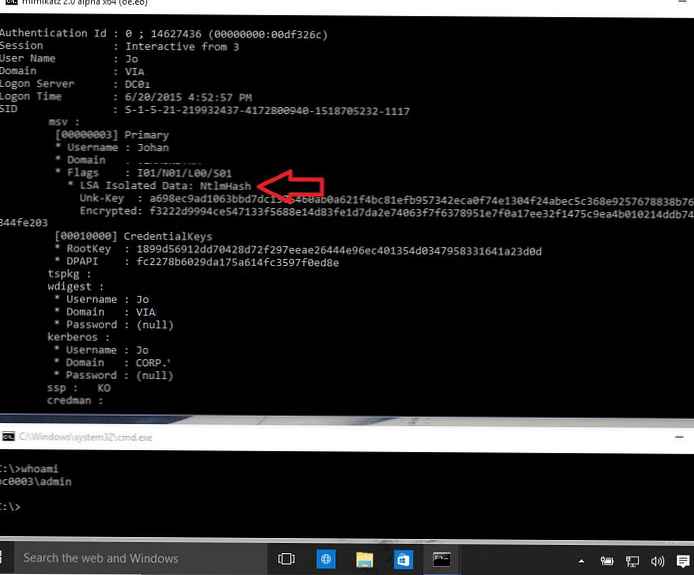

Tehát a gépeken, amelyekben be van kapcsolva a VSM mód, regisztráljon egy domain fiók alatt, és futtassa a következő mimikatz parancsot a helyi rendszergazda alatt:

mimikatz.exe kiváltság :: hibakeresés sekurlsa :: logon jelszavak kilépés

Látjuk, hogy az LSA izolált környezetben fut, és a felhasználói jelszó-kivonatok nem szerezhetők be.

Ha ugyanazt a műveletet hajtjuk végre a gépen, ha a VSM le van tiltva, akkor megkapjuk a felhasználó NTLM jelszó-kivonatát, amelyet felhasználhatunk „átadni a hash” támadásokhoz.

Ha ugyanazt a műveletet hajtjuk végre a gépen, ha a VSM le van tiltva, akkor megkapjuk a felhasználó NTLM jelszó-kivonatát, amelyet felhasználhatunk „átadni a hash” támadásokhoz.