Az IT-közösség emlékezett 2017. június végére az oroszországi, ukrán és más országok legnagyobb vállalatainak és kormányzati ügynökségeinek az új Petya (NotPetya) ransomware vírussal való masszív fertőzéséről. A legtöbb esetben a vállalati hálózatba való belépés után a Petya azonnal elterjedt az összes számítógépen és domain-kiszolgálón, a teljes Windows-infrastruktúra 70-100% -áig bénítva. Annak ellenére, hogy a Petya hálózati számítógépek közötti elosztásának egyik módja az EternalBlue exploit volt (mint a WannaCry esetében), ez nem volt a legfontosabb ransomware disztribúciós csatorna. A WCry-vel ellentétben, amelyet kizárólag az SMBv1 sebezhetősége miatt terjesztettek, a NotPetya-t eredetileg börtönbe vették a vállalati hálózatokért. A rendszer megfertőződése után a titkosító a Mimikatz közüzemi segédprogrammal megkapta a számítógép-felhasználók hitelesítő adatait (jelszavak, hash-ok), és felhasználta őket a hálózat továbbterjesztésére a WMI és a PsExec segítségével, a domain teljes ellenőrzéséig. Ennek megfelelően az összes rendszer védelme érdekében nem volt elegendő az MS17-010 frissítés telepítése.

Ebben a cikkben az Active Directory tartomány Windows rendszereinek Mimikatz-szerű eszközökkel való támadásokkal szembeni védelmének alapvető módszereit tárgyaljuk..

hasznosság Mimikatz A sekurlsa modul segítségével lehetővé teszi az LSASS.EXE rendszermemóriában tárolt jogosult felhasználók jelszavainak és kivonatának kinyerését.Helyi biztonsági alrendszer szolgáltatás ). Már volt egy cikkünk azzal a példával, hogy a mimikatz használatával tiszta szövegben szerezzük a felhasználók jelszavait (a WDigest, a LiveSSP és az SSP oldalról).

Tartalom:

- A hibakeresés megakadályozása

- A WDigest letiltása

- LSA védelem harmadik féltől származó modulok ellen

- Az LM és az NTLM letiltása

- A reverzibilis titkosítás használatának tilalma

- A Védett felhasználók csoport használata

- Ne használjon mentett jelszavakat

- Megtagadja a hitelesítő adatok gyorsítótárazását

- Mandátumőr

- megállapítások

A hibakeresés megakadályozása

A fenti linkből származó cikk megmutatja, hogy a hibakeresési jogok használata lehetővé teszi a Mimikatz számára az LSASS rendszerfolyamat elérését és a jelszavak kibontását..

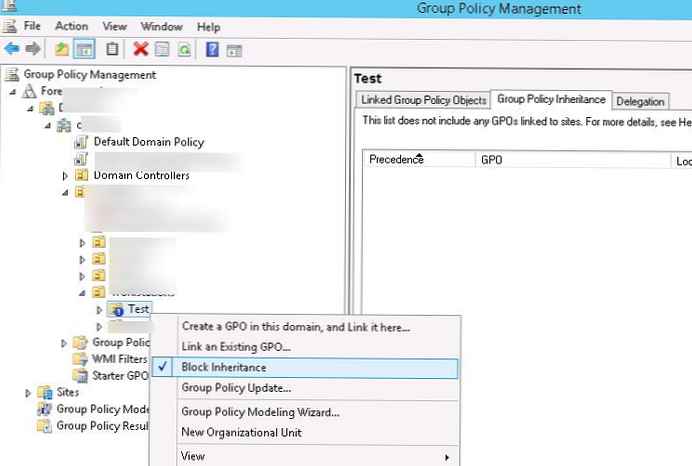

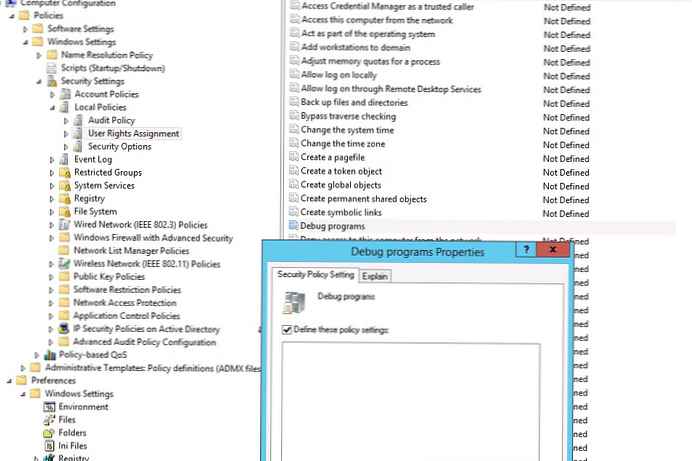

Alapértelmezés szerint a hibakeresési mód engedélyét a rendszergazdák helyi csoportjának (BUILTIN \ Administrators) adják meg. Noha az esetek 99% -ában ezt a kiváltságot a rendszergazdák egyáltalán nem használják (rendszerint a rendszerprogramozóknak van rá szükség), ennek megfelelően biztonsági okokból a privilégiumok felhasználásának lehetősége SeDebugPrivilege jobban. Ez a csoportházirend (helyi vagy domain) révén történik. Menjen a szakaszba Számítógép konfigurálása -> Windows beállítások -> Biztonsági beállítások -> Helyi házirendek -> Felhasználói jogok kiosztása és engedélyezze a házirendet Hibakeresési program. Ehhez hozzá kell adnia egy olyan felhasználói csoportot, akiknek szükség lehet hibakeresési jogokra (általában fejlesztőkre), vagy hagyja üresen ezt a csoportot, hogy senki sem rendelkezzen ezzel a joggal.

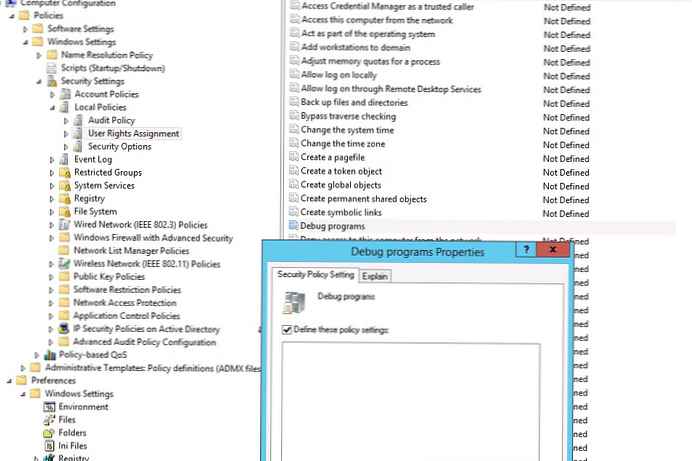

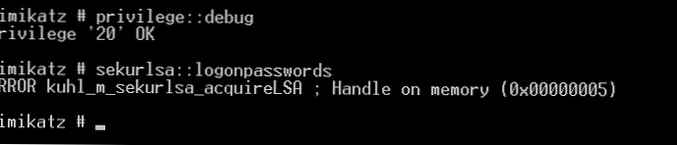

Most, ha megpróbál hibakeresést végezni a mimikatz segítségével, egy hiba jelenik meg:

EROOR kuhl_m_privilege_simple; RtlAdjustPrivilege (20) c0000061

A WDigest letiltása

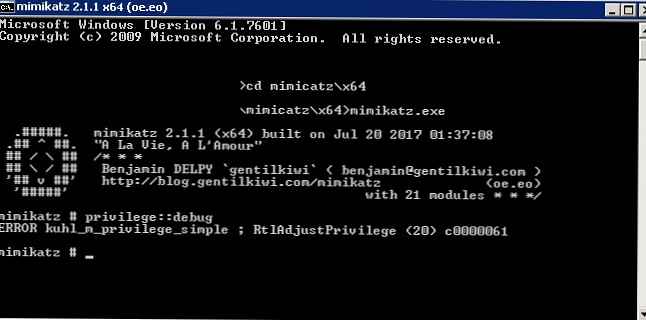

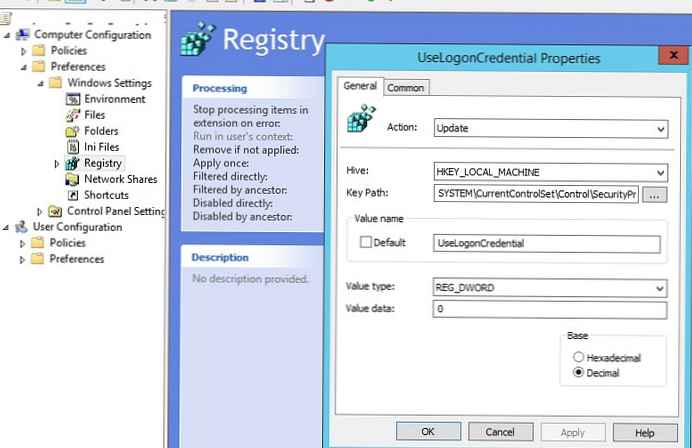

A WDigest protokoll megjelent a Windows XP rendszerben, és HTTP Digest Authentication (HTTP Digest Authentication) végrehajtására használták, amelynek egyik jellemzője a felhasználó jelszavának egyértelmű formában történő használata. A Windows 8.1 és a Server 2012 R2 lehetővé tette a jelszavak tiszta szövegben történő tárolásának teljes megtiltását az LSASS rendszerben. A WDigest memóriában való tárolásának megtiltása a rendszerleíró fiókban lévő ezekben az operációs rendszerekben HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ SecurityProviders \ WDigest már létezik egy DWORD32 paraméter UseLogonCredential és 0 érték.

Ha teljesen le kell tiltania a WDigest hitelesítési módszert, ugyanabban az ágban (HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ SecurityProviders \ WDigest) állítsa be a kulcs értékét tárgyal -ban 0.

Ennek a szolgáltatásnak a Windows 7, 8 és a Windows Server 2008 R2 / 2012 támogatásához telepítenie kell egy speciális frissítést - KB2871997, majd be kell állítania ugyanazokat a beállításkulcsokat. Tartományi környezetben a rendszerleíró adatbázis beállításait a legegyszerűbben a csoportházirend segítségével terjesztheti.

LSA védelem harmadik féltől származó modulok ellen

A Windows 8.1 és a Windows Server 2012 R2 bevezette az LSA védelem engedélyezésének képességét, amely megvédi az LSA memóriát, és megakadályozza az ahhoz való csatlakozást a nem biztonságos folyamatoktól. A védelem engedélyezéséhez a regisztrációs ágban be kell lépnie HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ LSA paraméter létrehozása RunAsPPL értékkel 1.

A paraméter alkalmazása után a támadó nem fér hozzá az LSA memóriához, és a mimikatz hibát ad ki a securlsa :: logonpassword paranccsal.

Kuhl_m_securlsa_acquireLSA HIBA: Fogantyú a memóriában (0x00000005).

Az LM és az NTLM letiltása

Az elavult LM hitelesítési protokollt és ennek megfelelően az LM kivonatok tárolását a Hálózatbiztonsági csoport házirend használatával le kell tiltani: Ne tárolja a LAN Manager hasítóértékét a következő jelszó megváltoztatáskor (alapértelmezett domain házirend szinten).

Ezután el kell hagynia legalább az NTLMv1 protokoll használatát (a Számítógép konfigurációja -> Irányelvek -> Windows beállítások -> Biztonsági beállítások -> Helyi házirendek -> Biztonsági beállítások szakaszban található házirend - Hálózati biztonság: korlátozza az NTLM: NTLM hitelesítést ebben a tartományban), és maximálisan és NTLMv2

És ha az NTLMv1 elutasítása általában fájdalommentes, akkor az NTLMv2 elutasításához keményen kell dolgozni. Nagy infrastruktúrákban általában az NTLMv2 használat maximális korlátozásának forgatókönyve kerül. Ie ahol csak lehetséges, Kerberos hitelesítést kell használni (általában további idő szükséges a Kerberos hitelesítés konfigurálásához IIS-en és SQL-en), és a fennmaradó rendszereken - NTLMv2.

A reverzibilis titkosítás használatának tilalma

Nyilvánvalóan meg kell tiltani a felhasználói jelszavak tárolását AD formátumban. Ehhez engedélyezze a domain házirendet Tárolja a jelszót visszafordítható titkosítással a domain összes felhasználójának a Számítógép konfigurációja -> Windows beállítások -> Biztonsági beállítások -> Fiók házirendek -> Jelszó házirend szakaszban, értékének Disabled értékre állítva.

A Védett felhasználók csoport használata

A Windows Server 2012 R2 domain funkcionális szintjének használatakor a védett felhasználók speciális védett csoportot használhatunk a privilegizált felhasználók védelme érdekében. Ezeket a fiókokat elsősorban a veszélyeztetés ellen védik, mivel ennek a csoportnak a tagjai csak Kerberoson keresztül tudnak bejelentkezni (nincs NTLM, WDigest és CredSSP) stb. (részletek a fenti linken). Javasolt ehhez a csoporthoz hozzáadni a domain adminisztrátorok, szerverek stb. Fiókjait. Ez a funkció a szerverekre és a Windows Server 2012 R2 rendszerre működik (a Windows Server 2008 R2 esetén a fent említett kiegészítő frissítést telepítenie kell) KB2871997)

Ne használjon mentett jelszavakat

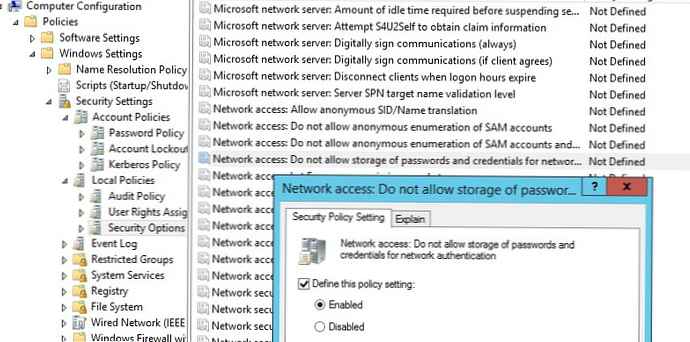

Megakadályozhatja, hogy a tartományi felhasználók mentsék el jelszavaikat a hálózati erőforrások eléréséhez a Credential Manager alkalmazásban.

Ehhez engedélyezze a házirendet Hálózati hozzáférés: Ne engedélyezzen jelszavak és hitelesítő adatok tárolását a hálózati hitelesítéshez alatt a Számítógép konfigurálása -> Windows beállítások -> Biztonsági beállítások -> Helyi házirendek -> Biztonsági beállítások.

Megtagadja a hitelesítő adatok gyorsítótárazását

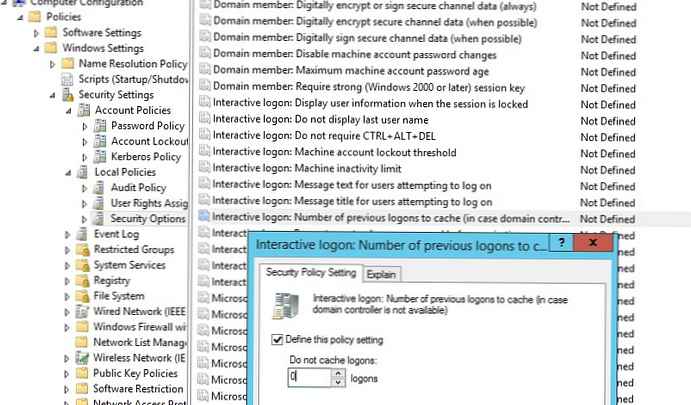

A mimikatok egyik jellemzője a felhasználói jelszavak kivonatának megszerzése a beállításjegyzékből HKEY_LOCAL_MACHINE \ BIZTONSÁG \ Gyorsítótár, amelybe az utolsó 10 (alapértelmezés szerint) bejelentkezett felhasználó jelszó-kivonat tárolódik. Ezek a kivonatok általában felhasználhatók a rendszer felhasználóinak engedélyezésére, ha a tartományvezérlő nem érhető el.

A házirend engedélyezésével tanácsos tiltani a gyorsítótárazott adatok megőrzésének használatát interaktív Jel: szám az előző bejelentkezések hogy gyorsítótár (-ban ügy domain ellenőr jelentése nem rendelkezésre áll) alatt a Számítógép konfigurálása -> Windows beállítások -> Helyi házirend -> Biztonsági beállítások, a paraméter értékének 0-ra állítása.

Ezenkívül ahhoz, hogy felgyorsítsuk az lsass folyamat memóriajának megtisztítását a munkamenetet befejező felhasználói fiókokból, be kell lépnie az ágba HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa létre kell hoznia egy DWORD kulcsot a névvel TokenLeakDetectDelaySecs és érték 30. Ie a memória 30 másodperccel a felhasználó logója után törlődik. A Windows 7, 8 / Server 2008R2, 2012 alkalmazásban, hogy ez a kulcs működjön, telepítenie kell a korábban említett KB2871997 frissítést..

Ezenkívül ahhoz, hogy felgyorsítsuk az lsass folyamat memóriajának megtisztítását a munkamenetet befejező felhasználói fiókokból, be kell lépnie az ágba HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa létre kell hoznia egy DWORD kulcsot a névvel TokenLeakDetectDelaySecs és érték 30. Ie a memória 30 másodperccel a felhasználó logója után törlődik. A Windows 7, 8 / Server 2008R2, 2012 alkalmazásban, hogy ez a kulcs működjön, telepítenie kell a korábban említett KB2871997 frissítést..

Mandátumőr

A Windows 10 Enterprise, a Windows Server 2016 rendszerbe egy új Credential Guard összetevő került hozzáadásra, amely elkülöníti és megvédi az LSASS rendszer folyamatát az illetéktelen hozzáféréstől. Részletek itt.

megállapítások

A fentiekben ismertetett intézkedések jelentősen csökkentik a mimikatz és hasonló segédprogramok képességeit a rendszergazdák jelszavainak és kivonatának a beszerzéséhez az LSASS folyamatból és a nyilvántartásból. Mindenesetre, amikor döntés születik ezekről a politikákról és módszerekről, azokat szakaszosan be kell vezetni kötelező teszteléssel..

A következő cikkben beszámolunk a Windows hálózat biztonságának javításával kapcsolatos bevált gyakorlatokról az adminisztrátori fiókok használatának korlátozásával, amelyek technikai és szervezeti szinten javíthatják a Windows tartomány védelmét az ilyen támadásokkal szemben. Maradjanak velünk!