bevezetés

A HP szerverrel szállított HP iLO-k kiváló alternatívája a klasszikus KVM-eknek. Ezek lehetővé teszik a hibaelhárítást a távoli konzolon keresztül közvetlenül egy szokásos webböngészőn keresztül, amelyben meg kell adni az iLO tábla IP-címét. Minden iLO-nak saját fiókja és jelszava van, amely lehetővé teszi a bejelentkezéshez való hozzáférést, emellett hitelesítéshez LDAP-adatbázisokat, például a Windows Active Directory-t használhat. Ez a cikk leírja, hogyan lehet az ILO-t együttműködni a Windows Active Directoryval. Ez a cikk azoknak a HP szerver rendszergazdáknak szól, akik belefáradtak az egyes iLO jelszavak emlékezetébe, és egyetlen hitelesítési rendszert akarnak használni

1. lépés. Ellenőrizze, hogy az Active Directory támogatja-e az SSL kéréseket.

Nem nyújtunk részletes utasításokat az SSL engedélyezéséhez az Ldap számára. Ez túl esik a cikk hatókörén, azt hiszem, te magad is megtalálja ezeket az információkat.

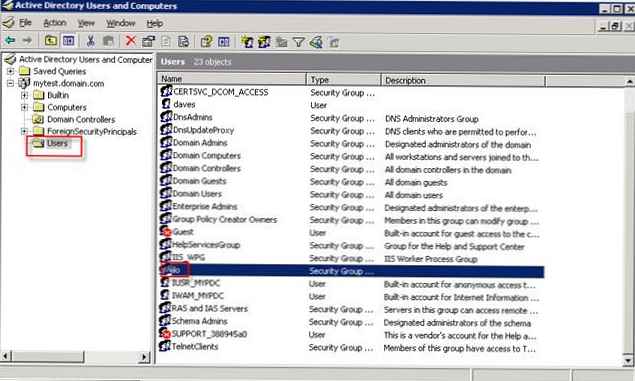

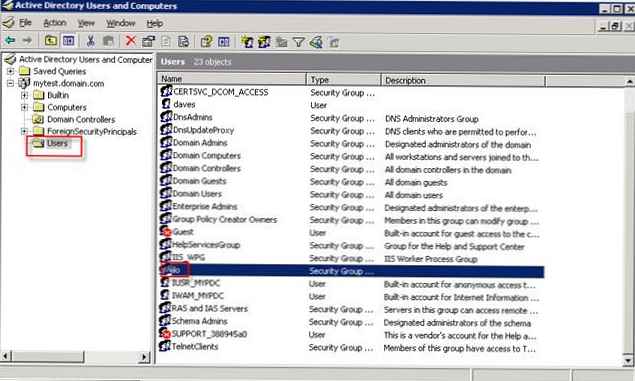

2. lépés: Hozzon létre egy ILO rendszergazdai csoportot az Active Directory-ban

1. Nyissa meg az Active Directory - felhasználók és számítógépek beépülő modult. A cikkben használt domain neve "mytest.domain.com".

2. A megfelelő OU-ban hozzon létre felhasználói csoportot. "Ilo" -nak hívtam. Ez a csoport hozzáférést fog biztosítani az iLO fórumhoz..

Vegyen fel felhasználói fiókokat a létrehozott csoportba, én hozzáadtam őket "daves" névvel.

3. lépés. Szerezze be a létrehozott csoport egyedi nevét (Megkülönböztetett név)

Az én esetemben az iLo csoport a szervezeti egységben (OU) található a "Felhasználók" részben. Ezért a csoport összefüggései így néznek ki:

CN=felhasználók,DC=mytest,DC=domain,DC=com

A csoport teljes neve így néz ki:

CN = ilo, CN = felhasználók, DC = mytest, DC = domain, DC = com

4. lépés: Állítsa be az ILO-t

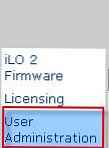

1. Nyissa meg az iLO kártyakezelő webes felületet. Lépjen az „Adminisztráció” fülre

2. A jobb oldali ablaktáblában válassza a "Felhasználói adminisztráció" lehetőséget.

2. A jobb oldali ablaktáblában válassza a "Felhasználói adminisztráció" lehetőséget.

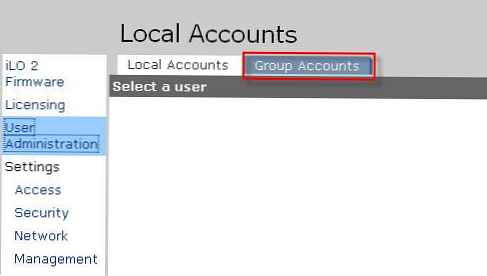

3. Kattintson a "Csoportfiókok" fülre

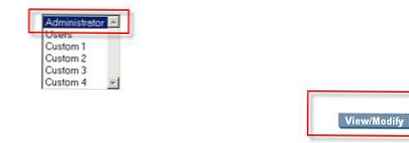

4. Ezután válassza ki azt a csoportot, amellyel társítani kívánja az „ilo” domain csoportot. A csoportot a szükséges iLO engedélyekkel tovább konfigurálhatja. Esetünkben rendszergazdai jogokat biztosítom. Jelölje ki az "Administrator" elemet, nyomja meg a "View / Modification" gombot.

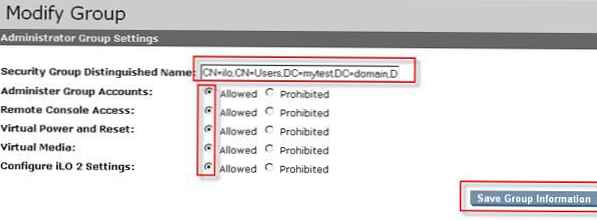

5. A "Biztonsági csoport megkülönböztetett név" mezőbe írja be az LDAP elérési útját a korábban létrehozott ilo csoporthoz. Az én esetemben az

CN=ilo,CN=felhasználók,DC=mytest,DC=domain,DC=com

A választógombok kiválasztásával válassza ki a csoport tagjai számára szükséges biztonsági engedélyeket. Minden jogot adtam nekik. Kattintson a „Csoportinformációk mentése” gombra

6. Most konfigurálja a tartományvezérlő paramétereit az ILO tulajdonságaihoz.

Az Adminisztráció lapon lépjen a Directory fülre.

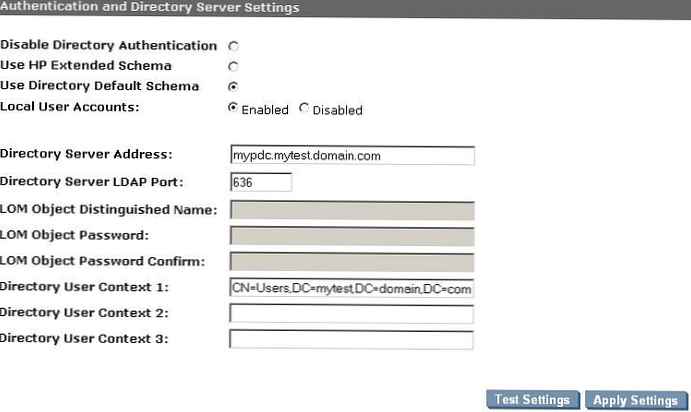

7. Írja be az AD tartományvezérlő adatait.

Válassza a „Címtár alapértelmezett séma használata” lehetőséget.

Írja be a tartományvezérlő teljesen minősített domainnevét (az én esetemben a mypdc.mytest.domain.com)

Lépjen be az LDAP Port 636 portba.

Írja be az ili csoport kontextusát. Az én esetemben az

CN=felhasználók,DC=mytest,DC=domain,DC=com

Így kapsz valami hasonlót:

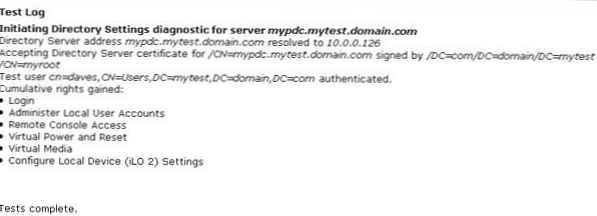

Most kattintson az "Alkalmaz" gombra. Ha mindent helyesen konfigurált, akkor az AD felhasználói fiókkal bejelentkezhet az iLO-ba (mytest \ daves vagy [email protected]). Az AD-vel való kapcsolat teszteléséhez használhatja ezen az oldalon a "Tesztbeállítások" gombot. Ez a szolgáltatás nagyon hasznos hibaelhárításhoz és diagnosztikához. Az alábbiakban bemutatjuk az iLO kártya és az AD közötti sikeres kommunikációs tesztelést.