technológia kezelt szolgáltatási nyilvántartások (Kezelt szolgáltatási fiókok - MSA) először a Windows Server 2008 R2-ben került bevezetésre, és célja a szolgáltatás (szolgáltatás) fiókok jelszavak automatikus kezelése (módosítása). A Felügyelt szolgáltatási fiókok mechanizmusának köszönhetően jelentősen csökkentheti a rendszerfiókok kompromittálásának kockázatát, amelyek alatt a rendszerszolgáltatások elindulnak (nem titok, hogy nagyszámú segédprogram van, amelyek kivonhatják a helyi felhasználói jelszavakat az LSASS-ból)..

Az MSA-fiókokhoz 240 karakterből álló jelszó jön létre, ezeknek fele angol betűkkel, a másik fele szolgálati karakterekkel. Az ilyen fiókokhoz tartozó jelszó automatikusan megváltozik (alapértelmezés szerint 30 naponként), és nem kerül tárolásra a helyi rendszeren

Az MSA fő hátránya, hogy csak egy számítógépen használhatja ezt a szolgáltatási rekordot. Ez azt jelenti, hogy az MSA szolgáltatási fiókok nem működhetnek olyan fürtözött és NLB szolgáltatásokkal (web farmok), amelyek egyszerre több kiszolgálón futnak és ugyanazt a fiókot és jelszót használják..

Ennek a hátránynak a kiküszöbölése érdekében a Microsoft a Windows Server 2012 rendszerben hozzáadta a csoport által kezelt szolgáltatási fiókok funkcióit (gMSA - Csoport által kezelt szolgáltatási fiókok). Az ilyen fiókok egyszerre több szerveren is használhatók, így minden szolgáltatási példány ugyanazt a fiókot használja, például terheléselosztó szolgáltatásban (NLB), fürtszolgáltatásban stb..

GMSA követelmények:

A gMSA képességeinek kihasználásához az infrastruktúrának meg kell felelnie a következő követelményeknek:

- AD séma szint - Windows Server 2012 (ennek frissítését itt ismertetjük).

- Windows Server 2012 tartományvezérlő (és újabb) a Microsoft Key Distribution Service szolgáltatással - ez a jelszó előállításáért felelős szolgáltatás

- PowerShell modul az Active Directory kezeléséhez

- Mivel az ügyfelek használhatók a Windows Server 2012/2012 R2 és a Windows 8 / 8.1

- A gMSA-t használó szolgáltatásnak kompatibilisnek kell lennie az ilyen típusú fiókkal (ezt meg kell adni a dokumentációban). Jelenleg a gMSA támogatása: SQL Server 2008 R2 SP1, 2012; IIS; AD LDS; Exchange 2010/2013

Hozzon létre egy KDS-kulcsot

A gMSA-fiók létrehozása előtt el kell végeznie egy egyszeri műveletet a KDS-gyökérkulcs (KDS-gyökérkulcs) létrehozásához. Ehhez futtassa a parancsot a tartományvezérlőn rendszergazdai jogokkal (a Microsoft Key Distribution Services-t telepíteni és engedélyezni kell):

Add-KdsRootKey -EffectiveIm azonnali

Ebben az esetben a kulcs létrehozásra kerül és 10 órán belül elérhető lesz, miután a replikáció befejeződött.

tanács. Tesztkörnyezetben a parancsot azonnal felhasználhatja:Add-KdsRootKey -EffectiveTime ((get-date) .addhours (-10))

Ellenőrizze, hogy a KDS gyökérkulcsát sikeresen létrehozta-e:

Get-KdsRootKey

Hozzon létre egy gMSA fiókot

Hozzon létre egy új gMSA fiókot a következő paranccsal:

New-ADServiceAccount -name gmsa1 -DNSHostName dc1.winitpro.ru -PrincipalsAllowedToRetrieveManagedPassword "gmsa1Group"

ahol, gmsa1 - A létrehozandó gMSA-fiók neve

dc1.winitpro.ru - DNS szerver neve

gmsa1Group - Active Directory csoport, amely magában foglalja az összes rendszert, amely ezt a csoportfiókot fogja használni (a csoportot előbb létre kell hozni)

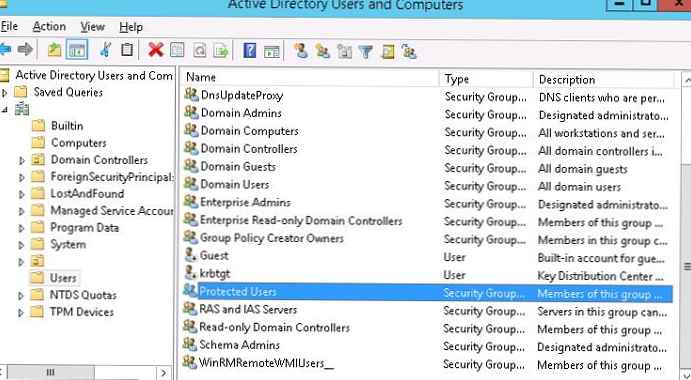

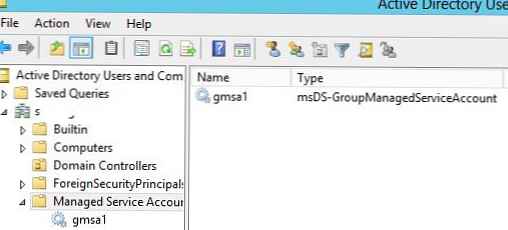

A parancs végrehajtása után meg kell nyitnia az ADUC (Active Directory felhasználók és számítógépek) konzolt, és ellenőriznie kell, hogy a tárolóban van-e (OU). Kezelt szolgáltatási fiókok megjelenik egy tanácsadó fiók (alapértelmezés szerint ez a tároló nem jelenik meg, annak megtekintéséhez mennie kell a menübe kilátás bepattanó engedélyezési lehetőség Speciális szolgáltatások)

Telepítse a gMSA-t a kiszolgálóra

Csatlakoztassa a Powershell modult az Active Directory környezet támogatásához:

Add-WindowsFeature RSAT-AD-PowerShell

Ezután telepítenünk kell egy kezelt fiókot a kiszolgálókra, amelyeken azt fogják használni (ebből a fiókból a jövőben egy bizonyos szolgáltatás indul). Mindenekelőtt ellenőriznie kell, hogy ez a kiszolgáló megkapja-e a gMSA-fiók jelszavát az Active Directory-tól. Ehhez fiókjának a létrehozás során megadott tartománycsoportban kell lennie (a mi esetünkben a gmsa1Group). Telepítse a gmsa1 bejegyzést erre a kiszolgálóra:

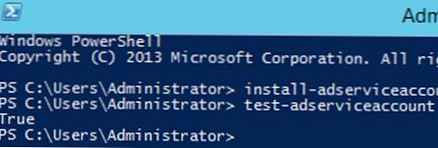

Install-ADServiceAccount -Identity gmsa1

A következő módon ellenőrizheti, hogy a csoportszolgáltatási fiók helyesen van-e telepítve (a Windows PowerShell 4.0 esetén):

Test-ADServiceAccount gmsa1

Ha a parancs igaznak bizonyul, minden helyesen van konfigurálva.

Ezenkívül a szolgáltatás tulajdonságainál jelezzük, hogy a gMSA fiók alatt indítják el. Ehhez a lapon Jelentkezzen be választania kell Ez a számla és adja meg a szolgáltatási fiók nevét. A $ szimbólumot a név végén kell feltüntetni, nem szükséges jelszó. A módosítások mentése után a szolgáltatást újra kell indítani.

A szolgáltatási fiók automatikusan megkapja a Bejelentkezés szolgáltatásként jogokat.

A gMSA finomhangolása

A jelszócsere gyakorisága megváltoztatható (alapértelmezés szerint 30 nap):

Set-ADServiceAccount gmsa1-ManagedPasswordIntervalInDays 60

A gMSA-fiók ütemező feladatokban is használható. A finom árnyalat az, hogy a feladat csak a PowerShell segítségével konfigurálható.

$ action = New-ScheduledTaskAction “c: \ script \ backup.cmd” $ trigger = New-ScheduledTaskTrigger -Att 21:00 -Nagyon $ main = New-ScheduledTaskPrincipal -UserID winitpro \ gmsa1 $ -LogonType PasswordRegister-ScheduledTask akció -Trigger $ trigger -Principal $ fő

A "-LogonType Password" argumentum azt jelenti, hogy ennek a gMSA-fióknak a jelszavát a tartományvezérlőtől kapják meg..

megjegyzés. A GMSA-számlát meg kell adni "Jelentkezzen be kötegelt feladatként"