Ebben a cikkben lépésről lépésre ismertetjük a közvetlen hozzáférésű távoli elérési szolgáltatás legújabb Microsoft kiszolgálói platformon - a Windows Server 2012 R2 - történő telepítésének eljárását. Általánosságban elmondható, hogy a közvetlen hozzáférési szolgáltatás több forgatókönyvet is magában foglal, megpróbáljuk megfontolni a DirectAccess szolgáltatás megszervezésének leggyakoribb forgatókönyvét.

Mielőtt elkezdené, röviden emlékezzen arra, hogy mi a szolgáltatás DirectAccess. A DirectAccess összetevőt először a Micrisoft vezette be a Windows Server 2008 R2 rendszerben, és úgy tervezték, hogy megszervezzék a távoli számítógépek átlátható hozzáférését a vállalat belső hálózati erőforrásaihoz. A DA-n keresztüli csatlakozáskor a felhasználó teljes mértékben ki tudja használni a vállalati és a domain szolgáltatásokat, és az informatikai támogató személyzet ezeket a számítógépeket kezeli, és naprakészen tartja a biztonság szempontjából. A DirectAccess lényege sokkal hasonlít a vállalati hálózathoz való hagyományos VPN-kapcsolathoz. Tekintsük fő különbségek a DirectAccess és a VPN között:

- A DirectAccess használatával a kapcsolat létrehozásához a felhasználónak nem kell elindítania a VPN-ügyfelet - a kapcsolat automatikusan létrejön, ha van internet-hozzáférés

- A DA kliens és a szerver közötti kapcsolat létrehozásához csak 443 portot kell megnyitnia

- A felhasználó számítógépének az AD tartományban kell lennie, ami azt jelenti, hogy az összes tartománycsoport-házirend vonatkozik rá (természetesen vannak trükkök, amelyek lehetővé teszik a VPN elindítását a Windowsba való belépés előtt, de ezt általában nem gyakorolják)

- A távoli PC és a vállalati átjáró közötti kommunikációs csatorna robusztus algoritmusokkal titkosítva van az IPsec használatával

- Kétfaktoros hitelesítést egyszeri jelszórendszerrel is meg lehet szervezni

Melyek a legfontosabb különbségek a DirectAccess verziója a Windows Server 2012/2012 R2 és a Windows 2008 R2 verziója között?. A fő különbség a kapcsolódó infrastruktúrára vonatkozó követelmények csökkentése. Tehát például:

- A DirectAccess kiszolgálónak nem kell szélső kiszolgálónak lennie, most a NAT mögött lehet elhelyezni.

- Abban az esetben, ha a Windows 8 Enterprise-t távoli kliensekként használják, nem szükséges a PKI belső infrastruktúrájának telepítése (az DA kiszolgálón található Kerberos proxy lesz felelős az ügyfél hitelesítéséért)

- Nem feltétlenül vált elérhetővé az IPv6 a szervezet belső hálózatában

- Az OTP (egyszeri jelszó) és az NAP (hálózati hozzáférés védelme) támogatása az UAG telepítése nélkül

A DirectAccess telepítéséhez a Windows Server 2012 R2 rendszeren szükséges követelmények és infrastruktúra

- Az Active Directory tartomány és a domain rendszergazdai jogok

- Dedikált (ajánlott) DA szerver, amely Windows Server 2012 R2 rendszert futtat, és amely a Windows tartományba tartozik. A szervernek 2 hálózati kártyája van: az egyik a belső vállalati hálózatban, a másik a DMZ hálózatban található

- Dedikált DMZ alhálózat

- Külső DNS-név (valódi vagy DynDNS-en keresztül) vagy az internetről elérhető IP-cím, amelyhez a DirectAccess kliensek csatlakozni fognak

- Konfigurálja a forgalomátirányítást a 443 TCP portról a DA szerver címére

- Telepített PKI-infrastruktúra tanúsítványok kiállításához. A tanúsító hatóságnak közzé kell tennie egy tanúsítványsablont Webszerver és megengedett, hogy automatikusan megkapja (automatikus regisztráció) (Ha csak a Windows 8-t használják kliensként - a PKI opcionális).

- Az ügyfelek a Professional / Enterprise Windows 7 és Windows 8.x kiadásainak számítógépek lehetnek

- Az AD csoport, amely olyan számítógépekből áll, amelyek közvetlen hozzáférésen keresztül csatlakozhatnak a hálózathoz (például ezt a csoportot hívják DirectAccessSzámítógépek)

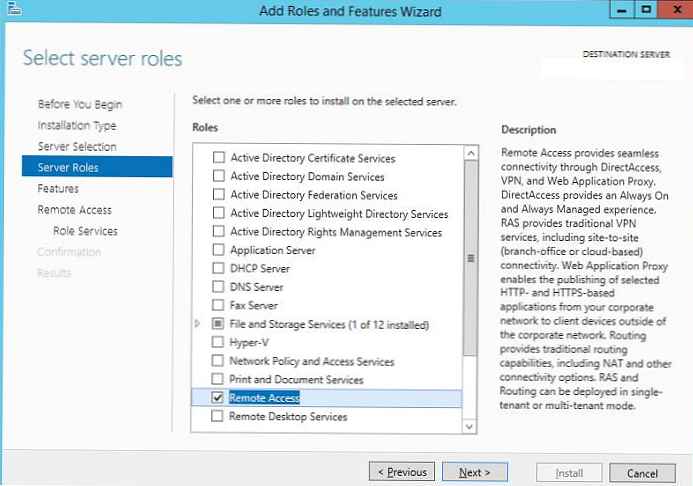

A távelérési szerepkör telepítése

Indítsa el a Kiszolgálókezelő konzolt, és használja a Szerepek és szolgáltatások hozzáadása varázslót a Távoli hozzáférés szerep telepítéséhez.

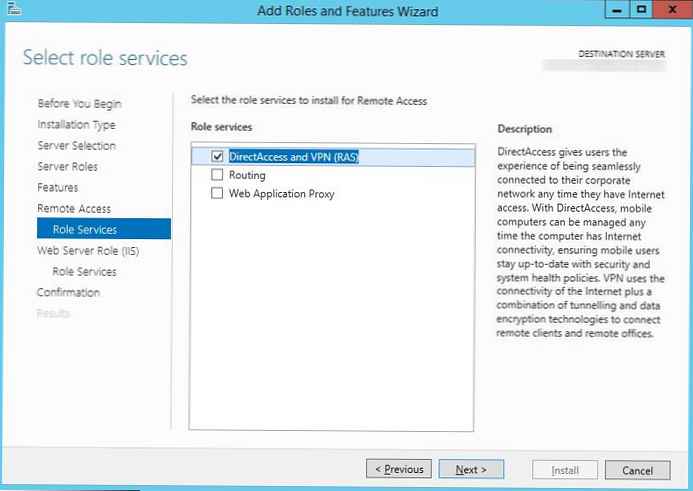

A Távoli elérés szerepének részeként telepítenie kell a szolgáltatást DirectAccess és VPN (RAS).

Az összes többi függőség alapértelmezés szerint megmarad..

Konfigurálja a közvetlen hozzáférést a Windows Server 2012 R2 rendszeren

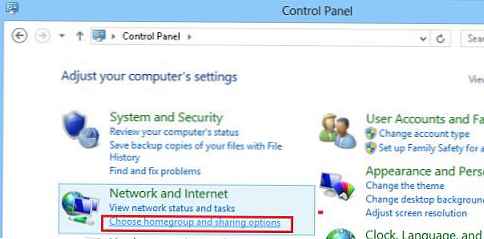

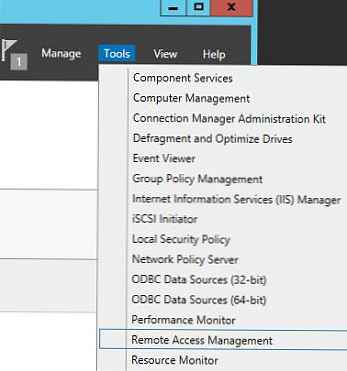

A Remote Access telepítésének befejezése után nyissa meg a beépülő modult Eszközök -> Távoli hozzáférés-kezelés.

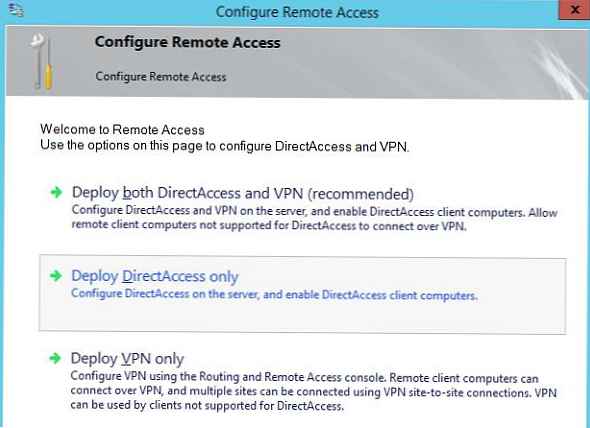

Elindul a Távoli hozzáférés szerepének konfigurálása varázsló. Azt jelezzük, hogy csak a DA szerepet kell telepítenünk - Csak a DirectAccess telepítése.

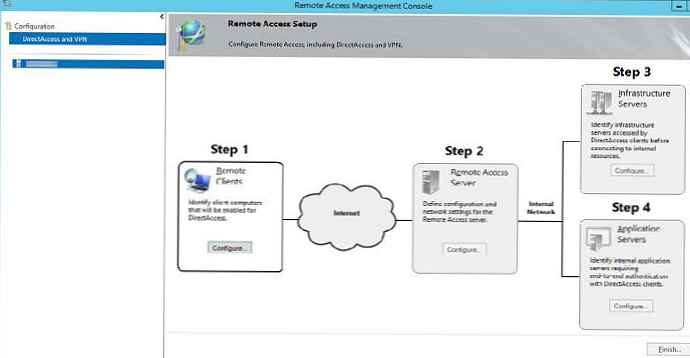

Ezt követően egy ablaknak kell megnyílnia, amelynek jobb oldalán a DA szolgáltatáskonfiguráció négy lépése (1-4 lépés) látható grafikus formában.

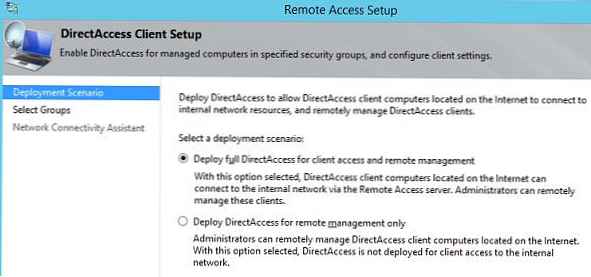

1. szakasz (1. lépés: Távoli ügyfelek).

Rámutatunk, hogy egy teljes értékű DirectAccess szervert telepítünk, amely lehetővé teszi az ügyfelek és a távvezérlők elérését Telepítse a teljes DirectAccess programot az ügyfelek elérése és a távoli felügyelet céljából.

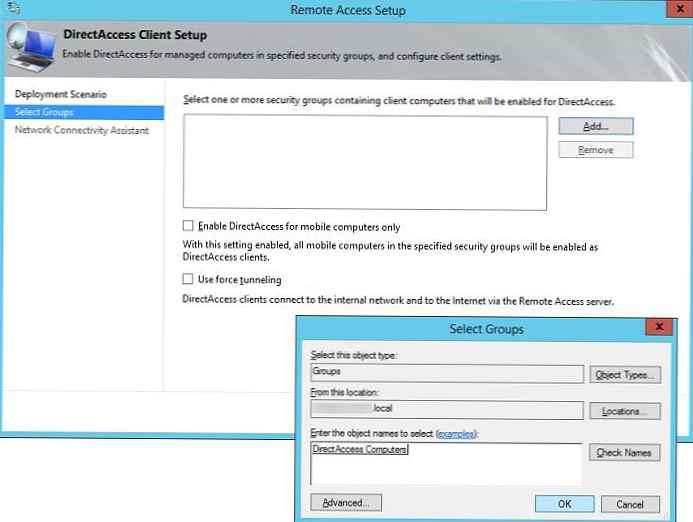

Ezután a Hozzáadás gombra kattintva meg kell határoznia az AD biztonsági csoportokat, amelyek azoknak a számítógépeknek a fiókjait tartalmazzák, amelyek közvetlen hozzáféréssel keresztül csatlakozhatnak a vállalati hálózathoz (példánkban ez egy csoport DirectAccessComputers).

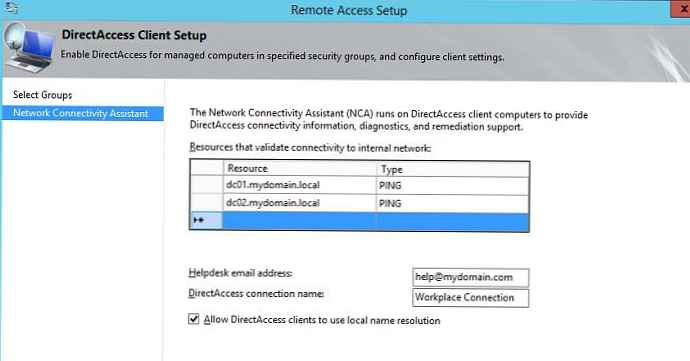

A következő lépés a belső hálózat nevének vagy URL-jének meghatározása, amelyekkel az ügyfél ellenőrizheti (Ping vagy HTTP kérés), hogy csatlakozik-e a vállalati hálózathoz. Itt megadhatja az ügyfélszolgálat kapcsolattartási e-mail címét és a DirectAccess kapcsolat nevét (ez az ügyfél hálózati kapcsolatain jelenik meg). Ha szükséges, engedélyezheti a DirectAccess ügyfelek számára a helyi névfelbontás használatát, amely lehetővé teszi az ügyfél számára a vállalat belső DNS-kiszolgálóinak használatát (a DNS-kiszolgáló címei a DHCP-n keresztül érhetők el).

Második szakasz (2. lépés: Távoli elérésű szerver)

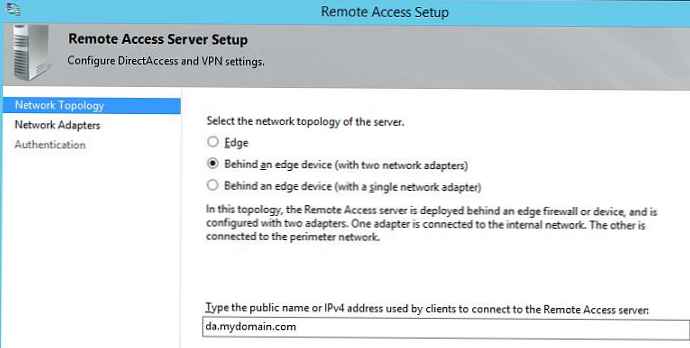

A következő lépés a távoli elérési kiszolgáló konfigurálása. Azt jelezzük, hogy a távoli elérésű szerverünk két hálózati kártyával rendelkezik - Szélső eszköz mögött (két hálózati adapterrel), amelyek közül az egyik a vállalati hálózaton található, a második pedig közvetlenül az internetre vagy a DMZ alhálózatra csatlakozik. Itt meg kell adnia a külső DNS-nevet vagy IP-címet az interneten (ebből a címből továbbítja a 443-as portot a DirectAccess-kiszolgáló külső felületére), amelyhez a DA-ügyfeleknek kapcsolódniuk kell.

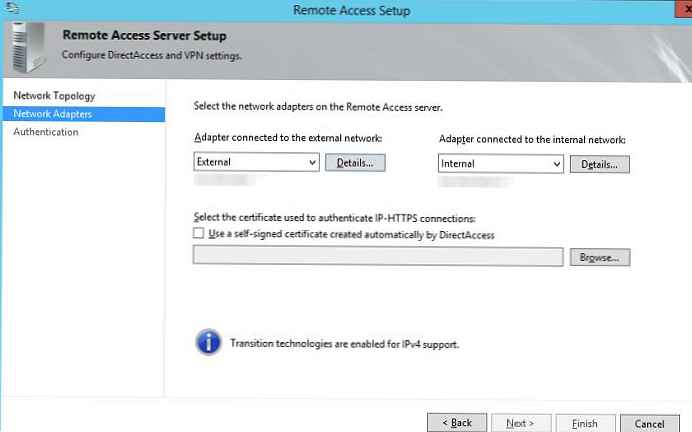

Ezután meg kell határoznia, melyik hálózati kártyát fogja belsőnek tekinteni (belső - LAN), és melyik külső (Külső - DMZ).

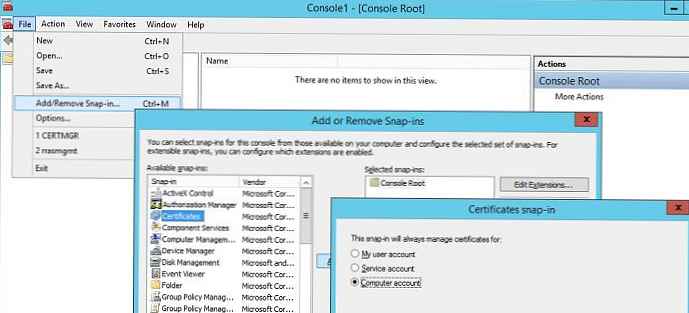

Gördítsük le a Közvetlen hozzáférés kiszolgáló telepítővarázslóját, és hozzuk létre a DA szerver tanúsítványt. Ehhez hozzon létre egy új mmc beépülő modult, amelyhez hozzáadjuk a konzolt tanúsítványok, a helyi számítógép tanúsítványainak kezelése (Számítógépes fiók)

A tanúsítványkezelő konzolban a jobb egérgombbal kattintva kérhet új személyes tanúsítványt Tanúsítványok (helyi számítógép) -> Személyes -> Tanúsítványok és válassza ki a menüben Minden feladat-> Új tanúsítvány kérése

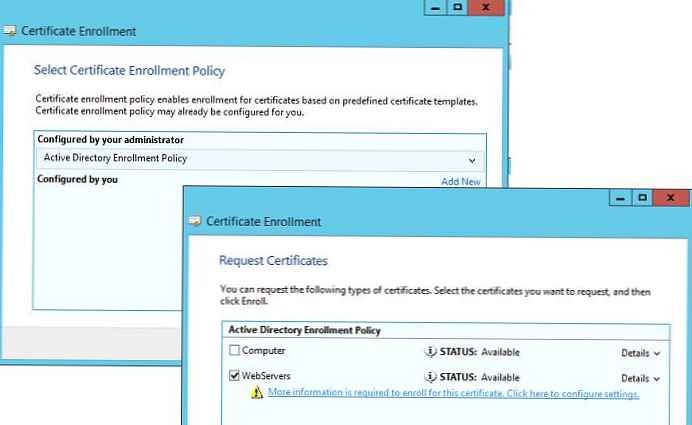

Kérjen igazolást házirend révén Active Directory regisztrációs politika. Érdekel egy sablonon alapuló tanúsítvány Web szerverekhez.

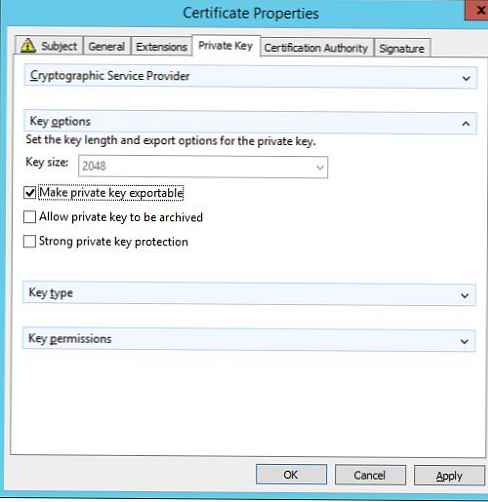

Az új tanúsítvány igénylésének beállításai lapon téma töltse ki a vállalatunkat azonosító mezőket, és a Privát kulcs lapon jelölje meg, hogy a tanúsítvány privát kulcsa exportálható (A privát kulcs exportálhatóvá tétele).

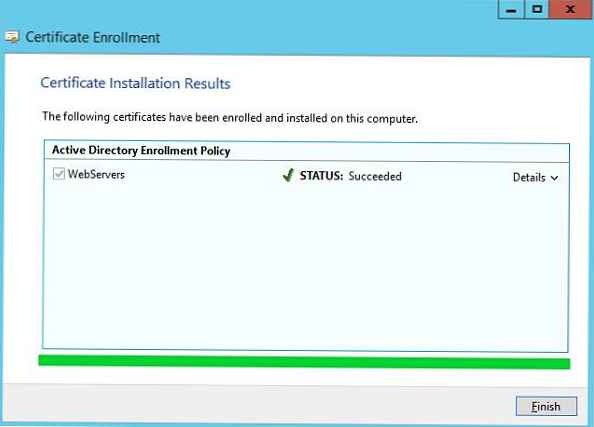

Mentse el a módosításokat, és kérjen új tanúsítványt a CA-tól.

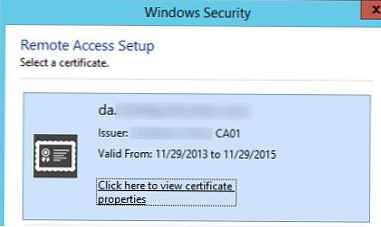

Visszatérünk a DirectAccess kiszolgáló beállításainak ablakához, és a Tallózás gombra kattintással válasszuk ki a létrehozott tanúsítványt.

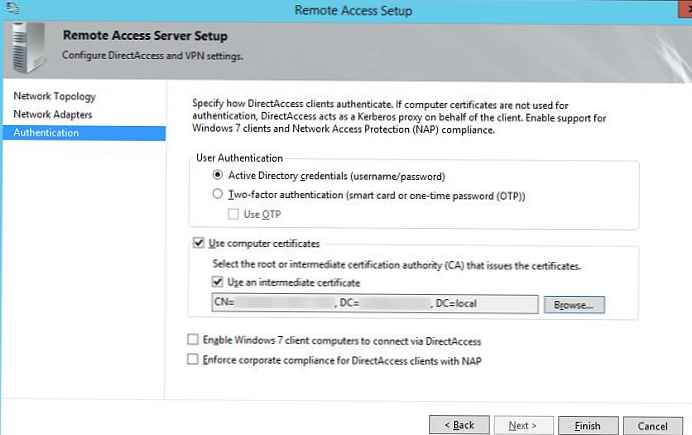

A varázsló következő lépésében a Direct Access ügyfelek hitelesítési módszerét választjuk. Jelöljük, hogy a hitelesítés a bejelentkezési és jelszó-AD (Active Directory hitelesítő adatok - felhasználónév / jelszó) használatával történik. Vegye figyelembe a jelölőnégyzetet Használja a számítógépes tanúsítványokat és a Köztes tanúsítvány használata lehetőséget. A Tallózás gombra kattintva meg kell adnia egy hitelesítésszolgáltatót, amely felelős az ügyféltanúsítványok kiadásáért.

tanács. Emlékezzünk arra, hogy ha a Windows 8 gépek ügyfelekként működnek, akkor nem kell telepítenie a tanúsító központot. Ha bejelöli a Windows 7 ügyfélszámítógépek engedélyezése a DirectAccess-on keresztül történő csatlakozás engedélyezése jelölőnégyzetet (a PKI-t hiba nélkül telepíteni kell, a Windows 7-es ügyfelek nem tudnak működni nélküle.

Harmadik szakasz (3. lépés: Infrastruktúra-kiszolgálók)

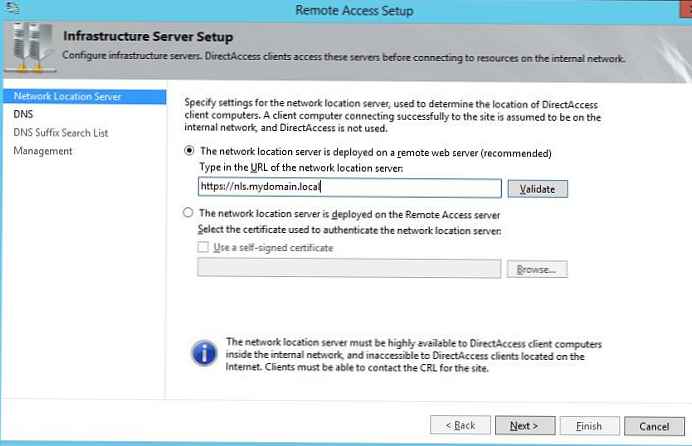

A harmadik szakasz az infrastruktúra-kiszolgálók konfigurálása. Felkérjük a hálózati helykiszolgáló címének megadását, amely a vállalati hálózaton belül található. Hálózati helykiszolgáló - ez egy szerver, amellyel az ügyfél megállapíthatja, hogy a szervezet belső hálózatában található, azaz nem kell DA-t használni a csatlakozáshoz. Az NLS szerver bármilyen belső webszerver lehet (még az alapértelmezett IIS oldallal is), a fő követelmény az, hogy az NLS szerver ne érjen el a vállalati hálózaton kívül.

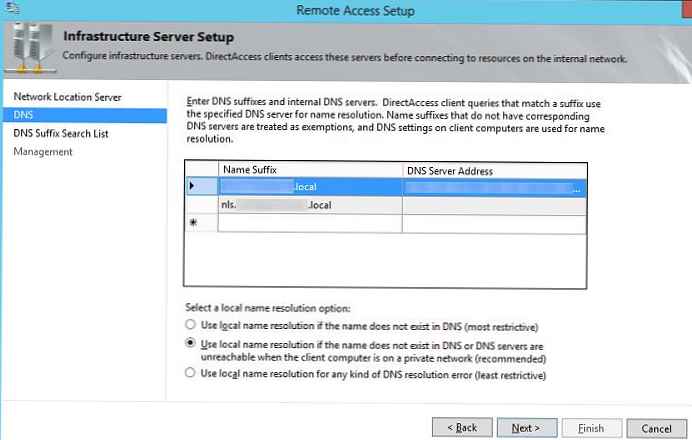

Ezután felsoroljuk a DNS-kiszolgálókat az ügyfelek általi névmegoldáshoz. Ajánlott hagyni az opciót Használjon helyi névfelbontást, ha a név nem létezik a DNS-ben, vagy a DNS-kiszolgálók nem érhetők el, ha az ügyfélszámítógép privát hálózaton van (ajánlott).

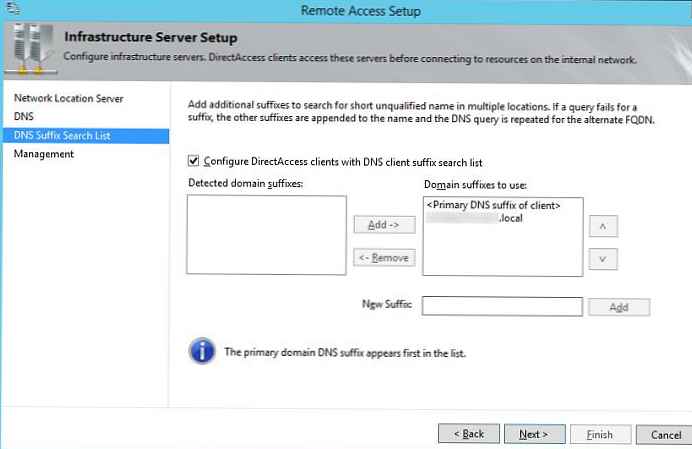

Ezután jelölje meg a belső tartományok DNS-utótagjait felhasználásuk prioritása szerint.

Nem adunk semmit a kezelési beállítások ablakban.

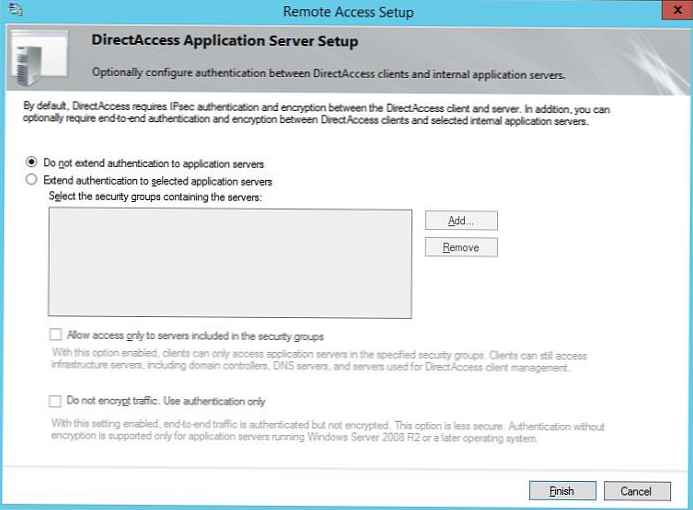

Negyedik lépés (4. lépés: Alkalmazáskiszolgálók)

Az alkalmazáskiszolgálók beállítása szakaszában. Ezen a ponton további hitelesítést és forgalomkódolást konfigurálhat a belső alkalmazáskiszolgálók és a DA kliensek között. Nekünk nincs erre szükség, ezért hagyja meg ezt a lehetőséget Ne terjessze a hitelesítést az alkalmazáskiszolgálókra.

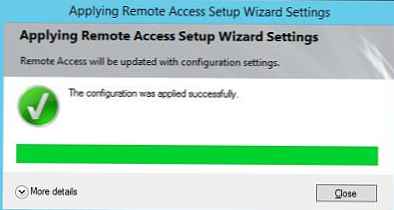

Ezzel befejeződik a Remote Access szerepkonfigurációs varázsló, csak el kell mentenünk a változtatásokat.

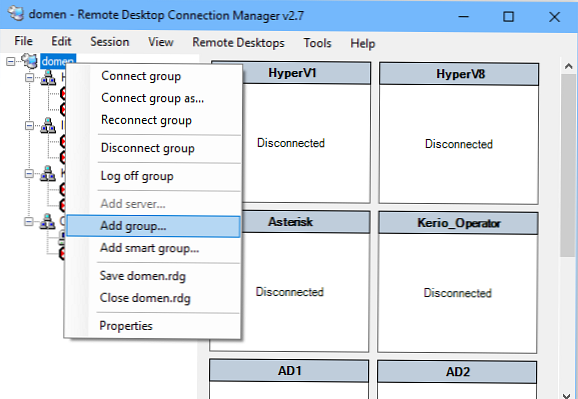

A varázsló befejezése után két új csoportházirendet hoz létre, a DirectAccess kliensbeállításokat és a DirectAcess szerverbeállításokat, amelyeket a domain gyökeréhez csatolnak. Itt hagyhatja őket, vagy linket mutathat a kívánt OU-hoz.

Közvetlen hozzáférés tesztelése Windows 8 kliensen

Az ügyféltől való közvetlen hozzáférés teszteléséhez adja hozzá ezt a számítógépet (emlékezzen arra, hogy Windows 8.X Enterprise PC-nek kell lennie) a DirecAccessCompurers csoporthoz, frissítse a csoportházirendeket (gpupdate / force).

tanács. Emlékezzünk arra, hogy a Windows Server 2012-ben megjelent a számítógép offline állapotba történő beillesztésének a DirectAccess-en keresztüli funkciója anélkül, hogy az ügyfélszámítógépet fizikailag kellene csatlakoztatni a vállalati hálózathoz..Lekapcsoljuk a tesztgépet a vállalati hálózatról, és Wi-Fi-vel csatlakozunk az internethez. A rendszer automatikusan csatlakozik a vállalati hálózathoz a DirectAccess-en keresztül, amint ezt a hálózatok listáján a Munkahelyi kapcsolat ikon csatlakoztatott állapota jelzi (ezt hívtuk kapcsolatunknak a szerver beállításakor)..

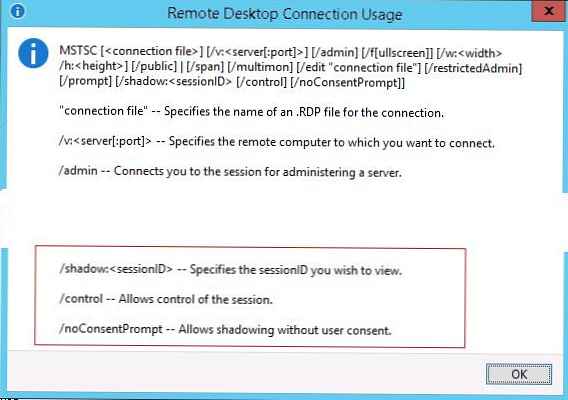

A hálózati kapcsolat a DirectAccess-en keresztül a PowerShell paranccsal ellenőrizhető:

Get- DAConnectionStatus

Ha visszatér a ConnectedRemotely, akkor a DA kapcsolat a vállalati hálózattal jön létre