Nagy hálózatok szervizelésekor a rendszergazdák gyakran hitelesítési problémákkal szembesülnek a hálózati eszközökkel. Különösen meglehetősen nehéz megszervezni több hálózati rendszergazda szokásos munkáját nagy számú eszközön, egyedi fiókok alapján (az egyes eszközökön a helyi fiókok adatbázisát karban kell tartania és naprakészen kell tartania). Logikus megoldás lenne egy meglévő fiók-adatbázis - Active Directory - engedélyezése. Ebben a cikkben kitaláljuk, hogyan kell konfigurálni Active Directory tartományi hitelesítés az aktív hálózati eszközökön (kapcsolók, útválasztók).

A népszerű gyártók (CISCO, HP, Huawei) nem minden hálózati berendezése támogatja az LDAP címtár közvetlen elérésének funkcióit, és egy ilyen megoldás nem lesz univerzális. A protokoll alkalmas a probléma megoldására. AAA (hitelesítési hitelesítés és számvitel), valójában a hálózati berendezések tényleges szabványává válik. Az AAA kliens (hálózati eszköz) engedélyezett felhasználói adatokat küld a kiszolgálóra RADIUS és válaszának alapján dönt a hozzáférés engedélyezéséről / megtagadásáról.

protokoll Távoli hitelesítési tárcsa a felhasználói szolgáltatásban (RADIUS) a Windows Server 2012 R2 rendszerben szerepel NPS (hálózati házirend-kiszolgáló). A cikk első részében telepítjük és konfiguráljuk a Network Policy Server szerepet, a második részben egy példát mutatunk be a RADUIS támogatással rendelkező hálózati eszközök tipikus konfigurációira. HP Procurve kapcsolók és Cisco berendezések.

Tartalom:

- Telepítse és konfigurálja a kiszolgálót a Network Policy Server szerepkörrel

- Hálózati felszerelés konfigurálása a RADUIS szerverrel való együttműködéshez

Telepítse és konfigurálja a kiszolgálót a Network Policy Server szerepkörrel

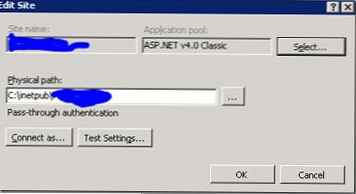

Általában ajánlott az NPS szerepkörrel rendelkező kiszolgálót egy dedikált kiszolgálóra telepíteni (nem ajánlott ezt a szerepet egy tartományvezérlőre helyezni). Ebben a példában az NPS szerepkört telepítjük a Windows Server 2012 R2 rendszert futtató kiszolgálóra.

Nyissa meg a konzolt Szerver menedzser és állítsa be a szerepet Hálózati házirend-kiszolgáló (található a szakaszban Hálózati házirend és hozzáférési szolgáltatások).

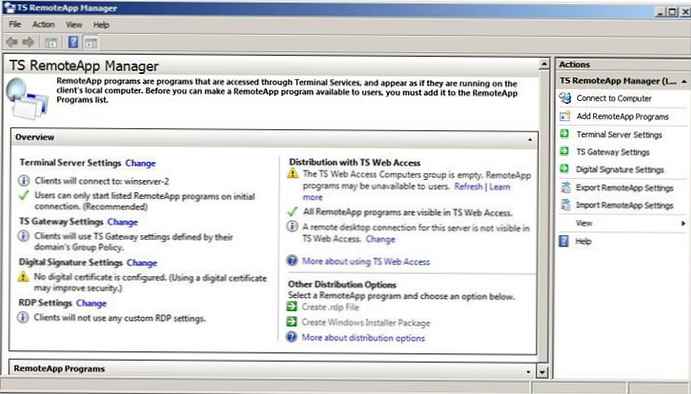

A telepítés befejezése után indítsa el az MMC hálózati házirend-kiszolgáló-kezelő konzolt. A konzol következő három szakasza érdekli:

A telepítés befejezése után indítsa el az MMC hálózati házirend-kiszolgáló-kezelő konzolt. A konzol következő három szakasza érdekli:

- RADIUS ügyfelek - azon eszközök listáját tartalmazza, amelyek hitelesíthetik a kiszolgálót

- Csatlakozási igény házirendek - meghatározza az eszközök típusát, amelyek hitelesíthetők

- Hálózati politikák - hitelesítési szabályok

Adjon hozzá egy új RADIUS klienst (ez lesz a HP ProCurve Switch 5400zl kapcsoló) a jobb egérgombbal kattintva a szakaszra RADIUS ügyfelek és választani új. Jelöljük:

Adjon hozzá egy új RADIUS klienst (ez lesz a HP ProCurve Switch 5400zl kapcsoló) a jobb egérgombbal kattintva a szakaszra RADIUS ügyfelek és választani új. Jelöljük:

- Barátságos név: sw-HP-5400-1

- Cím (IP vagy DNS): 10.10.10.2

- Közös titok (jelszó / titkos kulcs): a jelszó manuálisan adható meg (meglehetősen bonyolultnak kell lennie), vagy speciális gombbal lehet előállítani (a létrehozott jelszót lemásolni kell, mert a jövőben ezt meg kell adni a hálózati eszközön).

Letiltja a szokásos irányelvet (Használja a Windows hitelesítést minden felhasználó számára) a Csatlakozási igény házirendek szakaszban, rákattintva az RMB-vel, és kiválasztva letiltása.

Letiltja a szokásos irányelvet (Használja a Windows hitelesítést minden felhasználó számára) a Csatlakozási igény házirendek szakaszban, rákattintva az RMB-vel, és kiválasztva letiltása.

Hozzon létre egy új irányelvet Hálózati kapcsolók-AAA és kattintson a gombra. A szakaszban Sondition hozzon létre egy új feltételt. Szakaszt keresünk RADIUS Client Properites és válasszon Ügyfélbarát név.

Az értéket megadjuk sw-?. Ie ez a feltétel az összes RADIUS-ügyfélre vonatkozik, amelyek karakterekkel kezdődnek: “sw-”. Kattintson a Következő-> Következő-> Következő elemre, és elfogadja az összes általános beállítást..

Az értéket megadjuk sw-?. Ie ez a feltétel az összes RADIUS-ügyfélre vonatkozik, amelyek karakterekkel kezdődnek: “sw-”. Kattintson a Következő-> Következő-> Következő elemre, és elfogadja az összes általános beállítást..

További részben Hálózati házirendek hozzon létre egy új hitelesítési házirendet. Például adja meg a nevét Hálózati kapcsoló engedélyezési házirendje a hálózati rendszergazdák számára. Hozzunk létre két feltételt: az első feltételt Windows csoportok, adjon meg egy tartománycsoportot, amelynek tagjai hitelesíthetők (a példánkban szereplő hálózati rendszergazdai fiókok szerepelnek az AD hálózati rendszergazdák csoportjában) Hitelesítés típusa, a PAP kiválasztása hitelesítési protokollként.

Ezután a Hitelesítési módszerek konfigurálása ablakban törölje az összes hitelesítési típus jelölését, kivéve Titkosítatlan hitelesítés (PAP. SPAP).

Ezután a Hitelesítési módszerek konfigurálása ablakban törölje az összes hitelesítési típus jelölését, kivéve Titkosítatlan hitelesítés (PAP. SPAP).

Az ablakban Konfigurálja a beállításokat módosítsa az attribútum értékét Szolgáltatás típusa tovább közigazgatási.

Más esetekben egyetértünk a normál beállításokkal, és befejezzük a varázslót.

Más esetekben egyetértünk a normál beállításokkal, és befejezzük a varázslót.

És végül helyezze az új politikát az első helyre a politikák listájában.

Hálózati felszerelés konfigurálása a RADUIS szerverrel való együttműködéshez

Még be kell állítanunk hálózati berendezéseinket a Radius szerverrel való együttműködésre. Csatlakozzon a HP ProCurve Switch 5400 készülékhez, és végezze el a következő változtatásokat a konfigurációjában (változtassa meg a Raduis szerver IP-címét és a jelszavát a sajátjának).

aaa hitelesítési konzol engedélyezze sugara helyi aaa hitelesítést telnet bejelentkezési sugarat helyi aaa hitelesítést telnet engedélyezze sugarat helyi aaa hitelesítés ssh bejelentkezési sugarat helyi aaa hitelesítés ssh engedélyezze sugarat helyi aaa hitelesítési bejelentkezési jogosultság-mód sugár-szerver kulcs ÖSSZEK-TITKOS-KULCS-sugár-szerver gazda 10.10 .10.44 TITKOS KULCS auth-port 1645 acct-port 1646 sugár-szerver gazda 10.10.10.44 auth-port 1645 sugár-szerver host 10.10.10.44 acct-port 1646

tanács. Ha biztonsági okokból megtiltotta telnet útján a hálózati eszközökhöz való csatlakozást, ezeket a vonalakat törölni kell a konfigurációból:

aaa hitelesítés telnet bejelentkezési sugara helyi aaa hitelesítés telnet engedélyezése sugara helyi

A kapcsoló konzol ablaka bezárása nélkül (ez fontos!, Ellenkező esetben, ha valami rosszul fordul elő, akkor már nem tud csatlakozni a kapcsolóhoz), nyissa meg a második telnet munkamenetet. Megjelenik egy új engedélyezési ablak, amelyben megkérjük, hogy adja meg a fiók nevét és jelszavát. Próbáljon meg beírni a fiókja adatait az AD-ben (a hálózat adminisztrátorok tagjának kell lennie). Ha a kapcsolat létrejött - mindent jól csináltál!

A Cisco kapcsoló esetében a konfiguráció, amely tartományi fiókokat használ a hitelesítéshez és a hitelesítéshez, így néz ki:

A Cisco kapcsoló esetében a konfiguráció, amely tartományi fiókokat használ a hitelesítéshez és a hitelesítéshez, így néz ki:

aaa új modell sugár-szerver gazdagép 10.10.10.44 auth-port 1645 acct-port 1646 kulcs ÖSSZ-TITKOS-KULCS aaa hitelesítés Bejelentkezés alapértelmezett csoport sugár helyi aaa engedélyezési végrehajtó alapértelmezett csoport sugár helyi ip sugár forrás-interfész Vlan421 vonal con 0 vonal vty 0 4 sor vty 5 15megjegyzés. Ebben a konfigurációban először a RADIUS szervert használják hitelesítésre, és ha ez nem érhető el, a helyi fiókot.

A Cisco ASA esetében a konfiguráció így néz ki:

aaa-szerver RADIUS protokoll sugara aaa-szerver RADIUS host 10.10.10.44 kulcs TITKOS-KULCS sugara-common-pw TITKOS-KULCS aaa hitelesítés telnet konzol RADIUS LOCAL aaa hitelesítés SSH konzol RADIUS LOCAL aaa hitelesítés http konzol RADIUS LOCAL http konzol RADIUS LOCAL

tanács. Ha valami nem működik, ellenőrizze:

- A titkos kulcsok megegyeznek-e az NPS-kiszolgálón és a kapcsolóban (egy egyszerű jelszót használhat a teszthez).

- A konfigurációban a helyes NPS-kiszolgáló címe van megadva. Pingol??

- Tűzfalak blokkolják az 1645 és 1646 portokat a kapcsoló és a szerver között?

- Óvatosan tanulmányozza az NPS szerver naplóit