DNS hátrányok

A DNS-névfeloldó rendszert, amely a hálózati interakciók korszerű rendszerének egyik alapja, több mint 20 évvel ezelőtt fejlesztették ki, amikor szinte nem gondolkodtak az információvédelmi kérdésekben. A DNS-rendszer egyik fő hátránya, hogy hamis választ ad a DNS-lekérdezésre.

A probléma az, hogy a DNS-kiszolgáló válaszát semmilyen módon nem ellenőrzik, ez azt jelenti, hogy a DNS-kiszolgáló törése (és a hamis DNS-kiszolgálókra történő átirányítás), a DNS-rekord hamisítása, a DNS-gyorsítótár megmérgezése (DNS-gyorsítótár-mérgezés) esetén a felhasználót bármilyen felhasználóhoz elküldheti. IP-cím, és a felhasználó teljes mértékben biztos abban, hogy törvényes weboldallal vagy szolgáltatással működik. Ezeket a módszereket a támadók széles körben használják, átirányítva a felhasználókat rosszindulatú kódokat tartalmazó webhelyekre, vagy az úgynevezett módon gyűjtve személyes adataikkal (jelszavak, hitelkártya számok stb.). pharming támadások.

Miért van szüksége a DNSSEC technológiára?

DNS biztonsági kiterjesztések (DNSSEC) - a technológiát úgy fejlesztették ki, hogy kriptográfiai aláírások felhasználásával javítsa a DNS-szolgáltatás biztonságát, amely egyértelműen ellenőrzi a DNS-kiszolgálótól kapott információk hitelességét. Ie a DNSSEC támogatással rendelkező DNS-kiszolgálók minden kérésének és válaszának digitális aláírással kell rendelkeznie, amelynek érvényességét az ügyfél a nyilvános kulcs segítségével ellenőrizheti. Ezeket a digitális aláírásokat egy zóna aláírásakor hozzák létre (a DNSSEC alkalmazásával).

Az egyszerűsített DNSSEC ellenőrző mechanizmus így működik: az ügyfél kérést küld a DNS szervernek, a szerver egy digitális aláírással ellátott DNS választ ad vissza. mert az ügyfél rendelkezik a hitelesítés-szolgáltató nyilvános kulcsával, amely aláírta a DNS-rekordokat, dekódolhatja az aláírást (hash értéket) és ellenőrizheti a DNS-választ. Ehhez mind az ügyfelet, mind a DNS-kiszolgálót úgy kell konfigurálni, hogy ugyanazt a bizalmi horgonyt használja. Bizalmi horgony - Egy előre beállított nyilvános kulcs, amely egy adott DNS-zónához van társítva. Ha a DNS-kiszolgáló több zónát támogat, akkor több bizalmi horgony is használható..

Fontos megjegyezni, hogy a DNSSEC fő célja a DNS-lekérdezések és válaszok hamisítása, valamint módosítása ellen történő védelem. De a hálózaton továbbított adatok nem titkosítottak (bár a továbbított DNS-adatok titkosságát titkosítással lehet biztosítani, de ez nem kötelező, és nem a DNSSEC fő célja).

A DNSSEC alapvető alkotóelemeit a következő RFC szabványok határozzák meg:

- RFC 4033

- RFC 4034

- RFC 4035

DNSSEC Windows rendszereken

A DNSSEC támogatási technológia megjelenik a Windows Server 2008 R2 és a Windows 7 rendszerben. A beállítások bonyolultsága és nem egyértelműsége miatt azonban nem használták széles körben. A DNSSEC továbbfejlesztette a Windows Server 2012 programot, amelyben a DNSSEC funkcionalitása jelentősen kibővült, és a konfigurációs képességre utal a grafikus felületen keresztül.

Ebben a cikkben leírjuk a DNSSEC alapvető telepítését és konfigurálását a Windows Server 2012 rendszert futtató DNS-kiszolgáló alapján, aláírt zónát és megbízhatósági pontokat hozunk létre.

A DNSSEC telepítése és konfigurálása a Windows Server 2012 rendszeren

Hozzon létre egy új dnssec.contoso.com DNS-zónát, és adjon hozzá egy SRV12 szerverrekordot a 192.168.1.14 címmel..

megjegyzés. A Windows 8/2012 rendszerben az nslookup segédprogram helyett inkább a Powershell parancsmag, mint a Resolve-DnsName parancsmag használja, hogy információkat szerezzen a DNS szerverről.Resolve-DnsName srv12.dnssec.contoso.com -Server SRV12-SUB-CA -DnssecOk

mert a zóna nincs aláírva, a kérés nem adja vissza az RRSIG rekordokat.

Digitálisan aláírjuk a dnssec.contoso.com belső DNS-zónát. Ehhez a DNS-konzolon kattintson a jobb gombbal a zónára, és válassza a lehetőséget DNSSEC-> Jelölje meg a zónát.

A megjelenő Zóna aláírási varázslóban hagyja meg az összes alapértelmezett beállítást (A zóna aláírásához használja az alapértelmezett beállításokat) -> Következő -> Következő -> Befejezés.

A varázsló befejezése után a következő új erőforrásrekordok automatikusan létrejönnek az aláírt zónában:

- RRSIG (Resource Read Signature) - Erőforrás-rekord aláírás

- DNSKEY (A nyilvános kulcs) - a kulcs nyilvános részét és azonosítóit tárolja

- DS (Delegáló Aláíró) - tartalmazza az örökös domain nevének kivonatát és a KSK kulcsát

- NSEC (Next Secure) és NSEC3 (Next Secure 3) - megbízható védelemre használják a hamisítás támadások ellen

A zóna aláírása után a nyilvános kulcs a% windir% \ system32 \ dns \ keyset-dnssec fájlba kerül mentésre..

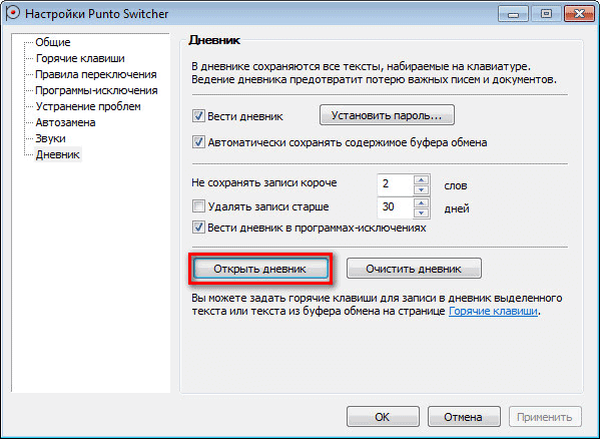

A DNS-be importáljuk a zóna nyilvános kulcsát (ugyanaz a bizalmi horgony), ha elmegyünk a DNS-konzol megbízhatósági pontjába, válasszuk az importálás -> DNSKEY lehetőséget, és meghatározzuk a keyet-dnssec fájl elérési útját..

megjegyzés. Ezt a kulcsot minden olyan DNS-kiszolgálóra el kell terjeszteni, amelyek részt vesznek az aláírt zónaadatok biztonságos gyorsítótárazásában.

A kulcs importálása eredményeként a Trust Points -> dnssec szakaszban két DNSKEY kulcs jelenik meg (az egyik aktív, a másik készenléti).

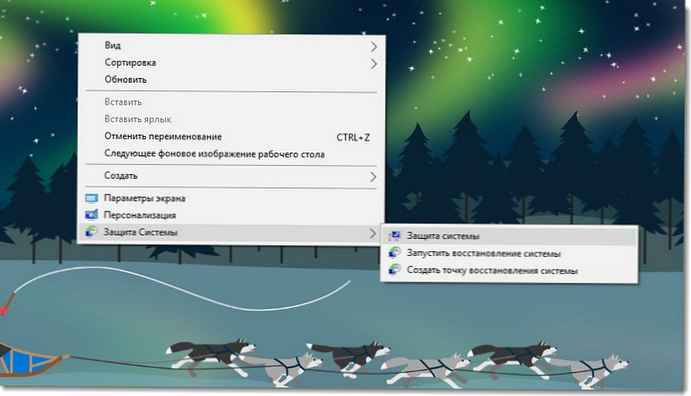

A Windows Server 2012-ben lehetséges a Trust Anchors kulcsok automatikus replikálása az összes DNS-zónát kiszolgáló erdő tartományvezérlőjével. Ehhez a lapon a kívánt zóna (dnssec) tulajdonságainál Bizalmi horgony engedélyezési lehetőség Engedélyezze a bizalmi horgonyok terjesztését erre a zónára és mentse a változtatásokat.

Próbáljuk megint kihallgatni ezt a zónát az ügyféltől.

Mint láthatjuk, a DNS szerver válaszában információkat talál az RRSIG rekordról és a digitális aláírásról.

A WIndows ügyfelek konfigurálása a DNSSEC használatára

A Windows OS klienseinek kényszerítése csak a „biztonságos” (DNSSEC) kérések kényszerítésére, azaz csak akkor fogadja el a DNS-adatokat, ha a digitális aláírásuk helyes, a GPO-val kell használni az NRPT-t (Name Resolution Policy Table)..

Ehhez a GPO szakaszban Számítógép konfigurációja -> Polices -> Windows Settings -> Name Resolution Policy a lapon DNSSEC opciók engedélyezése:

- Engedélyezze a DNSSEC-t ebben a szabályban

- Kövesse a DNS-ügyfeleket annak ellenőrzéséhez, hogy a név- és címadatokat a DNS-kiszolgáló érvényesítette-e

A házirendet továbbra is hozzá kell rendelni a kívánt OU-hoz. A házirend alkalmazása után ellenőrizze, hogy az ügyfél úgy van-e beállítva, hogy "biztonságos" DNS-t használja:

Get-DnsClientNrptPolicy

érték DNSSecValidationRequired = Igaz, azaz az ügyfél validált DNS-válaszokat igényel.

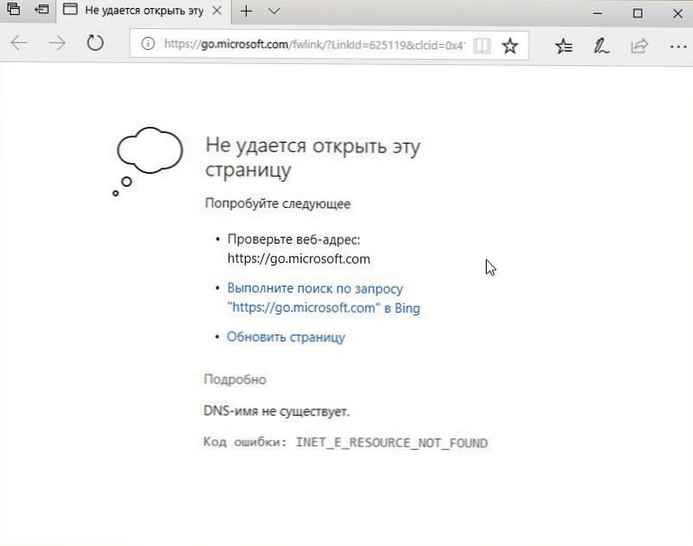

Ha a DNS-kiszolgálótól kapott választ nem írta alá, vagy a tanúsítványokat hibásan írta alá, a parancs hibát ad vissza Nem biztonságos DNS-csomag.

DNSSEC külső területekhez

Ahhoz, hogy a DNS-kiszolgáló kötelező DNSSEC-ellenőrzést kérjen a külső zónák számára, a lap tulajdonságainál meg kell tennie fejlett engedélyezési lehetőség Engedélyezze a DNSSEC érvényesítését a távoli válaszokhoz.

A gyökérzóna bizalmi horgonyait manuálisan is importálhatja (fent leírtuk), vagy a következő paranccsal:

dnscmd / RetrieveRootTrustAnchorstanács. A DNSSEC megfelelő működéséhez a tűzfalakon számos változtatást kell végrehajtania:

- Nyissa meg az 53-ös portot a TCP és az UDP protokollok mindkét oldalán

- mert az adatméret a DNSSec csomagban meghaladja az 512 bájtot, engedélyezni kell az 512 bájtnál nagyobb DNS-csomagokat az UDP és TCP felett