A helyi fiókok (ideértve a helyi rendszergazdát) hálózati elérésére történő használata az Active Directory környezetben számos okból nem kívánatos. Gyakran sok számítógép ugyanazt a helyi rendszergazdai nevet és jelszót használja, ami veszélyeztetheti sok rendszert, ha egy számítógép veszélybe kerül (támadás veszélye) Pass-a-hash). Ezenkívül a helyi fiókok által a hálózaton keresztül történő hozzáférést nehéz megszemélyesíteni és központilag nyomon követni, mert hasonló tényeket nem rögzítenek az AD tartományvezérlők.

A kockázatok csökkentése érdekében az adminisztrátorok átnevezik a szokásos helyi Windows rendszergazdai fiók nevét. Az a rendszer használata, amely rendszeresen megváltoztatja a helyi rendszergazdai jelszót egyedi tartományra minden számítógépen (például az MS Local Administrator Password Solution), jelentősen növeli a helyi rendszergazdai fiókok biztonságát. Ez a megoldás azonban nem fogja megoldani a hálózati hozzáférés korlátozásának problémáját a helyi fiókok alapján, mert A számítógépeknek egynél több helyi fiókja is lehet.

A házirend segítségével korlátozhatja a helyi fiókok hálózati hozzáférését. megtagad hozzáférés hogy ezt számítógép -tól az hálózat. A probléma azonban az, hogy ebben a házirendben kifejezetten fel kell sorolnia az összes olyan fiók nevét, amelyekhez meg kell tagadni a hozzáférést.

A Windows 8.1 és a Windows Server 2012 R2 két új biztonsági csoportot vezetett be új SID-ekkel. Ez azt jelenti, hogy most már rendelkezésre áll a lehetőség, hogy nem sorolja fel a helyi fiókok összes lehetséges SID-beállítását, hanem egy közös SID-t használjon.

| S-1-5-113 | NT HATÓSÁG \ Helyi fiók | Minden helyi fiók |

| S-1-5-114 | NT HATÓSÁG \ Helyi fiók és a Rendszergazdák csoport tagja | Minden helyi rendszergazdai fiók |

Ezeket a csoportokat hozzáadják a felhasználó hozzáférési jogkivonatához, amikor a helyi fiókba jelentkeznek be.

A Windows Server 2012 R2 rendszert futtató kiszolgálón ellenőrizze, hogy a helyi rendszergazdai fiókhoz két új NT AUTHORITY \ Local fiók (SID S-1-5-113) és NT AUTHORITY \ Local fiók van-e hozzárendelve, és a Rendszergazdák csoport tagja (SID S-1- 5-114):

Whoami / minden

Felveheti ezt a funkciót a Windows 7, a Windows 8, a Windows Server 2008 R2 és a Windows Server 2012 telepítéséhez a KB 2871997 frissítés telepítésével (2014. júniusi frissítés).

Felveheti ezt a funkciót a Windows 7, a Windows 8, a Windows Server 2008 R2 és a Windows Server 2012 telepítéséhez a KB 2871997 frissítés telepítésével (2014. júniusi frissítés).

Az alábbiak szerint ellenőrizheti, hogy léteznek-e ezek a csoportok a rendszerben a SID alapján:

$ objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$ objAccount = $ objSID.Translate ([System.Security.Principal.NTAccount])

$ objAccount.Value

Ha a szkript NT Authority \ Local fiókot ad vissza, akkor ez a helyi csoport (ehhez az SID-hez) elérhető.

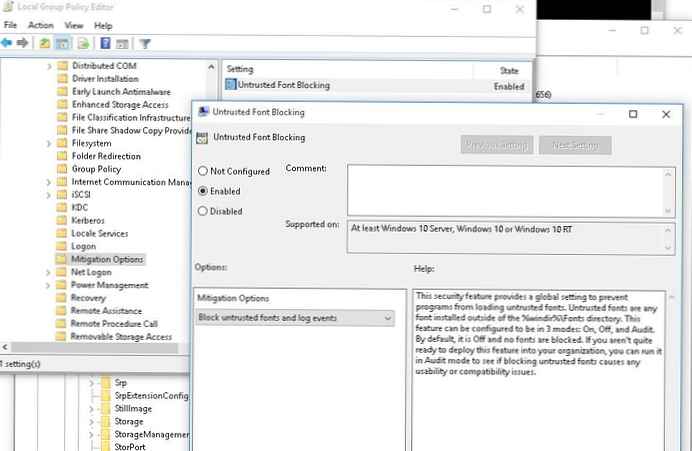

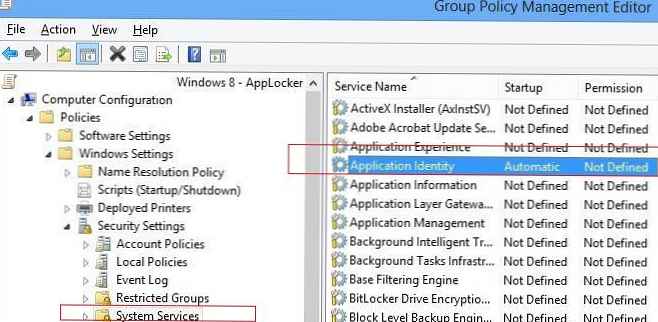

A hálózati hozzáférés korlátozásához a helyi fiókok ezen SID-ekkel a tokenben segítségével a következő házirendeket használhatja, amelyek a szakaszban találhatók: Számítógép konfigurálása -> Windows beállítások -> Biztonsági beállítások -> Helyi házirendek -> Felhasználói jogok kiosztása.

- Megtagadhatja a hálózathoz való hozzáférést ehhez a számítógéphez - Megtagadták a számítógép hozzáférését a hálózatból

- megtagad log tovább keresztül távoli Desktop Szolgáltatások - A szolgáltatáson keresztül történő bejelentkezés megtagadása a Távoli asztalról

Adja hozzá a házirend-adatokhoz Helyi számla és Helyi fiók és az adminisztrátorok csoportja és frissítse a házirendet a gpupdate / force.

A házirend alkalmazása után a helyi fiókok hálózati hozzáférését megtagadják e számítógéppel. Tehát, amikor megpróbál egy RDP munkamenetet létrehozni egy fiók alatt .\adminisztrátor hibaüzenet jelenik meg.

A házirend alkalmazása után a helyi fiókok hálózati hozzáférését megtagadják e számítógéppel. Tehát, amikor megpróbál egy RDP munkamenetet létrehozni egy fiók alatt .\adminisztrátor hibaüzenet jelenik meg.

Így korlátozhatja a hálózati hozzáférést a helyi fiókok alatt, függetlenül azok nevétől, és növelheti a vállalati környezet biztonságát.