Számos modern merevlemez (beleértve az SSD-ket is) támogatja a technológiát saját titkosítás, célja a felhasználói adatok védelme. A vezérlő szintjén titkosítást támogató lemezeket hívják SED meghajtók (önkódoló meghajtók). A titkosítási algoritmust egy szimmetrikus kulccsal a hardver a lemezvezérlő szintjén valósítja meg. Lemezre íráskor az összes adat titkosítva van, olvasáskor pedig visszafejtésre kerül, és a felhasználó szempontjából teljesen átlátható. A Windows 8 és a Windows Server 2012 felhasználhatja a SED meghajtók hardverfunkcióit a BitLocker adatok titkosítására, ezáltal enyhítve a processzort és csökkentve az általános rendszerfogyasztást.

Ha SED meghajtót használ titkosítással és BitLocker Windows 7/2008 rendszeren, akkor a meghajtón lévő adatok alapvetően kétszer vannak titkosítva, operációs rendszer szintjén a BitLocker titkosítást hajt végre, majd a meghajtó vezérlője ugyanazokat az adatokat titkosítja. Nem túl hatékony ...

A BitLockerben a Windows 8 / Windows Server 2012 rendszeren Most már ki is töltheti a processzort, ha a titkosítási funkciókat áthelyezi a merevlemez-vezérlőre. Különböző becslések szerint a BitLocker titkosítási funkciók átvitele a SED lemezvezérlőre növeli a rendszer teljesítményét 15-29%. Ezenkívül a hardver titkosításra való váltás esetén megnő az eszközök akkumulátorának élettartama és élettartama (Hogyan ellenőrizhetjük az akkumulátor állapotát a Windows 8 rendszerben).

A BitLocker hardveres titkosítás használatával a rendszer biztonsága megnövekszik, mivel a titkosítási kulcsot már nem tárolják a számítógép memóriájában, így a számítógép memóriája már nem lehet potenciális támadási vektor

A Microsoft meghatározott egy speciális szabványt Microsoft EDrive, Leírja a BitLockerrel használható SED meghajtókra vonatkozó követelményeket. eDrive a TCG OPAL és az IEEE 1667 specifikációs szabványok alapján.

Az eDrive szabványt támogató SED lemezek használatakor a meghajtó titkosítást hajt végre, és a rendszer teljesítményének csökkenése a BitLocker működése közben szinte teljesen eltűnik (összehasonlítva a BitLocker szoftver titkosítással)..

A Microsoft leírása alapján a BitLocker hardver titkosítás kompatibilis eszközökön nem nehéz. Kiderült, hogy a hardver titkosításra való váltás nem olyan egyszerű. Ezután megmutatjuk, hogyan engedélyezze a BitLocker hardver titkosítás támogatását SSD-n, Az eDrive kompatibilis.

tanács. A BitLocker nem támogatott a Win 8 kisebb kiadásaiban. Legalább Windows 8 Pro szükséges.Annak érdekében, hogy a BitLocker a merevlemez-vezérlőt titkosításhoz használja, a környezetnek meg kell felelnie a következő követelményeknek.

Indítórendszerre vonatkozó követelmények:

- A BitLocker támogatja a TPM 1.2 és 2.0 (és újabb) verzióit. Ezen felül szükség van egy Microsoft Certified TPM illesztőprogramra.

- A rendszernek az UEFI 2.3.1-en kell alapulnia, és támogatnia kell az EFI_STORAGE_SECURITY_COMMAND_PROTOCOL

- A számítógépnek natív UEFI módban kell indulnia (a CSM kompatibilitási támogatási módot ki kell kapcsolni)

A SED SSD adatlemezre vonatkozó követelmények:

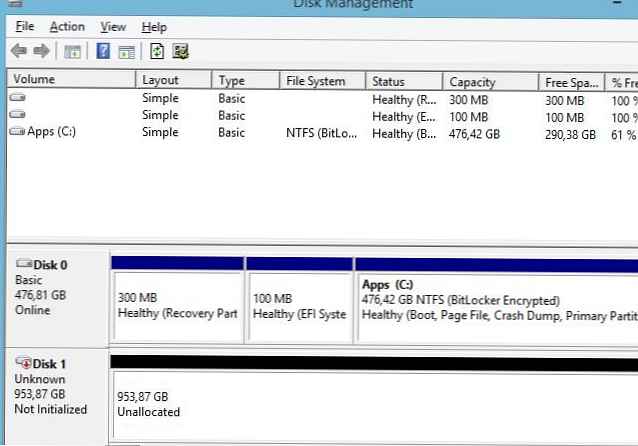

- A lemezt nem szabad inicializálni

- A titkosítást le kell tiltani

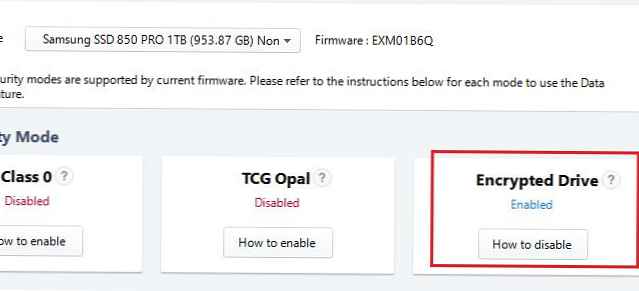

A konfigurációnkban megpróbáljuk engedélyezni a BitLocker hardver titkosítását az SSD-n Samsung SSD 850 Pro (eDrive kompatibilis SSD). Az SSD-meghajtó paramétereinek kezelésére a hivatalos Samsung segédprogramot fogjuk használni az SSD-meghajtókkal való együttműködéshez - Samsung bűvész.

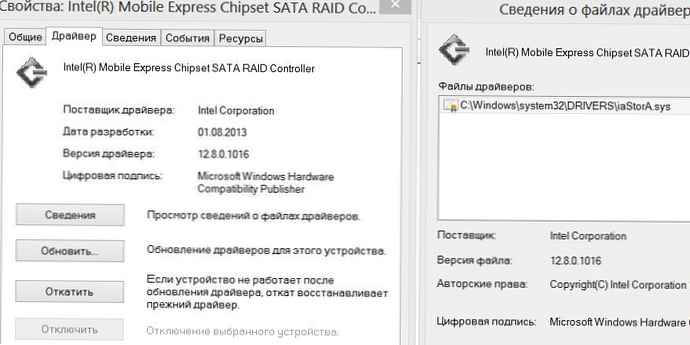

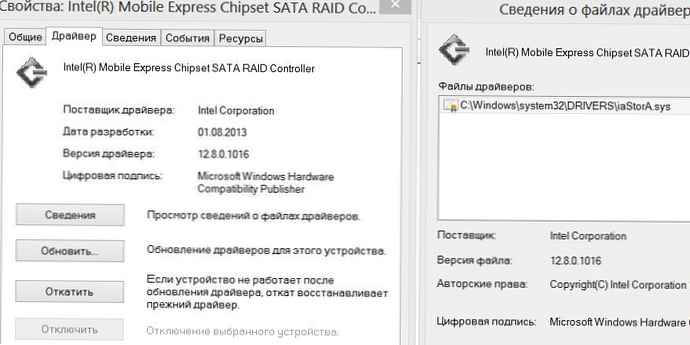

A Microsoft elképzelése szerint, ha a rendszer megfelel a leírt feltételeknek, akkor a BitLocker bekapcsolásakor a SED lemezen a vezérlő funkciója automatikusan felhasználásra kerül az adatok titkosításához. A probléma azonban az illesztőprogram régebbi verzióival jelentkezett Intel Rapid Storage Technology (RST), ez nem működik. Az RST működő verziója a helyes BitLocker támogatással - 13.2.

- Ellenőrizzük az RST illesztőprogram aktuális verzióját - esetünkben ez a 12.8.10.1005. Töltse le az RST (13.2.4.1000) illesztőprogram legújabb verzióját az Intel Letöltőközpontból (https://downloadcenter.intel.com/download/24293) és telepítse.

megjegyzés. Ha nem frissíti az RST illesztőprogramot, amikor megpróbálja engedélyezni a védelmi módot egy SSD meghajtón a Samsung Magician alkalmazásban, hibaüzenet jelenik meg sikertelen hogy teljesít az működés tovább az kiválasztott tárcsa . És amikor megpróbálja létrehozni a hardver titkosítás kényszerített használatát a következő paranccsal:

Enable-BitLocker -MountPoint d: -TPMP védelem -HardwareEncryptionA hiba megjelenik:

Set-BitLockerVolumeInternal: A megadott meghajtó nem támogatja a hardver alapú titkosítást. (A HRESULT kivétele: 0x803100B2) - Az SSD lemez tartalmát az alábbiak szerint töröljük, ha a következő parancsokat hajtjuk végre egymás után (a második lemezen lévő adatok törlődnek!):

- diskpart

- listalemez

- válassza az 1. lemezt

- tiszta

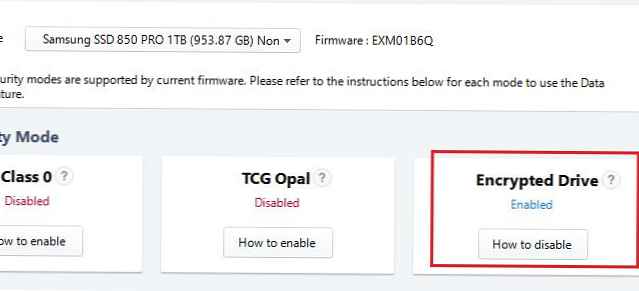

- Nyissuk meg a Samsung Magician szoftvert, és az Adatbiztonság szakaszban kapcsoljuk be az SSD hardver titkosítási módot az Engedélyezés készre kattintással.

- Az újraindítás után ellenőrizze, hogy a lemez titkosítási módja be van-e kapcsolva.

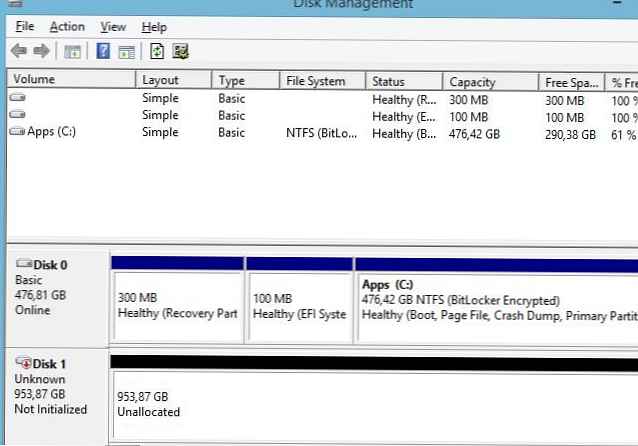

- Inicializálja és formázza a lemezt a Lemezkezelő konzolban.

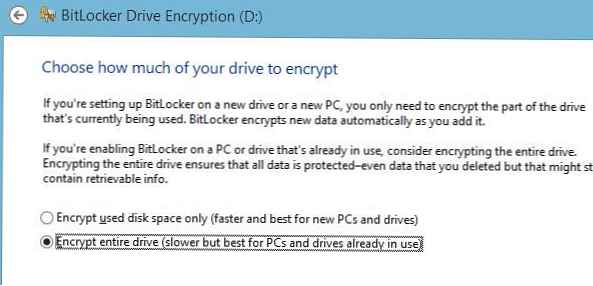

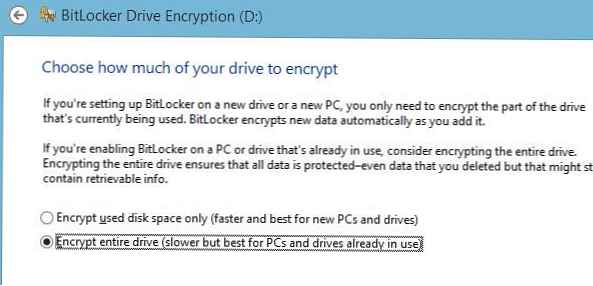

- A szokásos módon továbbra is a lemezen a BitLocker-t kell aktiválni. A telepítővarázslóban adja meg, hogy a lemez teljes tartalmát titkosítani szeretné (titkosítása teljes hajtás). Ellenkező esetben a BitLocker szoftver titkosítását használjuk..

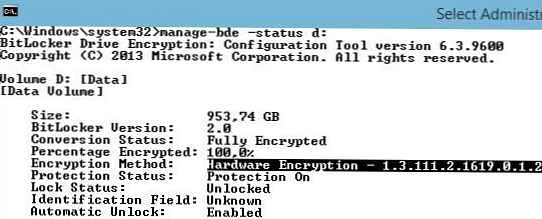

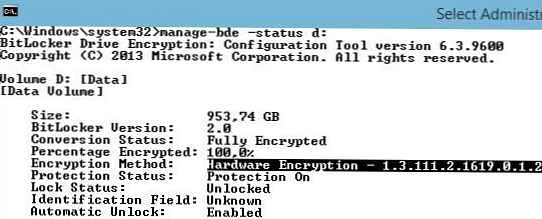

- Ellenőrizni kell, hogy a BitLocker mostantól hardveres titkosítást használ-e. Ezt csak a parancssorból (adminisztrátori jogokkal) teheti meg:

Manage-bde -status d:

A következő sor jelzi, hogy a BitLocker hardver titkosítást használ.

Titkosítási módszer: Hardver titkosítás - 1.3.111.2.1619.0.1.2

A jövőben ezt a SED lemezt rendszerindító lemezként lehet használni, telepítve rá egy rendszert. Az ilyen rendszer minden indításakor meg kell adnia egy Bitlocker kulcsot.