Ebben a cikkben egy érdekes trükkről fogunk beszélni az operációs rendszer Windows családjában, amely lehetővé teszi bármilyen parancs végrehajtását a rendszerjogokkal közvetlenül a Windows bejelentkezési képernyőjén, mielőtt az engedélyezési eljárást elvégezné. Ez az eljárás természetesen jó célokra is felhasználható (például az adminisztrátori jelszó gyors visszaállításához), de azt egy támadó is felhasználhatja, aki a rendszeréhez való hozzáférés után hasonló hozzáférési konzolt hagyhat magának, amelyet meglehetősen nehéz felismerni. Azonnal foglaljon helyet, hogy ez nem egy klasszikus sebezhetőség vagy lyuk, hanem egyszerűen a Windows architektúra görbülete.

A hack technikája a „Sticky Keys” funkció használata (a ragadós kulcsok aktiválásának funkciója, amelyet a Windows [Shift] gombjának ötször megnyomásával aktiválnak). A Sticky Keys - sethc.exe futtatható fájl bármely más fájlra való cseréjével biztosíthatja, hogy a ragadós kulcsok segédprogram elindítása helyett a kívánt program induljon el. Próbáljuk meg egy hasonló technikát egy parancssori ablak elindításához közvetlenül a Windows bejelentkezési képernyőjén.

A fájl cseréje a következőképpen történik (ha a rendszert a C-től eltérő partícióra telepítik: javítsa ki a parancsokat):

- Készítsen biztonsági másolatot a fájlról, a C meghajtó gyökérkönyvtárába másolva:

másolat c: \ windows \ system32 \ sethc.exe c: \

- Cserélje ki a sethc.exe fájlt a parancssori fájlra,

copy / y c: \ windows \ system32 \ cmd.exe c: \ windows \ system32 \ sethc.exe

A hack használatának másik módja az, hogy telepít egy hibakeresőt a sethc.exe fájlhoz, ezt megteheti a következő paranccsal:

REG ADD "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ sethc.exe" / v Debugger / t REG_SZ / d "C: \ windows \ system32 \ cmd.exe"

Ezután újraindítjuk a rendszert, és ötször nyomjuk meg a SHIFT gombot a Windows bejelentkezési képernyőjén, amelynek eredményeként elindul a parancssori ablak, amellyel kicseréltük a sethc.exe programot. A legbájosabb az, hogy a parancssort rendszergazdai jogosultságokkal indítják el, így teljes hozzáférést kapunk a számítógéphez, és bármit futtathatunk, még az Explorer héját is!

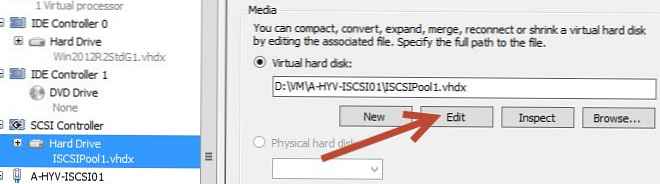

Ez egy meglehetősen régi lyuk a Windows biztonsági rendszerében, amikor a különféle rendszeralkalmazások nem korlátozott fiókból, hanem a mindenható rendszerből indulnak. Hasonló trükk működik mind a Windows 7, mind a Windows Server 2008 R2, mind a Windows 8 Consumer Preview esetén. És ami különösen érdekes, akkor akkor is működik, ha véglegesen csatlakozik a szerverhez RDP munkameneten keresztül (lenti képernyő)!

Az ilyen technika alkalmazhatósága a rendszer futtatható fájljainak cseréjéhez elég széles. Biztosíthatja a rendszerét azáltal, hogy letiltja a számítógépen található ragadós kulcsok használatát (ezt meg lehet tenni a vezérlőpulton keresztül).