A Windows Server 2016-ban bevezetett Active Directory verzió számos meglehetősen érdekes változást vezetett be. Ma megfontoljuk a felhasználók ideiglenes tagságának biztosítását az Active Directory csoportokban. Ezt a funkciót akkor lehet használni, ha bizonyos jogosultságokat kell megadnia a felhasználónak az AD biztonsági csoportba való tagság alapján egy bizonyos ideig, és az idő lejárta után automatikusan (rendszergazda bevonása nélkül) megfosztani ezeket a jogokat..

Ideiglenes AD-csoporttagság (ideiglenes csoport tagság) az új Windows Server 2016 szolgáltatás használatával valósul meg kiváltságos hozzáférés vezetés vonás. Az AD Lomtárhoz hasonlóan az aktiválás után, a PAM-ot sem lehet letiltani..

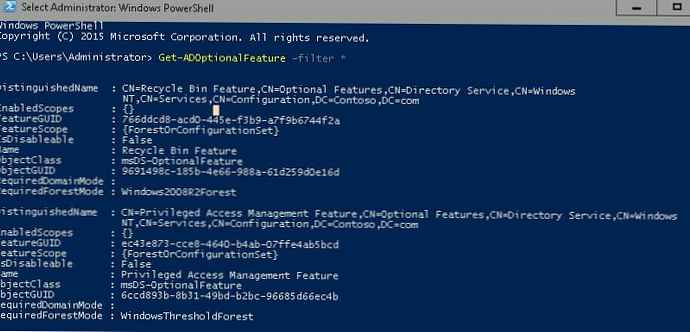

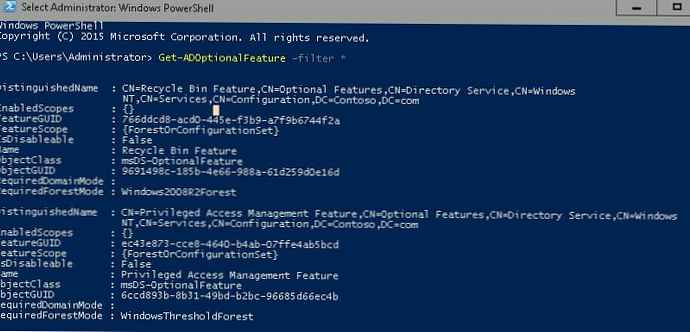

A következő PowerShell paranccsal ellenőrizheti, hogy a PAM funkció engedélyezve van-e az aktuális erdőben:

Get-ADOptionalFeature-szűrő *

Mi érdekli a paraméter értéke EnableScopes, ebben a példában üres. Ez azt jelenti, hogy a tartomány privilegizált hozzáférés-kezelési funkciója nincs engedélyezve..

Mi érdekli a paraméter értéke EnableScopes, ebben a példában üres. Ez azt jelenti, hogy a tartomány privilegizált hozzáférés-kezelési funkciója nincs engedélyezve..

Aktiválásához használja a parancsot engedélyezése-ADOptionalFeature, az egyik paraméterként meg kell határoznia a domain nevet:

Engedélyezés-ADOptionalFeature 'Kiváltságos hozzáférés-kezelési szolgáltatás' -Scope ForestOrConfigurationSet -Célcím contoso.com

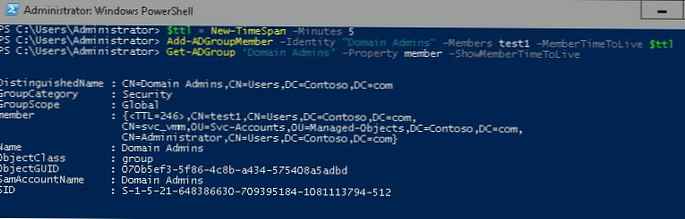

A PAM aktiválása után, egy speciális argumentum használatával MemberTimeToLive Az Add-ADGroupMember parancsmag segítségével próbálja meg hozzáadni egy felhasználót egy AD csoporthoz. De először a parancsmag használatával Új-TimeSpan állítsa be azt az időintervallumot (TTL), amelyre a felhasználó számára hozzáférést kell biztosítani. Tegyük fel, hogy 5 percre szeretnénk bevonni a felhasználói tesztet a domain adminisztrátorok csoportjába:

A PAM aktiválása után, egy speciális argumentum használatával MemberTimeToLive Az Add-ADGroupMember parancsmag segítségével próbálja meg hozzáadni egy felhasználót egy AD csoporthoz. De először a parancsmag használatával Új-TimeSpan állítsa be azt az időintervallumot (TTL), amelyre a felhasználó számára hozzáférést kell biztosítani. Tegyük fel, hogy 5 percre szeretnénk bevonni a felhasználói tesztet a domain adminisztrátorok csoportjába:

$ ttl = New-TimeSpan -Minutes 5

Add-ADGroupMember -Identity "Domain Admins" -Temberek test1 -MemberTimeToLive $ ttl

A Get-ADGroup parancsmag segítségével ellenőrizze a hátralévő időt, amely alatt a felhasználó a csoportban lesz:Get-ADGroup 'Domain Admins' - Tulajdonos -ShowMemberTimeToLive

A parancs végrehajtásának eredményeiben a csoport tagjai között láthatja a formátumrekordot, ami azt jelenti, hogy a felhasználói teszt1 további 246 másodpercig a Tartománygazdák csoportban lesz. Ezután automatikusan eltávolításra kerül a csoportból. Ugyanakkor a felhasználó Kerberos jegy is lejárt. Ennek oka az a tény, hogy az AD csoportba ideiglenes tagsággal rendelkező felhasználó számára a KDC olyan jegyet állít ki, amelynek élettartama megegyezik a fennmaradó TTL értékek közül a kisebbikkel.

A parancs végrehajtásának eredményeiben a csoport tagjai között láthatja a formátumrekordot, ami azt jelenti, hogy a felhasználói teszt1 további 246 másodpercig a Tartománygazdák csoportban lesz. Ezután automatikusan eltávolításra kerül a csoportból. Ugyanakkor a felhasználó Kerberos jegy is lejárt. Ennek oka az a tény, hogy az AD csoportba ideiglenes tagsággal rendelkező felhasználó számára a KDC olyan jegyet állít ki, amelynek élettartama megegyezik a fennmaradó TTL értékek közül a kisebbikkel.

Korábban az ideiglenes tagság végrehajtásához az AD csoportokban dinamikus objektumokat, különféle szkripteket vagy komplex rendszereket (FIM stb.) Kellett használni. Most, a Windows Server 2016-ban, ez a kényelmes szolgáltatás elérhető a dobozból..