NTLM (NT LAN Manager) egy meglehetősen régi Microsoft hitelesítési protokoll, amely a Windows NT-ben jelent meg. Bár a Microsoft visszavezette a biztonságosabb Kerberos hitelesítési protokollt a Windows 2000-ben, az NTLM-et (elsősorban NTLMv2) továbbra is széles körben használják hitelesítésre a Windows hálózatokon. Ebben a cikkben megvizsgáljuk az NTLMv1 és NTLMv2 protokoll letiltásának, valamint az Active Directory tartomány Kerberosra váltásának folyamatát..

Fő probléma NTLMv1 - gyenge titkosítás, a jelszó-kivonat tárolása az LSA szolgáltatás RAM-ban, amelyet különféle segédprogramok (például mimikatz) segítségével lehet kibontani, és a hash-t további támadásokhoz használják, az ügyfél és a kiszolgáló kölcsönös hitelesítésének hiánya, ami az adatok lehallgatásának támadásait és a hálózati erőforrásokhoz való jogosulatlan hozzáférést valódivá teszi (az olyan segédprogramok, mint például a Responder, megszakíthatják a hálózaton továbbított NTLM-adatokat és felhasználhatják a hálózati erőforrások elérésére) és számos más biztonsági rést.

Ezeknek a hiányosságoknak egy része egy újabb verzióban javításra került. NTLMv2, amely több kriptográfiai titkosítási algoritmust használ és megakadályozza az NTLM elleni népszerű támadásokat. A Windows 7 / Windows Server 2008 R2-től kezdve az NTLMv1 és az LM engedélyezési használata alapértelmezés szerint ki van kapcsolva.

Tartalom:

- Váltás az NTLMv2-re

- NTLM hitelesítési események ellenőrzése egy tartományban

- Az NTLM letiltása az Active Directory tartományban

Váltás az NTLMv2-re

Ha arra gondol, hogy teljesen elhagyja az NTLM-et a domainben, akkor először meg kell győződnie arról, hogy nem az érzékenyebb verzióját, az NTLMv1-et használja. A hálózatán valószínűleg számos olyan örökölt eszköz vagy szolgáltatás található, amelyek továbbra is NTLMv1 hitelesítést használnak az NTLMv2 (vagy Kerberos) helyett. Ezért, mielőtt a teljes leállást igénybe venné, olvassa el a cikk szakaszát az engedélyezési események NTLM segítségével történő auditálásáról.

Az NTLMv1 letiltásakor előfordulhat, hogy kicsi nyílt forráskódú termékek, hálózati szkennerek különböző régi modelljei (amelyek beolvassa a hálózati mappákat), egyes NAS-eszközök és más elavult eszközök, szoftverek és operációs rendszerek.Mindenekelőtt a domain adminisztrátorának meg kell győződnie arról, hogy tilos az NTLM vagy LM használata engedélyeztetéshez a hálózatában, mivel bizonyos esetekben a támadó speciális kérésekkel válaszolhat egy NTLM / LM kérésre.

A hitelesítés típusa tartomány (vagy helyi) házirend segítségével állítható be. Nyissa meg a domain házirend-kezelő konzolt, és szerkessze az Alapértelmezett tartomány házirendet. Menjen a szakaszba Számítógépes konfigurációk -> Házirendek -> Windows beállítások -> Biztonsági beállítások -> Helyi házirendek -> Biztonsági beállítások és keresse meg a politikát

Hálózati biztonság: A LAN Manager hitelesítési szintje (Hálózati biztonság: LAN Manager hitelesítési szint).

A házirend-beállításokban 6 lehetőség van:

- LM & NTLM válaszok küldése;

- LM & NTLM válaszok küldése - Használja az NTLMv2 munkamenet biztonságát, ha tárgyalás történik;

- Csak NTLM választ küld;

- Csak NTLMv2 választ küld;

- Csak NTLMv2 választ küld. Megtagadja az LM-t;

- Csak NTLMv2 választ küld. Az LM és NTLM megtagadása.

Az NTLM hitelesítés használatára vonatkozó házirendek a biztonság növekvő sorrendjében vannak elrendezve. Az alapértelmezett beállítás Windows 7 és újabb verziók esetén: Csak NTLMv2 választ küld (Csak NTLMv2 válasz küldése). Ezzel a beállítással az ügyfélszámítógépek NTLMv2 hitelesítést használnak, de a tartományvezérlők elfogadják az LM, NTLM és NTLMv2 kéréseket.

Az NTLMv2 akkor használható, ha a Kerberos protokoll nem működött, és bizonyos műveletekhez (például helyi fiókok és csoportok kezelése tartományi számítógépeken), vagy munkacsoportokban.A házirend-értéket biztonságosabb 6-ra módosíthatja - „Csak NTLMv2 választ küld. Az LM és NTLM megtagadása”. Ezen irányelv értelmében a tartományvezérlők szintén elutasítják az LM és NTLM kéréseket..

Az NTLMv1-et a nyilvántartáson keresztül is letilthatja. Erre az ágban

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Lsa létre kell hoznia egy elnevezett DWORD paramétert LmCompatibilityLevel és 0-tól 5-ig. Az 5-ös érték megfelel a "Csak NTLMv2 választ küld. Válasz az LM és az NTLM" házirend-értéknek..

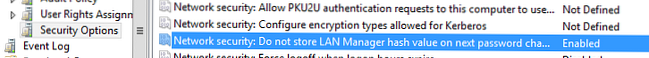

A csoportházirend-objektum ugyanazon szakaszában ellenőrizze, hogy engedélyezve van-e a házirend Hálózati biztonság: Tárolja a Lan Manager hash értéket a következő jelszó megváltoztatásakor (Hálózati biztonság: Ne tárolja a LAN Manager kivonatértékeit, amikor a jelszót legközelebb megváltoztatja.) Ez a házirend alapértelmezés szerint engedélyezve van a Windows Vista / Windows Server 2008 rendszerrel kezdve, és megakadályozza egy LM-kivonat létrehozását.

Ne felejtse el alkalmazni ezt a házirendet a tartományvezérlőkre..

Ha meggyőződött arról, hogy nem NTLMv1-et használ, akkor léphet tovább, és megpróbálhatja elhagyni az NTLMv2-t. Az NTLMv2, bár egy biztonságosabb hitelesítési protokoll, a biztonság szempontjából továbbra is jelentősen elveszíti a Kerberot (bár az NTLMv2 kevesebb sebezhetőséget mutat, mint a protokoll első verziója, még mindig vannak lehetőségek az adatok elfogására és újrafelhasználására, és nincs kölcsönös hitelesítés).

Az NTLM letiltásának fő kockázata az elavult vagy helytelenül konfigurált alkalmazások lehetséges használata a tartományban, amelyek továbbra is használhatják az NTLM hitelesítést, és frissíteni vagy konfigurálnia kell őket a Kerberosra való áttéréshez speciális módon..

NTLM hitelesítési események ellenőrzése egy tartományban

Mielőtt teljesen letiltja az NTLM-et a tartományban, és átvált a Kerberos-ra, tanácsos ellenőrizni, hogy a tartományban nincs-e olyan alkalmazás, amely NTLM-hitelesítést igényel és használ..

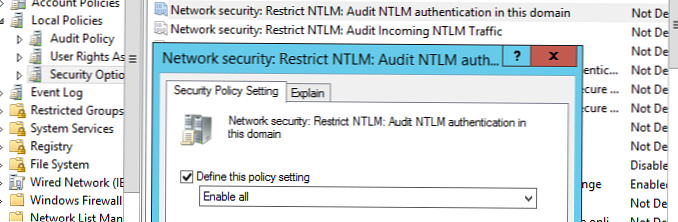

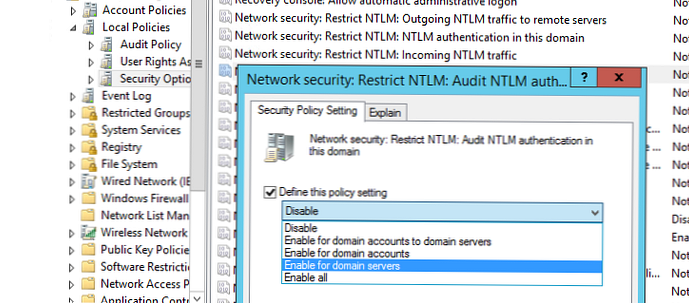

Az NTLM hitelesítést használó fiókok és alkalmazások nyomon követéséhez engedélyezheti az ellenőrzési irányelveket minden GPO-t használó számítógépen. A Számítógép konfigurációja -> Windows beállítások -> Biztonsági beállítások -> Helyi házirendek -> Biztonsági beállítások szakaszban keresse meg és engedélyezze a házirendet Hálózati biztonság: Az NTLM korlátozása: Ellenőrizze az NTLM hitelesítést ezen a tartományon, értékre állítva Az összes engedélyezése.

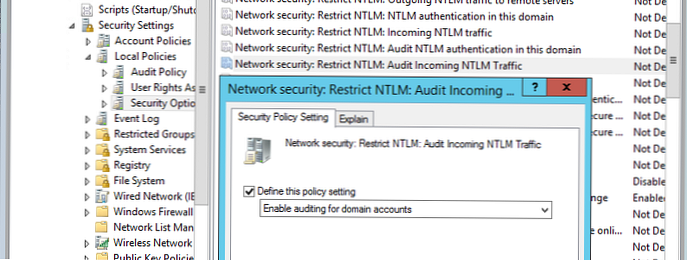

Engedélyezze a házirendet ugyanúgy. Hálózati biztonság: Korlátozza az NTLM-et: Ellenőrizze a bejövő NTLM-forgalmat, értékre állítva A domain fiókok ellenőrzésének engedélyezése.

E házirendek beillesztése után az NTLM hitelesítést használó eseményeket az Event Viewer eseménynaplójában rögzítik a szakaszban Alkalmazási és szolgáltatási naplók-> Microsoft -> Windows -> NTLM.

Elemezheti az egyes kiszolgálók eseményeit, vagy összes eseményt összegyűjthet egy központi eseménynaplóban.

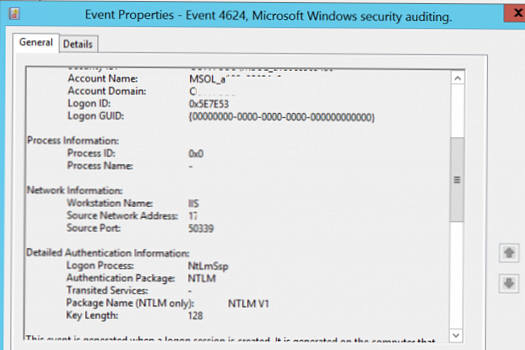

Az esemény azonosítóval össze kell gyűjtenie a Microsoft-Windows-Security-Auditing eseményeket 4624 - A fiók sikeresen bejelentkezett. Vegye figyelembe a „Részletes hitelesítési információk”. Ha sorban van Hitelesítési csomag ismeretlen NTLM, majd NTLM protokollt használtunk a felhasználó hitelesítéséhez.

Most figyeljen a jelentésre Csomag neve (csak NTLM). Meg kell adnia, mely protokollt (LM, NTLMv1 vagy NTLMv2) használták a hitelesítéshez. Ilyen módon meg kell határoznia az összes szervert / alkalmazást, amelyek a régi protokollt használják.

Például az NTLMv1 összes hitelesítési eseményének az összes tartományvezérlőn történő kereséséhez használhatja a következő PowerShell szkriptet:

$ ADDCs = Get-ADDomainController -filter * -Server winitpro.ru

$ Most = Get-Date

$ Tegnap = $ most.AddDays (-1)

$ NewOutputFile = "c: \ ps \ Events \ $ ($ Yesterday.ToString ('yyyyMMdd')) _ AD_NTLMv1_events.log"

funkció GetEvents ($ DC)

Write-Host "Bejelentkezés a bejelentkezéshez" $ DC.HostName

$ Események = Get-EventLog "Biztonság" -A $ tegnap után.Dátum -Előtt $ Now.Date -ComputerName $ DC.HostName -Message "* V1 *" -instanceid 4624

foreach ($ esemény $ eseményekben)

Write-Host $ DC.HostName $ Event.EventID $ Event.TimeGenerated

Out-File -FilePath $ NewOutputFile -InputObject "$ ($ Event.EventID), $ ($ Event.MachineName), $ ($ Event.TimeGenerated), $ ($ Event.ReplacementStrings), ($ Event.message)" - hozzáfűzése

foreach ($ DC a $ ADDC-kben) GetEvents ($ DC)

Miután megtalálta az NTLM-et használó felhasználókat és alkalmazásokat a tartományában, próbáljon átváltani Kerberos használatára (esetleg SPN használatára). Egyes alkalmazásokat be kell állítani a Kerberos-jogosultság működéséhez (lásd a Kerberos-engedélyezést az IIS-ben, a Kerberos-jogosultságot a böngészőkben). Személyes tapasztalat alapján: még az igazán nagyméretű kereskedelmi termékek néha még nem váltottak át az NTLM használatáról a Kerberosra, egyes termékek frissítését vagy a konfiguráció megváltoztatását igénylik. Mindez annak meghatározásán múlik, hogy mely alkalmazások használják az NTLM hitelesítést, és most megvan a lehetősége arra, hogy kitalálja ezt a szoftvert és eszközöket.

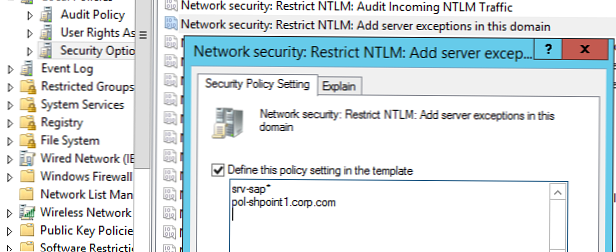

A Kerberosban történő hitelesítéshez a DNS-kiszolgáló nevét kell használni, nem pedig az IP-címet. Ha IP-címet ad meg az erőforrásokhoz való csatlakozáskor, akkor NTLM hitelesítést használ.Azokat az alkalmazásokat, amelyek nem kapcsolhatók át az NTLM használatára, hozzáadhatjuk a kivételekhez, lehetővé téve számukra az NTLM hitelesítés használatát, még akkor is, ha az domain szinten le van tiltva. Erre a házirendet használják. Hálózati biztonság: Korlátozza az NTLM-et: Adjon hozzá kiszolgáló kivételeket az NTLM hitelesítéshez ebben a tartományban. A kivételek listájához ki kell egészíteni a hitelesítésre szolgáló kiszolgálók nevét, amelyeken az NTLM használható hitelesítéshez (természetesen, ideális esetben a kivételek listájának üresnek kell lennie). Használhatja a helyettesítő karaktert *.

Az NTLM letiltása az Active Directory tartományban

Annak ellenőrzéséhez, hogy a hitelesítés hogyan működik a tartomány különböző alkalmazásaiban NTLM használata nélkül, felveheti a szükséges felhasználói fiókokat a tartománycsoportba

Védett felhasználók (egy csoport elérhető a Windows Server 2012 R2 kezdetével), akiknek tagjai csak Kerberos protokoll használatával hitelesíthetők (NTLM, Digest Authentication vagy CredSSP nem használhatók). Így ellenőrizheti a Kerberos felhasználói hitelesítést számos alkalmazásban.

Mostantól a csoportházirend segítségével teljesen letilthatja az NTLM-et a tartományban Hálózati biztonság: Korlátozza az NTLM: NTLM hitelesítést ebben a tartományban.

A házirendben 5 lehetőség érhető el:

- Disable: a házirend le van tiltva (az NTLM hitelesítés a tartományban megengedett);

- A domain fiókok megtagadása a domain szerverek számára: a tartományvezérlők tiltják az NTLM hitelesítési kísérleteket minden domain fiók alatt lévő kiszolgálóra, az "NTLM blokkolva" hibaüzenet jelenik meg;

- Megtagadás a domain fiókokhoz: a tartományvezérlők tiltják az NTLM hitelesítési kísérleteket minden tartományi fiókhoz, az "NTLM blokkolva" hibaüzenet jelenik meg;

- Megtagadja a domain szervereket: Az összes szerver NTLM hitelesítési kérelmeit elutasítják;

- Mindent elutasít: A tartományvezérlők blokkolják az összes szerver és fiók NTLM kérését.

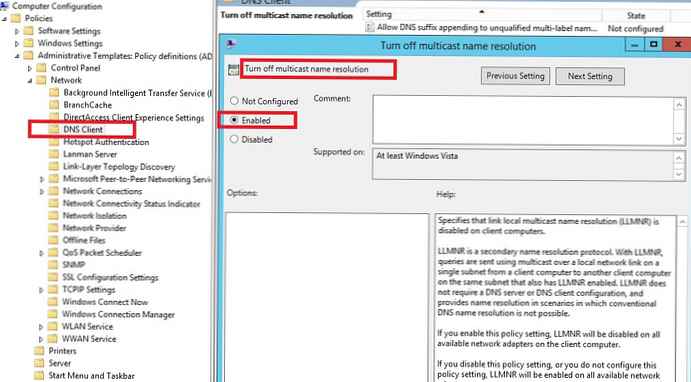

Az AD védelmének további elkülönítéséhez azt javasolom, hogy olvassa el az "A jelszó lekérdezés elleni védelem a memóriából az A la Mimikatz segédprogramokkal", "Rendszergazdai fiókok védelme", az LLMNR és a NetBIOS letiltása TCP / IP-n keresztül cikkeket..