egyetlen aláír-tovább (SSO - egyszeri bejelentkezés technológia), amely lehetővé teszi egy már hitelesített (bejelentkezett) felhasználó számára, hogy más hitelesítés nélkül hozzáférjen más szolgáltatásokhoz. A terminálkiszolgáló-technológiára alkalmazzák távoli Desktop Szolgáltatások, Az SSO lehetővé teszi, hogy a domain számítógépre bejelentkezett felhasználót mentse attól, hogy fiókjának nevét és jelszavát többször beírja az RDP kliens ablakába, amikor csatlakozik az RDS kiszolgálókhoz vagy elindítja a közzétett RemoteApp alkalmazásokat..

Ebben a cikkben a Windows Server 2016 és 2012 R2 rendszert futtató RDS-kiszolgálók felhasználói átlátható engedélyezése (egyszeri bejelentkezés) beállításának jellemzőit írjuk le..

Környezeti követelmények:

- A Connection Brokernek és az összes RDS-kiszolgálónak Windows Server 2012 vagy újabb rendszert kell futtatnia;

- Az SSO csak tartományi környezetben működik: az Active Directory felhasználói fiókokat kell használni, és az RDS kiszolgálókat és a felhasználói munkaállomásokat bele kell foglalni a tartományba;

- Az RDP-ügyfeleknek az RDP-kliens 8.0-s vagy újabb verzióját kell használniuk (az RDP-kliens ezen verziójának a Windows XP rendszerbe történő telepítése nem fog működni);

- Az ügyfél oldalon a Windows 10 / 8.1 / 7 következő verziói támogatottak:

- Az SSO a jelszó-hitelesítéssel működik (az intelligens kártyák nem támogatottak);

- Az összeköttetési beállításokban az RDP (biztonsági réteg) biztonsági szintet Negotiate vagy SSL (TLS 1.0) értékre kell állítani, és a titkosítás magas vagy FIPS kompatibilis..

Egyetlen beállítási eljárás aláír-tovább a következő lépésekből áll:

- Ki kell adnia és hozzá kell rendelnie egy SSL tanúsítványt az RD Gateway, RD Web és RD Connection Broker szerverekre;

- Web SSO engedélyezése az RDWeb szerveren;

- Csoportházirend létrehozása a hitelesítő adatok átadására;

- Csoportházirend-objektumon keresztül adjon hozzá igazolás-ujjlenyomatot a megbízható .rdp-kiadókhoz.

Tehát mindenekelőtt ki kell állítania és hozzá kell rendelnie egy SSL tanúsítványt. Az EKU (Enhanced Key Usage) tanúsítványnak azonosítót kell tartalmaznia szerver hitelesítés. A tanúsítvány megszerzésének eljárását kihagyjuk, mert ez túllép a cikk hatókörén (önaláírással ellátott SSL-tanúsítványt generálhat, de a GPO-n keresztül hozzá kell adnia minden megbízható klienshez).

Az SSL tanúsítvány tulajdonságokban van kötve RDS telepítés alszakaszban tanúsítványok.

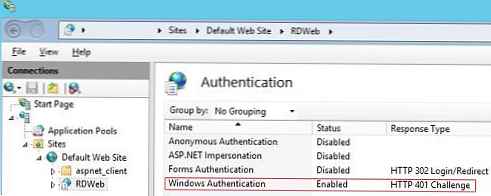

Ezután minden olyan kiszolgálón, amelyen az IIS RDWeb könyvtár Web Access szerepe van, fel kell tüntetnie “A windows hitelesítésÉs tiltsa le az anonim hitelesítést (névtelen hitelesítés).

Ezután minden olyan kiszolgálón, amelyen az IIS RDWeb könyvtár Web Access szerepe van, fel kell tüntetnie “A windows hitelesítésÉs tiltsa le az anonim hitelesítést (névtelen hitelesítés).

A módosítások mentése után az IIS-t újra kell indítani:

A módosítások mentése után az IIS-t újra kell indítani: iisreset / noforce

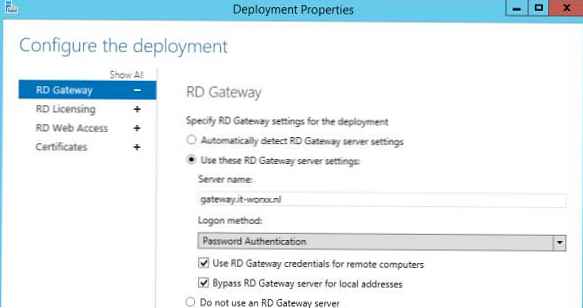

Ha RD átjárót használ, győződjön meg arról, hogy azt nem használják belső ügyfelek csatlakoztatására (legyen egy daw kitérő RD Gateway szerver mert helyi cím).

A következő lépés a mandátum-átruházási politika felállítása. Hozzon létre egy új tartományi csoportházirend-objektumot, és kösse össze az OU-val azokkal a felhasználókkal (számítógépekkel), akiknek engedélyezniük kell az SSO hozzáférést az RDS-kiszolgálókhoz. Ha engedélyezni szeretné az SSO szolgáltatást minden domain felhasználó számára, akkor megengedett az alapértelmezett domain házirend szerkesztése.

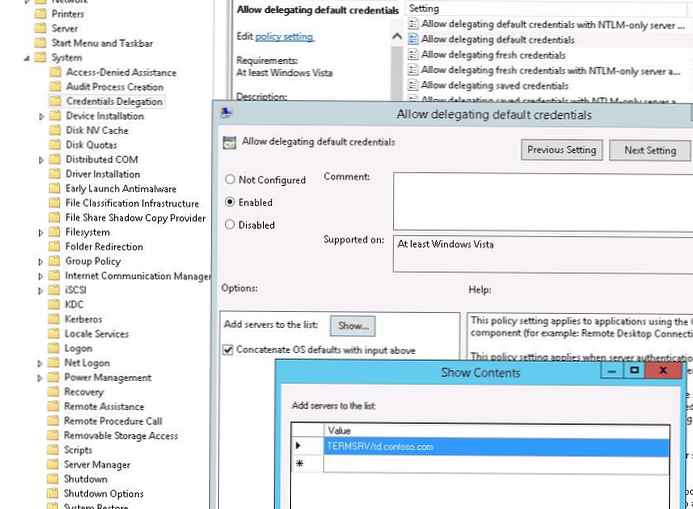

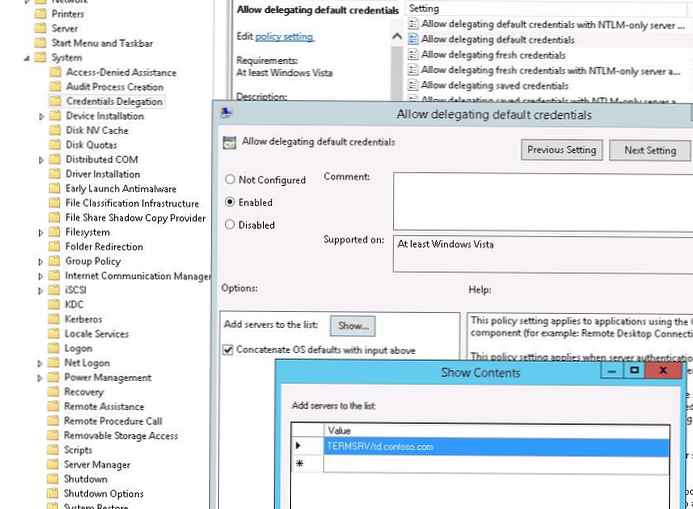

Ez a házirend a GPO szakaszban található. számítógép Configuration -> Adminisztratív sablonok -> Rendszer -> Hitelesítő adatok felhatalmazás -> Engedélyezés felhatalmazás alapértelmezett megbízólevél (Számítógépes konfiguráció -> Felügyeleti sablonok -> Hitelesítő adatok átvitele -> Az alapértelmezés szerint megadott hitelesítő adatok átvitelének engedélyezése). A házirend bizonyos kiszolgálók számára lehetővé teszi a Windows felhasználói hitelesítő adatok elérését..

- Kapcsolja be az irányelvet (Bekapcsolt);

- A kiszolgálók listájához hozzá kell adnia azoknak az RDS-kiszolgálóknak a nevét, amelyekre az ügyfél automatikusan felhasználói hitelesítő adatokat küldhet az SSO-jogosultság végrehajtásához. Szerver hozzáadási formátum: TERMSRV / rd.contoso.com. (vegye figyelembe, hogy az összes TERMSRV karakternek nagybetűsnek kell lennie). Ha ezt a jogot meg kell adnia egy domain (kevésbé biztonságos) terminálrendszereinek, használhatja ezt a tervet: TERMSRV / *. Contoso.com .

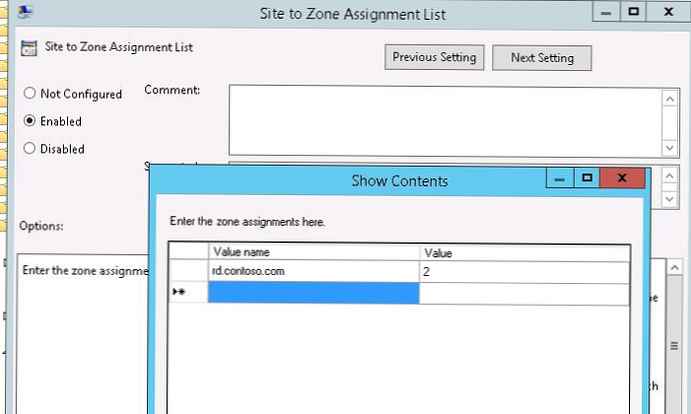

Ezenkívül a távoli alkalmazás kiadójának megbízhatóságára vonatkozó figyelmeztető ablak elkerülése érdekében hozzá kell adnia a Connection Broker szerepkörrel rendelkező kiszolgáló címét a megbízható zónához az ügyfélszámítógépeken található GPO segítségével, a „Webhelyek biztonsági zóna-hozzárendeléseinek listája” házirenddel (hasonlóan a Hogyan távolítsa el a biztonsági figyelmeztetést egy fájl megnyitásakor a Windows rendszerben):

használó/ Számítógép Configuration -> Adminisztratív Eszközök -> Windows alkatrészek -> Internet felfedező -> Internet ellenőrzés panel -> Biztonság oldal-> Webhely hogy övezet kijelölés lista (Számítógépes konfiguráció -> Felügyeleti sablonok -> Windows-összetevők -> Internet Explorer -> Böngésző Vezérlőpult -> Biztonsági fül)

meghatározza FQDN RDCB szerver neve és zóna 2 (Megbízható webhelyek).

Ezután engedélyeznie kell a házirendet Logon opciók (Bejelentkezés lehetőségek) itt: használó/ Számítógép Configuration -> Adminisztratív Eszközök -> Windows alkatrészek -> Internet felfedező -> Internet ellenőrzés panel -> Biztonság -> Megbízható Sites övezet (Felügyeleti sablonok -> Windows összetevők -> Internet felfedező -> Böngésző vezérlőpultja -> Biztonság fül -> Megbízható helyek zóna) és válassza a „legördülő listából” elemetautomatikus bejelentkezési a jelenlegi felhasználónév és jelszó'(Automatikus bejelentkezés a hálózatba a jelenlegi felhasználónévvel és jelszóval).

Ezután engedélyeznie kell a házirendet Logon opciók (Bejelentkezés lehetőségek) itt: használó/ Számítógép Configuration -> Adminisztratív Eszközök -> Windows alkatrészek -> Internet felfedező -> Internet ellenőrzés panel -> Biztonság -> Megbízható Sites övezet (Felügyeleti sablonok -> Windows összetevők -> Internet felfedező -> Böngésző vezérlőpultja -> Biztonság fül -> Megbízható helyek zóna) és válassza a „legördülő listából” elemetautomatikus bejelentkezési a jelenlegi felhasználónév és jelszó'(Automatikus bejelentkezés a hálózatba a jelenlegi felhasználónévvel és jelszóval).

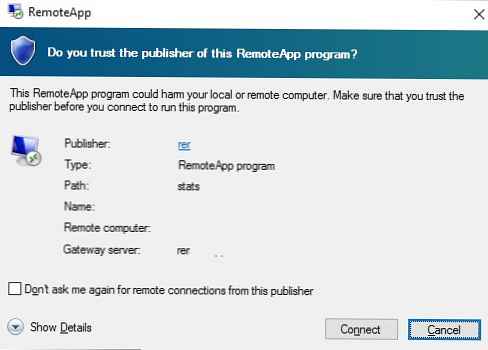

Az ügyfél házirendjeinek frissítése után, amikor megpróbálta elindítani a RemoteApp alkalmazást, nem jelenik meg jelszó kérés, hanem megjelenik egy ablak, amely figyelmezteti a RemoteApp program kiadójának bízását:

Bízik-e a RemoteApp program kiadójában??

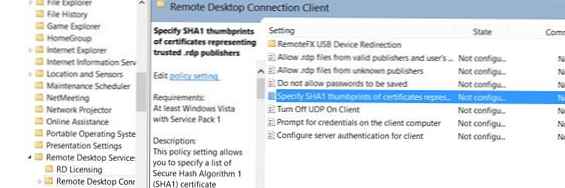

Annak elkerülése érdekében, hogy ez az üzenet a felhasználó minden egyes csatlakozásakor megjelenjen, meg kell szereznie egy RD Connection Broker tanúsítvány ujjlenyomat-SSL tanúsítványát, és hozzá kell adnia azt a megbízható rdp kiadók listájához. Ehhez futtassa a PowerShell parancsot az RDS Connection Broker kiszolgálón:

Get-Childitem CERT: \ LocalMachine \ Saját

Másolja a tanúsítvány ujjlenyomatának értékét, és adja hozzá a házirend-ujjlenyomatok listájához Adja meg az RDP kiadóit képviselő tanúsítványok SHA1 indexképét (Adja meg a megbízható RDP-kiadókat ábrázoló tanúsítványok SHA1 ujjlenyomatait) a Számítógép konfigurációja -> Felügyeleti sablonok -> Windows-összetevők -> Windows asztali szolgáltatások -> Távoli asztali kapcsolat-ügyfél (adminisztratív sablonok -> Windows-összetevők -> Távoli asztali szolgáltatások -> ügyfél) alatt távoli asztali kapcsolatok).

Másolja a tanúsítvány ujjlenyomatának értékét, és adja hozzá a házirend-ujjlenyomatok listájához Adja meg az RDP kiadóit képviselő tanúsítványok SHA1 indexképét (Adja meg a megbízható RDP-kiadókat ábrázoló tanúsítványok SHA1 ujjlenyomatait) a Számítógép konfigurációja -> Felügyeleti sablonok -> Windows-összetevők -> Windows asztali szolgáltatások -> Távoli asztali kapcsolat-ügyfél (adminisztratív sablonok -> Windows-összetevők -> Távoli asztali szolgáltatások -> ügyfél) alatt távoli asztali kapcsolatok).

Ez befejezi az SSO beállítást, és a házirendek alkalmazása után a felhasználónak RDP-n keresztül csatlakoznia kell az RDS farmhoz anélkül, hogy újra be kellene írnia a jelszót..

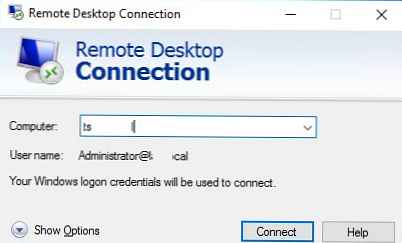

Most, amikor elindítja az mstsc.exe klienst (távoli Desktop kapcsolat), ha megadja az RDS-kiszolgáló nevét, a (felhasználó@domain.com) formátumú felhasználónév automatikusan kicserélésre kerül a Felhasználónév mezőben.

A Windows bejelentkezési hitelesítő adatait fogják használni a csatlakozáshoz.

Az RD Gateway SSO használatához engedélyeznie kell Állítsa be az RD átjáró hitelesítési módszer házirendjét (Felhasználói konfiguráció -> Házirendek -> Felügyeleti sablonok -> Windows-összetevők -> Távoli asztali szolgáltatások -> RD átjáró), és állítsa be az értéket a Helyileg bejelentkezett hitelesítő adatok használata elemre.

A Web SSO használatához az RD Web Access programban, kérjük, vegye figyelembe, hogy az Internet Explorer használata ajánlott, ha az Active X engedélyezett MsRdpClientShell (Microsoft Remote Desktop Services webes hozzáférés-vezérlés).