Használja ki a védelmet (Használja ki a Gárda) - Ez egy új szolgáltatás a Windows Defenderben a Windows 10 1709-ben, amely a Microsoft EMET eszközének kombinált és továbbfejlesztett változata. Az Exploit Guard célja a számítógép védelme a kizsákmányolásoktól és a rendszer rosszindulatú programokkal való megfertőzése érdekében. Nem kell külön aktiválnia a Védelem védelmét, ez automatikusan történik, de csak akkor, ha a Windows Defender be van kapcsolva.

Az alapértelmezett Exploit Guard-beállításokat a Windows Defender biztonsági központjában módosíthatja.

- A Start menüben vagy a Beállítások (Windows + I) alatt érheti el. A beállításokat a Biztonsági Központon keresztül kell elvégezni, nem pedig a Defender beállításait. Vegye figyelembe ezt a Gyorskeresés használatakor..

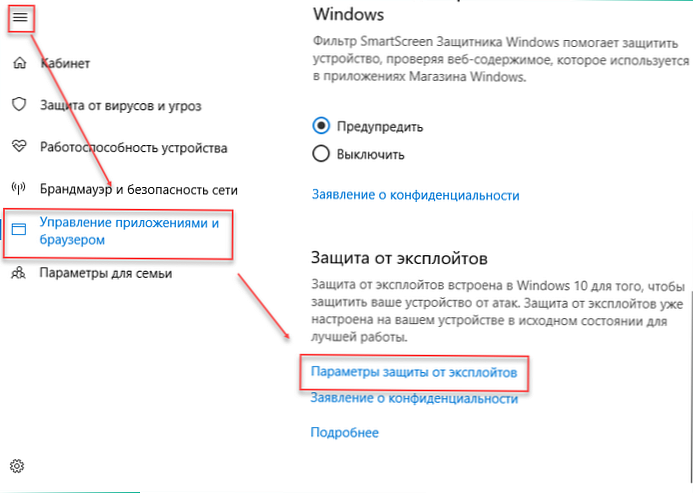

- A megjelenő ablakban lépjen az "Alkalmazások és böngésző kezelése" menübe.

- Görgessen az aljára és válassza a „Prevenciós beállítások kiaknázása” lehetőséget..

Két fő kategória van a számítógép konfigurációinak megváltoztatásához. Vizsgáljuk meg mindegyiket részletesebben..

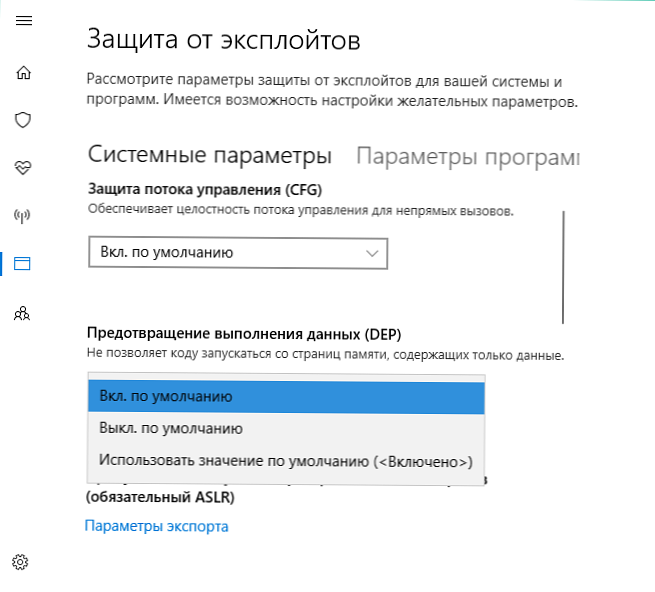

Rendszerparaméterek

Itt jelenik meg a felhasználó számára elérhető Windows védelmi mechanizmusok listája. Az állapotot mellette jelzi - be, ki. hozzáférhető:

- CFG. A vezérlőáramlás védelme és integritásának biztosítása közvetett hívások kezdeményezésére (alapértelmezés szerint engedélyezve).

- SEHOP. A kivételes láncok ellenőrzése és az integritás biztosítása a benyújtás során.

- DEP. Adatvégrehajtás megelőzése (alapértelmezés szerint engedélyezve).

- Kötelező ASLR. A véletlenszerű elosztás kényszerítése a nem egyező képekhez / DYNAMICBASE (alapértelmezés szerint ki).

- Alacsony ASLR. A memória allokációja véletlenszerűen. (alapértelmezés szerint engedélyezve).

- Ellenőrizze a halom integritását. Ha kárt talál, a folyamat automatikusan leáll. (alapértelmezés szerint engedélyezve).

A felhasználó ezeket függetlenül letilthatja.

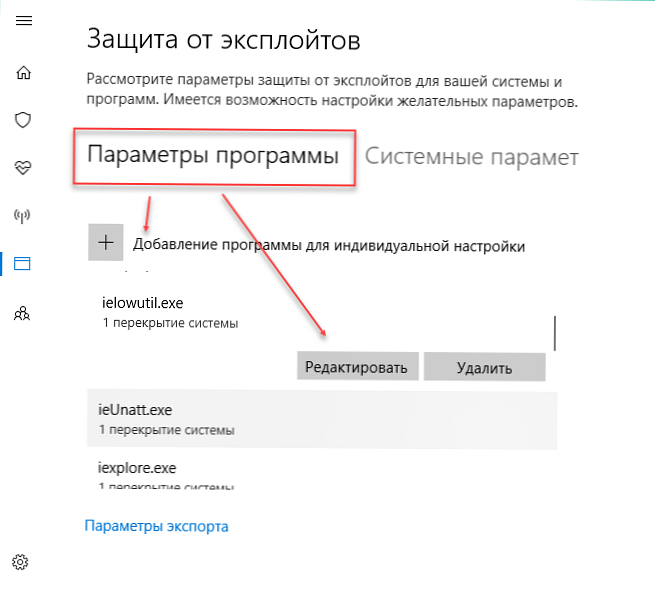

Programbeállítások

Ebben a szakaszban külön szerkesztheti az egyes futtatható fájlok kiegészítő védelmi beállításait, és hozzáadhatja azokat a kizárási listához. Ha a szoftver ütközik valamelyik rendszerparaméterben aktivált modullal, akkor letilthatja azt. Ugyanakkor a többi program beállításai változatlanok maradnak.

Az opció ugyanazon az elven működik, mint a Microsoft EMET eszköz kivételei. Alapértelmezés szerint néhány normál Windows program már található itt..

Itt hozzáadhat egy új futtatható fájlt a listához a "Program hozzáadása az egyedi beállításokhoz" gombra kattintva. Ehhez adja meg a program nevét vagy annak pontos elérési útját. Ezután megjelenik a listában.

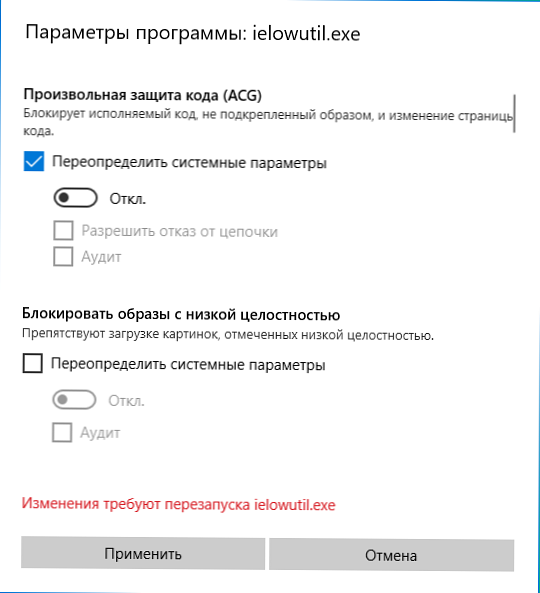

A felhasználó szerkesztheti az egyes programok paramétereit. Ehhez válassza ki a listából, majd kattintson a "Szerkesztés" gombra, majd erősen kapcsolja ki / be a kívánt opciót. Opcionálisan a program eltávolítható a kivételek listájáról..

Csak azok a paraméterek érhetők el, amelyek a Rendszer kategórián keresztül nem konfigurálhatók. Néhány lehetőségnél az Audit elérhető. Az aktiválás után a Windows az eseményeket rögzíti a rendszernaplóban, ami kényelmes a további elemzéshez..

Importálási és exportálási beállítások

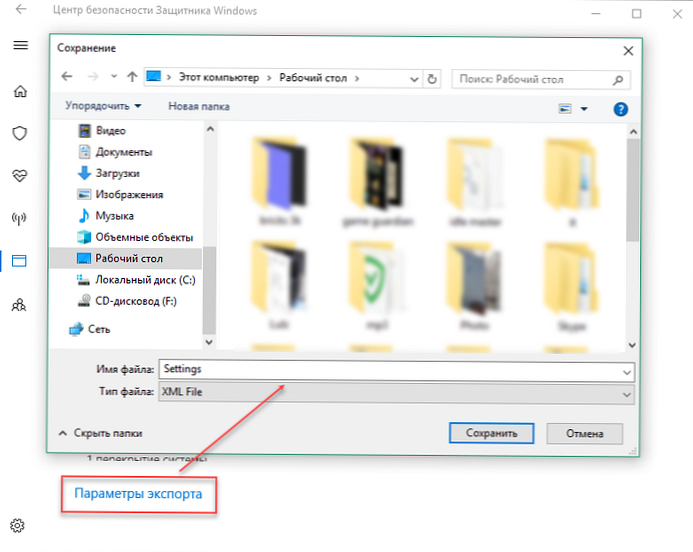

A Exploit Guard jelenlegi beállításait a Windows Defender biztonsági központjában exportálhatja. Ehhez csak kattintson a megfelelő gombra, és mentse el a fájlt XML formátumban.

A beállításokat a Windows PowerShell parancssoron keresztül is exportálhatja. Erre van egy parancs:

Get-ProcessMitigation -RegistryConfigFilePath C: \ Users \ Alex \ Desktop \ Settings.xml

Az importáláshoz cserélnie kell a parancsmagot kap tovább készlet és a példával analóg módon adja meg a fájl nevét és elérési útját.

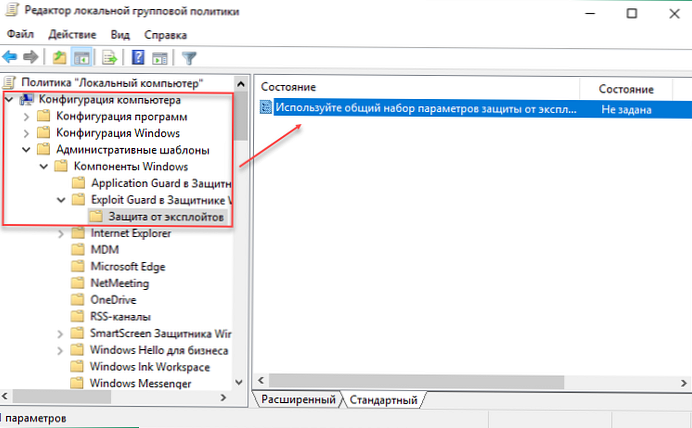

Meglévő XML fájlt telepíthet a beállításokkal a gpedit.msc helyi csoportházirend-szerkesztőn keresztül:

- A képernyő bal oldalán lépjen a Számítógép konfigurációja -> Felügyeleti sablonok -> Windows-összetevők -> A Windows Defender Exploit Guard programjának védelme -> kizsákmányolás elleni védelem elemre. Nyílt házirend Használjon a kizsákmányolás elleni védelem általános beállításait.

- Változtassa meg az értéket "Engedélyezve" értékre, és a megjelenő mezőben adja meg a meglévő XML fájl elérési útját vagy URL-jét a konfigurációval.

A módosításokat az "Alkalmaz" linkre kattintva mentheti el. A beállítások azonnal hatályba lépnek, tehát a számítógép újraindítása nem szükséges.

Konfigurálja az Exploit Guard szolgáltatást a PowerShell használatával

A biztonsági modulok listájának szerkesztéséhez használhatja a Windows PowerShell parancssort..

A következő parancsok érhetők el itt:

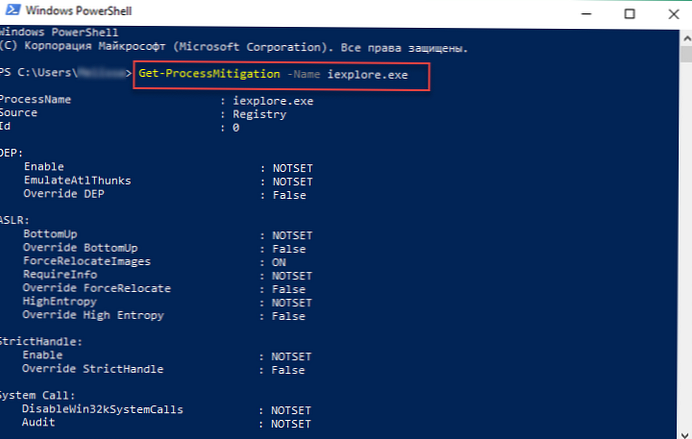

Get-ProcessMitigation -Név iexplore.exe- Készítsen egy listát az összes védekezési intézkedésről a kiválasztott folyamathoz. Ebben a példában az iexplore.exe, bármilyen más megadható. A program neve helyett megadhatja a pontos elérési utat.- állami NOTSET (nincs beállítva) a rendszerparaméterek kategóriájában azt jelenti, hogy az alapértelmezett értékek vannak beállítva, itt a programkategóriához kell beírni azt a paramétert, amelyhez a védelmi intézkedéseket hozzárendelik.

- -készlet extra csapattal ProcessMitigation az egyes értékek szerkesztésére szolgál. A SEHOP aktiválásához egy adott futtatható fájlhoz (a test.exe példánkban) a C: \ Users \ Alex \ Desktop \ test.exe fájlban, használja a PowerShell parancsot:

Set-ProcessMitigation -Név C: \ Users \ Alex \ Desktop \ test.exe - Engedélyezze a SEHOP-ot - Az intézkedés alkalmazására az összes fájlra, és nem egy adott programra, használja a következő parancsot:

Set-Processmitigation -System - Engedélyezze a SEHOP-ot - -engedélyezése - kapcsolja be, -letiltása - kikapcsol.

- parancsmaggal -Vegye ki az alapértelmezett beállítások visszaállítására szolgál, és azonnal megjelenik -név.

- -engedélyezése vagy -letiltása AuditDynamicCode - ellenőrzés engedélyezése vagy letiltása.

Parancsok megadásakor vegye figyelembe, hogy az egyes mérési paramétereket vesszővel kell elválasztani. A listáját itt tekintheti meg a PowerShell-ben. A parancs beírása után jelennek meg. Get-ProcessMitigation -Név process_name.exe.