Ebben a cikkben megpróbáltam összegyűjteni az alapvető szervezeti és technikai szabályokat a rendszergazdai fiókok használatához egy szervezetben, amelynek célja a Windows tartomány biztonságának javítása. Ezeknek az ajánlásoknak a felhasználásával jelentősen javul az Active Directory tartományi számítógépek védelme a Petya ransomware nyári eseményével hasonló támadások ellen, a tartományi számítógépek közötti elosztás egyik technikája (az SMBv1 sérülékenységén kívül) a távoli hozzáférés volt a memóriából beszerzett rendszergazdai hitelesítő adatok felhasználásával (hasonló segédprogrammal). Mimikatz). Lehet, hogy az ajánlások némelyike ellentmondásos vagy nem alkalmazható bizonyos esetekre, ám ezekre továbbra is törekedni kell..

Tehát az előző cikkben megvizsgáltuk a jelszavak memóriából történő kibontásának megakadályozásának alapvető módszereit a Mimikatz segítségével. Ezek a technikai intézkedések azonban haszontalanok lehetnek, ha a rendszergazdai fiókok biztonságának alapszabályait nem alkalmazzák a Windows tartományban..

A használni kívánt alapszabály - az adminisztratív kiváltságok maximális korlátozása, mind a felhasználók, mind a rendszergazdák számára. Meg kell törekednünk arra, hogy a felhasználók és a támogató csoportok számára csak azokat a jogokat biztosítsuk, amelyek a mindennapi feladatokhoz szükségesek.

Alapvető szabályok:

- A domain / szervezet rendszergazdai fiókjait csak a domain és a tartományvezérlők kezelésére szabad használni. Ezeket a fiókokat nem használhatja munkaállomások elérésére és kezelésére. Hasonló követelményt kell előírni a kiszolgáló rendszergazdai fiókjaira is.

- A tartományi rendszergazdai fiókokhoz ajánlatos két tényezős hitelesítést használni

- Munkaállomásukon az adminisztrátoroknak a normál felhasználó jogainak megfelelő számlákkal kell működniük

- A privilegizált fiókok (domain, Exchange, szerver adminisztrátorok) védelme érdekében fontolja meg a védett felhasználók (védett felhasználók) csoportjának használatát

- A személytelenített általános adminisztrációs fiókok használatának megakadályozása. Az összes rendszergazdai fiókot személyre kell szabni

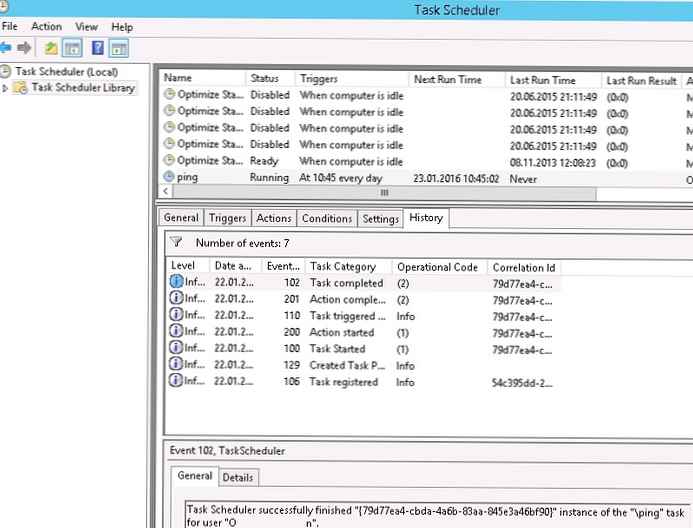

- Nem indíthat el szolgáltatásokat rendszergazdai fiókok alatt (és még inkább a domain rendszergazdájaként), célszerű külön dedikált fiókokat vagy felügyelt szolgáltatási fiókokat használni. .

- A felhasználók letiltása a helyi rendszergazdai jogok alapján

A politikusoknak természetesen biztosítaniuk kell a felhasználók és a rendszergazdák számára a jelszó megfelelő hosszúságát és összetettségét, valamint a blokkolási feltételeket. A szakpolitikákról beszélek Számítógép konfigurációja -> Windows beállítások -> Biztonsági beállítások -> Fiók házirendek (lásd a https://winitpro.ru/index.php/2018/10/26/politika-parolej-uchetnyx-zapisej-v-active-directory/ cikket):

- Jelszó házirend

- Fiók zárolási politika

A finomszintű jelszóházirendek segítségével szigorúbb követelményeket támaszthat a rendszergazdák hosszúságára és a tárolt jelszóelőzményekre vonatkozóan.

A finomszintű jelszóházirendek segítségével szigorúbb követelményeket támaszthat a rendszergazdák hosszúságára és a tárolt jelszóelőzményekre vonatkozóan.

A felhasználói számítógépek beépített fiókja tekintetében. Nem használhatja ugyanazt a helyi rendszergazdai jelszót az összes számítógépen. Célszerű általában letiltani (vagy legalább átnevezni) a helyi rendszergazdai fiókot. A LAPS használatával rendszeresen megváltoztathatja a fiók jelszavát egy egyedi jelszóval a hálózat minden számítógépén.

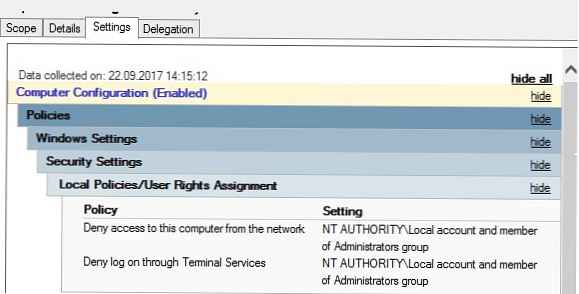

A hálózati hozzáférést a helyi fiókok és a távoli RDP bejelentkezés révén a csoportszabályoknak meg kell tagadniuk. Ezek az irányelvek a szakaszban találhatók. Számítógép konfigurálása -> Windows beállítások -> Biztonsági beállítások -> Helyi házirendek -> Felhasználói jogok kiosztása.

- Megtagadhatja a hálózathoz való hozzáférést ehhez a számítógéphez - Megtagadhatja a hálózathoz való hozzáférést ehhez a számítógéphez

- A bejelentkezés megtagadása a Távoli asztali szolgáltatások segítségével - A távoli asztali szolgáltatások bejelentkezésének megtagadása

- megtagad log tovább mint egy tétel munka - A bejelentkezés megtagadása kötegelt feladatként

- megtagad log tovább mint egy szolgáltatás - A szolgáltatásba való bejelentkezés megtagadása

Az adminisztrációs munkamenet (szoftver telepítés, rendszerbeállítás stb.) Befejezése után jobb, ha újraindítja a felhasználó számítógépét. És az RDS-kiszolgálókon kényszerítse a felfüggesztett munkamenetek felfüggesztését a szakaszban szereplő irányelvekkel Számítógép konfigurálása-> Házirendek-> Felügyeleti sablonok-> Windows-összetevők-> Távoli asztali szolgáltatások-> Távoli asztali munkamenet-állomás-> Munkamenet-határidők.

Az adminisztrációs munkamenet (szoftver telepítés, rendszerbeállítás stb.) Befejezése után jobb, ha újraindítja a felhasználó számítógépét. És az RDS-kiszolgálókon kényszerítse a felfüggesztett munkamenetek felfüggesztését a szakaszban szereplő irányelvekkel Számítógép konfigurálása-> Házirendek-> Felügyeleti sablonok-> Windows-összetevők-> Távoli asztali szolgáltatások-> Távoli asztali munkamenet-állomás-> Munkamenet-határidők.

A Windows Server 2016-os tartományban az új ideiglenes csoporttagsági funkcióval ideiglenesen adminisztrátori jogokat adhat.

Ebben leírtam azokat a prioritási szabályokat, amelyek segítenek növelni a Windows domain adminisztratív fiókjainak védelmét. Ez a cikk természetesen nem állítja, hogy teljes értékű útmutató a rendszergazdai fiókok védelmére és korlátozására, ám ez valószínűleg a biztonságos infrastruktúra kiépítésének kiindulópontjává válhat. A téma további tanulmányozásához azt javaslom, hogy kezdjek a Microsoft dokumentációjának tanulmányozásával: Legjobb gyakorlatok az Active Directory biztonságához.