Folytatjuk a ransomware vírusok osztályának a vállalati környezetben történő leküzdéséről szóló cikksort. Az előző részekben a fájlszerverek védelmének az FSRM segítségével történő konfigurálását és az árnyéklemez-képek használatával vizsgáltuk meg az adatokat a támadás után. Ma egy módszerről fogunk beszélni megakadályozzák a ransomware vírusok futtatható fájljainak elindítását (beleértve a szokásos vírusokat és trójaiákat is) a felhasználók PC-jén.

Az antivírus szoftverek mellett a szoftverkorlátozási politikák újabb akadályt jelenthetnek a rosszindulatú programok futtatásának megakadályozására a felhasználók számítógépein. Windows környezetben lehet a szoftver korlátozási házirendje vagy az AppLocker. Nézzünk egy példát a szoftverkorlátozási házirendek használatára a vírusok elleni védelem érdekében..

Szoftverkorlátozási politikák (SRP) lehetőséget ad a végrehajtható fájlok végrehajtásának engedélyezésére vagy letiltására a helyi vagy tartományi csoport házirendjével. Az SRP segítségével a vírusok és a ransomware elleni védelem módja magában foglalja a fájlok indítását a felhasználói környezetben lévő bizonyos könyvtárakból, amelyek általában fájlokat vagy archívumokat kapnak vírussal. Az esetek túlnyomó többségében az internetről vagy e-mailből érkező vírusfájlok a felhasználói profil% APPDATA% könyvtárában jelennek meg (ez a% Temp% és az ideiglenes internetes fájlok mappákat is tartalmazza). Ugyanazon könyvtárban tárolják a kicsomagolt ideiglenes archívumpéldányokat, amikor a felhasználó keresés nélkül megnyitja a levélben kapott vagy az internetről letöltött archívumot..

Az SRP beállításakor használható két stratégia:

- Hagyja engedélyezni a futtatható fájlok futtatását a számítógépen csak meghatározott mappákból (általában ezek a% Windir% és a Program Files / Program Files x86 könyvtárak) - ez a legmegbízhatóbb módszer, de hosszú ideig tartó hibakeresést és a szükséges szoftver azonosítását igényli, amely nem működik ilyen konfigurációban

- Megakadályozhatja a végrehajtható fájlok indítását a felhasználói könyvtárakból, amelyben elvileg nem lehet végrehajtható fájl. A legtöbb esetben ezekben a könyvtárakban jelennek meg a vírusfájlok, amikor megjelennek a számítógépen. Ezenkívül az a felhasználó, aki nem rendelkezik rendszergazdai jogokkal, egyszerűen csak írási jogosultsággal rendelkezik a saját könyvtárán kívüli rendszerkönyvtárakhoz. Ezért a vírus egyszerűen csak a felhasználói profilban lévő könyvtárak kivételével sehol sem tudja elhelyezni a testét.

Az SRP létrehozását a második opció szerint tekintjük elég megbízhatónak és kevésbé időigényesnek a megvalósításához. Tehát hozzunk létre egy házirendet, amely bizonyos módon blokkolja a fájlok indítását. Helyi számítógépen ezt a konzol segítségével lehet megtenni gpedit.msc, Ha a házirendet a tartományban kell használni, akkor a konzolban szükséges Csoportházirend-kezelés (kezelő konzol.msc) hozzon létre egy új házirendet, és rendelje hozzá az OU-hoz a felhasználói számítógépekkel.

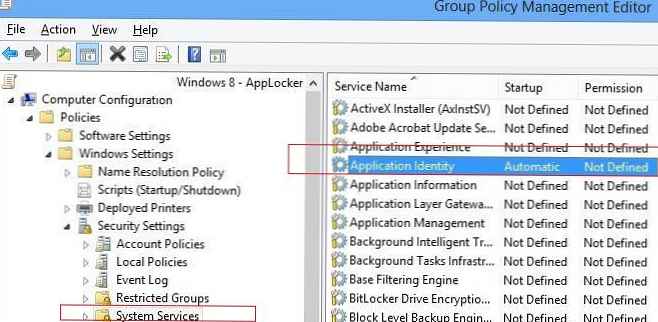

megjegyzés. Erősen javasoljuk, hogy az SRP házirendek végrehajtása előtt teszteljék munkájukat egy tesztszámítógép-csoporton. Ha olyan legitim programokat észlel, amelyek nem indulnak el az SRP miatt, külön engedélyezési szabályokat kell hozzáadnia.A GPO-szerkesztő konzolon ugorjon a következőre Számítógép konfigurálása -> Windows beállítások -> Biztonsági beállítások . Kattintson a jobb gombbal Szoftver korlátozási irányelvek és válassza ki Új szoftverkorlátozási politikák.

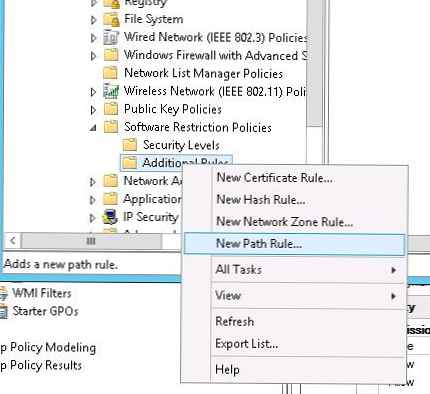

Válasszon egy részt Kiegészítő szabályok, és hozzon létre egy új szabályt Új útvonal-szabály.

Válasszon egy részt Kiegészítő szabályok, és hozzon létre egy új szabályt Új útvonal-szabály.

Hozzunk létre egy szabályt, amely megtiltja a * .exe kiterjesztésű futtatható fájlok indítását a% AppData% könyvtárban. Adja meg a következő szabályparamétereket:

Hozzunk létre egy szabályt, amely megtiltja a * .exe kiterjesztésű futtatható fájlok indítását a% AppData% könyvtárban. Adja meg a következő szabályparamétereket:

- útvonal:% AppData% \ *. Exe

- Biztonsági szint: Tilos

- leírás: Az exe fájlok indításának blokkolása a% AppData% mappából

Hasonlóképpen meg kell hoznia tiltó szabályokat a táblázatban felsorolt utakhoz. mert a környezeti változók és az elérési utak különböznek a Windows 2003 / XP és a Windows Vista / fentiekben, a táblázat a megfelelő operációs rendszer verzióinak értékeit mutatja. Ha továbbra is a Windows 2003 / XP van a domainben, akkor jobb, ha külön házirendet készít, és az operációs rendszer típusa szerint osztja azt az OU-val a számítógépekkel, amelyek WMI GPO-szűrőt használnak..

Hasonlóképpen meg kell hoznia tiltó szabályokat a táblázatban felsorolt utakhoz. mert a környezeti változók és az elérési utak különböznek a Windows 2003 / XP és a Windows Vista / fentiekben, a táblázat a megfelelő operációs rendszer verzióinak értékeit mutatja. Ha továbbra is a Windows 2003 / XP van a domainben, akkor jobb, ha külön házirendet készít, és az operációs rendszer típusa szerint osztja azt az OU-val a számítógépekkel, amelyek WMI GPO-szűrőt használnak..

| leírás | Windows XP és 2003 | Windows Vista / 7/8/10, Windows Server 2008/2012 |

| A fájlok indításának megakadályozása a (z)% LocalAppData% fájlból | % UserProfile% Local Settings * .exe | % LocalAppData% \ *. Exe |

| Fájlok indításának megakadályozása a (z)% AppData% alkönyvtárakban: | % AppData% \ * \ *. Exe | % AppData% \ * \ *. Exe |

| Fájlok elindításának megakadályozása az alkönyvtárakban% LocalAppData% | % UserProfile% \ Local Settings \ * \ *. Exe | % LocalAppData% \ * \ *. Exe |

| Az exe fájlok indításának tilalma a WinRAR segítségével megnyitott archívumokból | % UserProfile% \ Local Settings \ Temp \ Rar * \ *. Exe | % LocalAppData% \ Temp \ Rar * \ *. Exe |

| Megakadályozhatja az exe fájlok indítását a 7zip programmal megnyitott archívumokból | % UserProfile% \ Local Settings \ Temp \ 7z * \ *. Exe | % LocalAppData% \ Temp \ 7z * \ *. Exe |

| Megakadályozhatja az exe fájlok indítását a WinZip programmal megnyitott archívumokból | % UserProfile% \ Local Settings \ Temp \ wz * \ *. Exe | % LocalAppData% \ Temp \ wz * \ *. Exe |

| Megakadályozhatja az exe fájlok indítását a beépített Windows archiválóval megnyitott archívumokból | % UserProfile% \ Local Settings \ Temp \ *. Zip \ *. Exe | % LocalAppData% \ Temp \ *. Zip \ *. Exe |

| Megakadályozhatja az exe fájlok indítását a% temp% könyvtárból | % Temp% \ *. Exe | % Temp% \ *. Exe |

| Az exe fájlok futtatásának megakadályozása az alkönyvtárakban% temp% | % Temp% \ * \ *. Exe | % Temp% \ * \ *. Exe |

| választható. Megakadályozhatja az exe fájlokat a felhasználói profil bármely könyvtárában .Fontos. ezzel a szabálygal óvatosnak kell lennie, mert Egyes szoftverek, például a böngésző plug-inek, a telepítők a végrehajtható fájljaikat egy profilban tárolják. Az ilyen programokhoz el kell készítenie az SRP kivétel szabályát | % UserProfile% \ * \ *. Exe | UserProfile% \ * \ *. Exe |

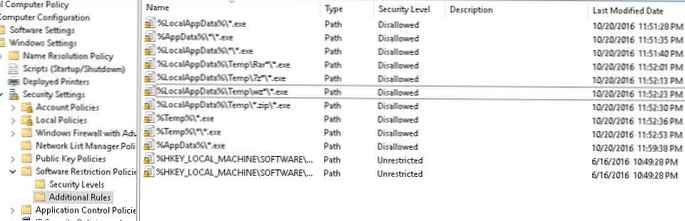

Felveheti saját könyvtárait. Példánkban van valami ilyesmi az SRP-szabályok tiltó listájához.

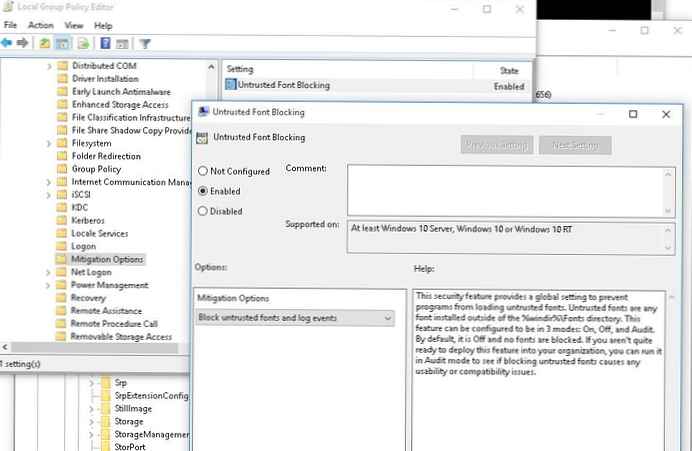

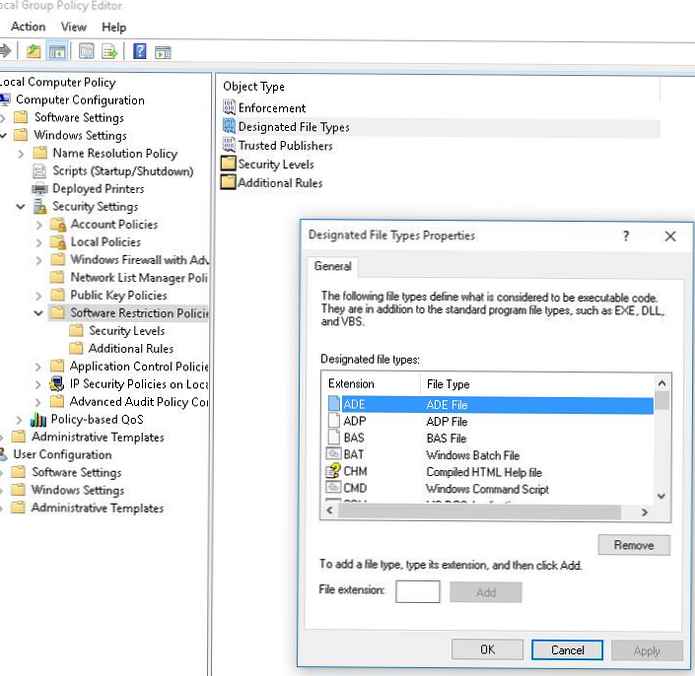

Általános szabályként meg kell tiltania a potenciálisan veszélyes fájlok más kiterjesztéseinek indítását is (* .bat, *. Vbs, * .js, * .wsh stb.), Mivel a rosszindulatú kód nem csak a * .exe fájlokban található meg. Ehhez meg kell változtatnia az SPR-szabályok elérési útjait a * .exe bejegyzések eltávolításával. Így tilos az összes futtatható fájl és szkriptfájl futtatása a megadott könyvtárakban. A "veszélyes" fájlkiterjesztések listáját az SRP házirend-beállítások a szakaszban adják meg kijelölt fájl típusai. Mint láthatja, már tartalmaz egy előre definiált listát a futtatható fájlokról és a szkriptkiterjesztésekről. Adott kiterjesztéseket hozzáadhat vagy eltávolíthat.

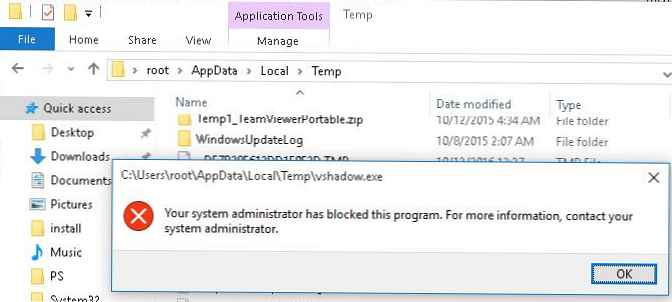

Ellenőrizni kell a szoftver korlátozási házirendeknek az ügyfélszámítógépre gyakorolt hatását. Ehhez frissítse a házirendeket a gpupdate / force paranccsal, és próbálja meg futtatni a végrehajtható * .exe fájlt a megadott könyvtárak bármelyikéből. Hibaüzenetet kell kapnia:

Ellenőrizni kell a szoftver korlátozási házirendeknek az ügyfélszámítógépre gyakorolt hatását. Ehhez frissítse a házirendeket a gpupdate / force paranccsal, és próbálja meg futtatni a végrehajtható * .exe fájlt a megadott könyvtárak bármelyikéből. Hibaüzenetet kell kapnia:

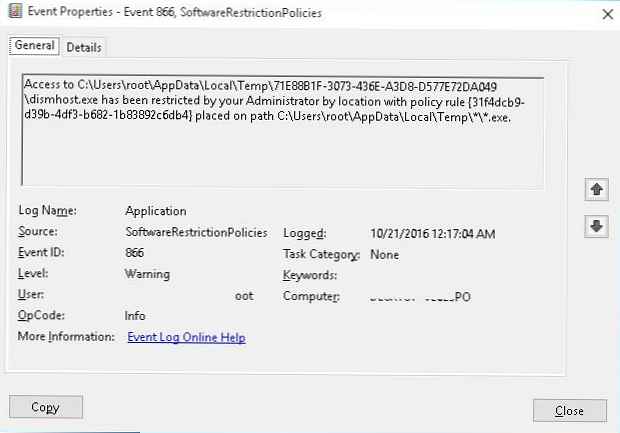

Az SRP házirendek által blokkolt védett könyvtárakból futtatható fájlok futtatásának kísérletét a Windows eseménynaplójának segítségével lehet nyomon követni. A számunkra érdeklő események a szakaszban találhatók kérelem, és van Esemény azonosítója 866, a forrással SoftwareRestrictionPolicies és valami ilyesmit:

A C: \ Users \ root \ AppData \ Local \ Temp \ 71E88B1F-3073-436E-A3D8-D577E72DA049 \ dismhost.exe fájlhoz való hozzáférést az adminisztrátor hely szerint korlátozta 31f4dcb9-d39b-4df3-b682-1b83892c6db4 a C elérési útra helyezve: \ Users \ root \ AppData \ Local \ Temp \ * \ *. exe.

Tehát bemutattunk egy általános példát egy szoftverkorlátozási házirend (SRP vagy Applocker) alkalmazásának módszerére a vírusok, ransomware és trójaiak blokkolására a felhasználók számítógépein. A vizsgált módszerek jelentősen növelik a rendszerek védelmét a felhasználók által elindított rosszindulatú kódokkal szemben..