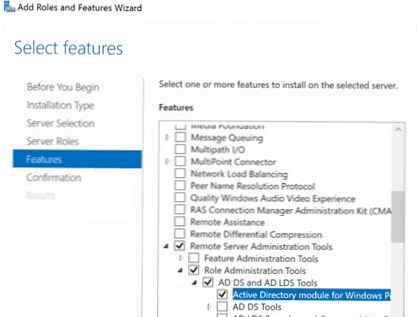

parancsmaggal Get-ADDomainController felhasználható információkhoz az Active Directory tartományvezérlőiről. Ez a parancsmag a PowerShell Active Directory moduljának része, és külön RSAT-összetevő telepítését igényli (a Windows 10 1809 vagy újabb verziójában az RSAT új módon kerül telepítésre).

Tartalom:

- Get-ADDomainController Cmdlet

- A Get-ADDomainController használatával választjuk ki a tartományvezérlőket a feltételeknek megfelelően

- PowerShell szkript az összes tartományvezérlő elérhetőségének ellenőrzésére

Get-ADDomainController Cmdlet

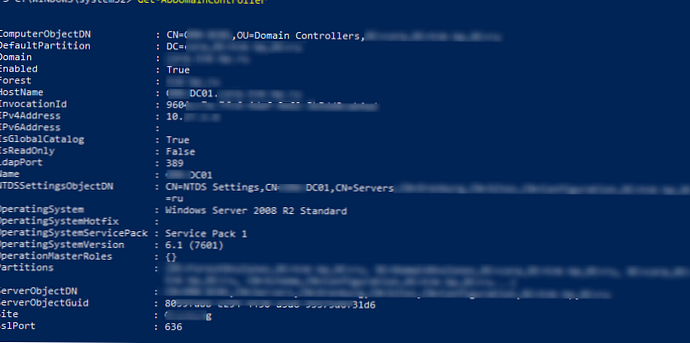

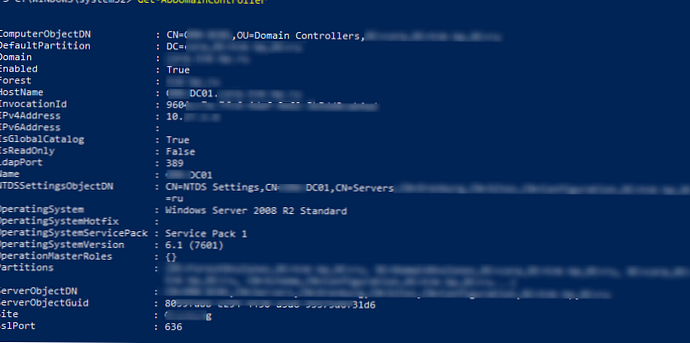

Indításkor Get-ADDomainController paraméterek nélkül a parancsmag információt jelenít meg az aktuális tartományvezérlőről (LogonServer), amelyet a számítógép a hitelesítéshez használ (a DC-t az indításkor az AD helyek topológiájának megfelelően választják ki).

A parancsmag az összes mezőt visszaadta az AD-ben elérhető tartományvezérlővel.

ComputerObjectDN: CN = mskDC01, OU = tartományvezérlők, DC = corp, DC = winitpro, DC = ru DefaultPartition: DC = corp, DC = winitpro, DC = ru Domain: corp.winitpro.ru Engedélyezve: True Forest: winitpro.ru HostName: mskDC01.corp.winitpro.ru InvocationId: 96234a-7fc6-4a32-9e62-3b32343ab4ad IPv4Address: 10.1.10.6 IPv6Address: IsGlobalCatalog: True IsReadOnly: False LdapPet beállítások: 389 CN: Name CN = Szerverek, CN = MskCenter, CN = Webhelyek, CN = Konfiguráció, DC = winitpro, DC = hu Operációs rendszer: Windows Server 2008 R2 Standard OperatingSystemHotfix: OperatingSystemServicePack: 1. szervizcsomag OperatingSystemVersion: 6.1 (7601) OperationMasterRoles: Partíciók: DC = ForestDnsZones, DC = winitpro, DC = ru, DC = DomainDnsZones, DC = corp, DC = winitpro, DC = ru, CN = Séma, CN = Konfiguráció, DC = winitpro, DC = ru ... ServerObjectDN: CN = mskDC01 , CN = Szerverek, CN = MskCenter, CN = Webhelyek, CN = Konfiguráció, DC = winitpro, DC = ru ServerObjectGuid: 8052323-e294-4430-a326-9553234431d6 Telephely: MskCenter SslPo rt: 636

Megtalálhatja azt a tartományvezérlőt is, amelyhez a számítógépének a DCLocator mechanizmuson keresztül tartozik:

Get-ADDomainController -Discover

Az AD Web Services aktív szerepével megtalálhatja a legközelebb álló DC-t:

Get-ADDomainController -ForceDiscover -Discover -Service ADWS

A Service paraméter felhasználható a PDC megtalálására a tartományban:

Get-ADDomainController -Discover -Service PrimaryDC

Ha a tartományvezérlőt nem találja, vagy nem válaszol, akkor a tartományvezérlőt a legközelebbi AD-oldalon találhatja meg (a webhelyek közötti kommunikáció súlya határozza meg):

Get-ADDomainController -Discover -ForceDiscover -NextClosestSite

Az összes tartományvezérlő felsorolása az aktuális tartományban:

Get-ADDomainController -Filter * ft

Az AD-tartományvezérlők számát a következő paranccsal kiszámíthatja:

Get-ADDomainController -Filter * Measure-Object

Megmutatunk egy kényelmesebb táblázatot, amelyben az összes tartományvezérlő fel van tüntetve a nevükkel, IP-címmel, operációs rendszer verziójával és az AD webhely nevével:

Get-ADDomainController -Filter * Válassza a Név, ipv4Address, OperatingSystem, site | lehetőséget Sort-Object név

Ha DC-információt kell szereznie egy másik domainről, akkor a paraméter segítségével meg kell adnia a harmadik fél domainjén elérhető DC-k nevét. -szerver (lehetséges a domainek közötti bizalommal).

Get-ADDomainController -Filter * -kiszolgáló dc01.contoso.cpm | Válassza a Név, ipv4Cím, IsGlobalCatalog, Webhely lehetőséget

A Get-ADDomainController használatával választjuk ki a tartományvezérlőket a feltételeknek megfelelően

Nézzünk néhány hasznos parancsmagot, amelyek felhasználhatók az AD tartományvezérlőinek bizonyos kritériumok alapján történő felsorolására.

Keressen egy tartományvezérlőt az IP címe alapján:

Get-ADDomainController -Identity "10.1.1.120"

Keresse meg az összes DC04 karakterű DC-t a nevükben:

Get-ADDomainController -Filter név-szerű "* dc04 *" | Válassza a Név, ipv4Address, OperatingSystem, site lehetőséget

Keressen egy rendelkezésre álló DC-t egy adott webhelyen:

Get-ADDomainController -Feltárás -ForceDiscover -Site "Site-Name"

Sorolja fel a DC-t azokon a webhelyeken, amelyek neve Mos * betűvel kezdődik:

Get-ADDomainController -Filter site-szerű "Mos *" | Válassza a Név, ipv4Address, OperatingSystem, site lehetőséget

Az összes olvasható domainvezérlő felsorolása:

Get-ADDomainController -Filter IsReadOnly -eq $ true | Válassza a Név, ipv4Address, OperatingSystem, site lehetőséget

Keresse meg a DC-t a „Webhely neve” webhelyen, amely magában foglalja a globális katalógus szerepét:

Get-ADDomainController-Szűrő site -eq "Webhely neve" -és IsGlobalCatalog -eq $ true | Válassza a Név, ipv4Address, OperatingSystem, site lehetőséget

PowerShell szkript az összes tartományvezérlő elérhetőségének ellenőrzésére

A következő felépítés lehetővé teszi az Active Directory összes tartományvezérlőjének iterálását, és mindegyikre vonatkozóan végrehajthat egy speciális műveletet:

$ AllDCs = Get-ADDomainController-Szűrő *

ForEach ($ DC in $ AllDC-kben)

csinálj valamit

Az alábbiakban példát mutatunk egy egyszerű PowerShell-parancsfájlra, amely a Test-NetConnection parancsmag segítségével ellenőrzi az LDAPS port (TCP 636) elérhetőségét a tartomány minden egyes DC-jén. Ha a DC LDAPS portja nem érhető el, figyelmeztetés jelenik meg.

$ AllDCs = Get-ADDomainController -Filter * | Select-Object Hostname, Ipv4adress, isGlobalCatalog, Site, Forest, OperatingSystem

ForEach ($ DC in $ AllDC-kben)

$ PortResult = Test-NetConnection -ComputerName $ DC.Hostname -Port 636 -InformationLevel Quiet

if ($ PortResult -ne "$ True")

író-host $ DC.Hostname "not available" -BackgroundColor Red -ForegroundColor White

egyéb

write-host $ DC.Hostname "available"

Az eredmény egy egyszerű DC elérhetőség figyelő szkript volt. Még mindig vannak különféle forgatókönyvek az összes DC felsorolására a tartományban. A korábbi cikkekben már bemutattuk, hogyan lehet a Get-ADDomainController segítségével keresni egy adott eseményt az összes tartományvezérlő naplóiban. Például:: felhasználói fiók zárolási események keresése, NTLMv1 hitelesítési események keresése, események keresése, amikor egy felhasználót hozzáadnak egy AD csoporthoz, stb..