Alapértelmezés szerint az Active Directory-ban az LDAP forgalom a tartományvezérlők és az ügyfelek között nincs titkosítva, azaz az adatokat világosan továbbítják a hálózaton keresztül. Lehetséges, hogy ez azt jelenti, hogy a támadó el tudja olvasni ezeket az adatokat csomagszippantó segítségével. Normál Windows környezetben ez általában nem kritikus, de korlátozza az LDAP-t használó harmadik fél alkalmazásfejlesztőinek képességeit.

Például a jelszó megváltoztatásának műveletét biztonságos csatornán kell végrehajtani (például Kerberos vagy SSL / TLS). Ez azt jelenti, hogy például a -php függvény használatával, amely az LDAP-n keresztül működik az AD-vel, nem módosíthatja a felhasználói jelszót a tartományban.

Az LDAP-adatokat az ügyfél és a tartományvezérlő között megvédheti az LDAP SSL-verziójával - LDAPS, amely a 636-os porton működik (az LDAP a 389-es porton él). Ehhez telepítenie kell egy speciális SSL tanúsítványt a tartományvezérlőre. A tanúsítvány lehet harmadik fél által kiadott, harmadik fél (például Verisign) által kiadott, saját aláírással ellátott, vagy egy vállalati tanúsító hatóság által kiállított tanúsítvány..

Ebben a cikkben bemutatjuk, hogyan kell használni a tanúsítványok telepítését LDAPS (LDAP biztonságos socket réteggel) a Windows Server 2012 R2 rendszert futtató tartományvezérlőn. A szükséges tanúsítvánnyal az LDAP szolgáltatás a tartományvezérlőn SSL kapcsolatokat hozhat létre az LDAP forgalom és a globális katalóguskiszolgáló (GC) forgalom továbbítására.

Vegye figyelembe, hogy az LDAPS-t elsősorban harmadik féltől származó alkalmazások (nem Microsoft ügyfelekként érhetők el) a hálózaton továbbított adatok védelme érdekében (annak biztosítása érdekében, hogy a felhasználónevek, jelszavak és más személyes adatok nem képesek elfogni).

Tegyük fel, hogy már van vállalati identitás-kiszolgáló telepítve az infrastruktúrában. tanúsítvány Hatóság (CA). Lehet, hogy egy teljes PKI-infrastruktúra vagy egy önálló kiszolgáló, amely a Tanúsító Hatóság szerepével rendelkezik.

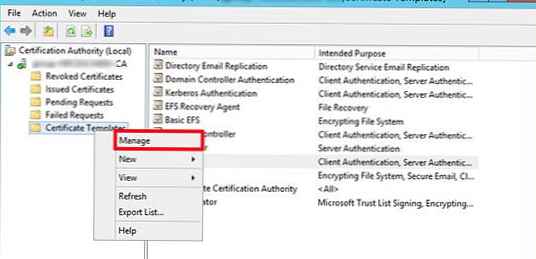

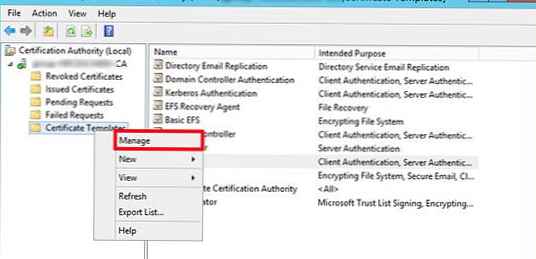

Északon a Tanúsító Hatóság szerepével futtassa a konzolt tanúsítvány hatóság vezetés konzol, válassza ki a tanúsítványsablon részt (bizonyítvány sablonok ) és a helyi menüben válassza a lehetőséget kezel.

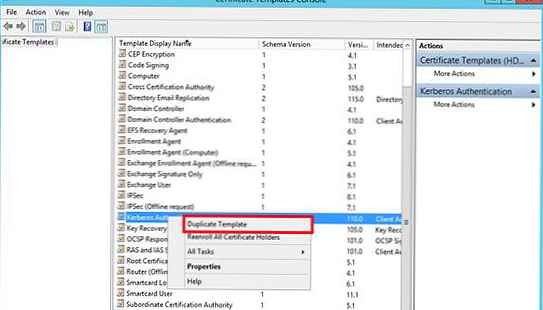

Keressen egy sablont Kerberos hitelesítés bizonyítvány és hozzon létre egy példányt a kiválasztásával Másolat sablon.

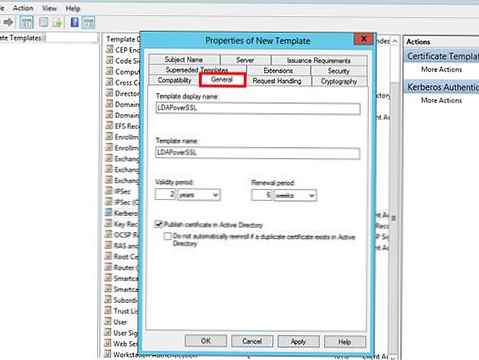

lap általános nevezze át a tanúsítványsablont LDAPoverSSL, jelölje meg érvényességi idejét és tegye közzé az AD-ben (Tanúsítvány közzététele az Active Directory-ban).

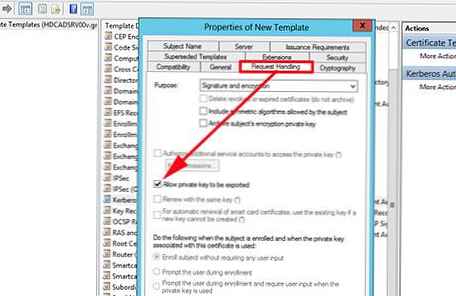

lap Kezelés kérése jelölje be a négyzetet Engedélyezze a privát kulcs exportálását és mentse el a sablont.

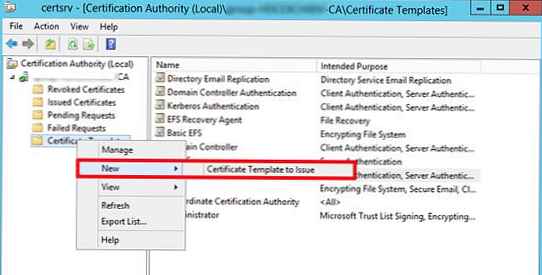

A létrehozott sablon alapján új típusú tanúsítványt teszünk közzé. Ehhez a Tanúsítványsablonok szakasz helyi menüjében válassza a lehetőséget Új -> kiadandó tanúsítványsablon.

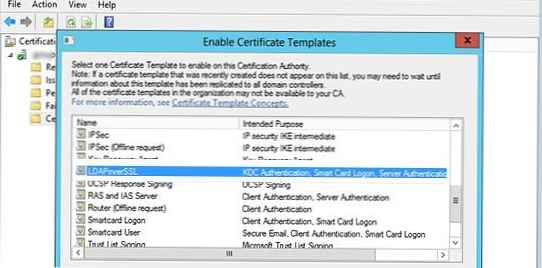

Az elérhető sablonok listájából válassza az LDAPoverSSL elemet, majd kattintson az OK gombra..

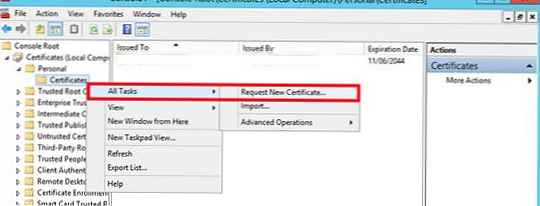

Nyissa meg a tanúsítványkezelő beépülő modult és a tanúsítványtárolót azon tartományvezérlőn, amelyben LDAPS-t kíván használni személyi kérjen új tanúsítványt (Összes feladat -> Új tanúsítvány kérése).

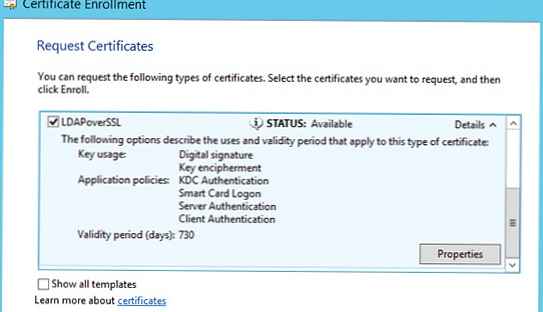

Az elérhető tanúsítványok listájában válassza ki az LDAPoverSSL tanúsítványt, majd kattintson a gombra Beiktathat (tanúsítvány kiadása).

A következő követelmény az, hogy a tartományvezérlő és az LDAPS-en keresztül kommunikálni kívánó ügyfelek megbízják azt a hitelesítésszolgáltatót (CA), amely kiállította a tanúsítványt a tartományvezérlőhöz.

Ha ez még nem történt meg, exportálja a tanúsító hatóság gyökér tanúsítványát egy fájlba a következő parancs futtatásával a kiszolgálón, a Tanúsító hatóság szerepével:certutil -ca.cert ca_name.cer

Ezután adja hozzá az exportált tanúsítványt a tanúsítványtárolóba Megbízható gyökértanúsító hatóságs a tanúsítvány tárolja az ügyfélen és a tartományvezérlőn. Ezt manuálisan meg lehet tenni a tanúsítványkezelő beépülő modulon, a GPO-n keresztül vagy a parancssorból (itt olvashat bővebben).

certmgr.exe -add C: \ ca_name.cer -s -r localMachine ROOT

Indítsa újra az Active Directory-t a tartományvezérlőn, vagy teljesen indítsa újra a DC-t.

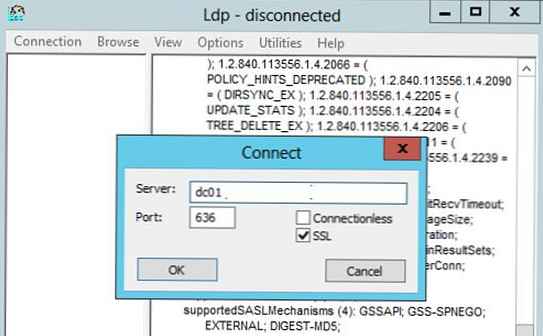

Még ki kell próbálni az LDAPS-n végzett munkát. Ehhez futtassa a segédprogramot az ügyfélen LDP.exe és válassza ki a menüben bekötési> szükséges csatlakozó>Feltüntetni teljes (FQDN) tartományvezérlő nevét, válassza kikötő 636 és jelölje be SSL -> rendben. Ha minden helyesen történik, akkor létre kell hozni a kapcsolatot.