A Hyper-V Windows Server 2016-ban bevezetett verziójának egyik újítása a virtuális gépeken belüli lemezek titkosításának támogatása a BitLocker használatával. Így a virtuális lemezeken tárolt adatokat meg lehet védeni a Hyper-V host rendszergazdájától, aki nem tud hozzáférni a vhdx lemezen lévő információkhoz, ha azt egy másik virtuális géphez csatlakoztatja. Ez a szolgáltatás különösen akkor releváns, ha a virtuális gépeket privát vagy nyilvános IaaS felhőben tárolja..

A lemez titkosítása a virtuális gépekben a BitLocker használatával önmagában és az árnyékolt virtuális gép technológia keretében is használható (erről a következő cikkben fogunk beszélni). Lemez-titkosítás lehetséges mind a Hyper-V virtuális gépek első, mind a második generációja számára. Azonban különböző módon valósul meg, az első esetben a Key Storage Drive-ot használják, a másodikban a Trusted Platform Module (vTPM) virtuális modult..

Tartalom:

- VTPM aktiválás a BitLocker támogatásához a második generációs virtuális gépeken

- A BitLocker használata első generációs Hyper-V virtuális gépen

VTPM aktiválás a BitLocker támogatásához a második generációs virtuális gépeken

A Hyper-V Gen-2 virtuális gépekben a lemezek BitLocker használatával történő titkosításához virtuális eszközt kell használnia - egy kriptoprocesszor TPM 2.0 (Megbízható platformmodul), amelyet a virtuális gép felhasználhat a lemez titkosításához.

A vendég operációs rendszer lehet Windows Server 2012 R2, Windows Server 2016 vagy különféle Linux disztribúciók (dm-crypt támogatással).

A TPM minden virtuális géphez külön tartozik. Annak ellenőrzéséhez, hogy a vTPM támogatás engedélyezve van-e a virtuális gépek számára, futtassa a PowerShell parancsot:

Get-VMS-biztonság VM01

A vTPM engedélyezéséhez futtassa a következő parancsot:

Enable-VMTPM -vm VM01

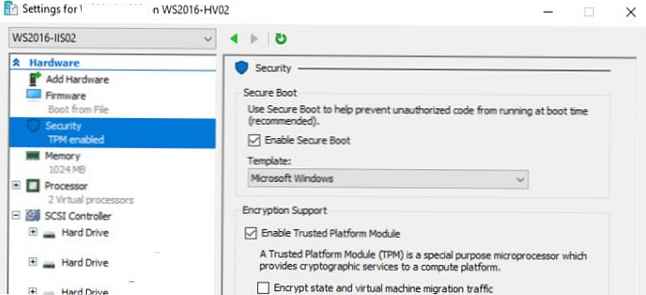

Disable-VMTPM -VM VM01Engedélyezheti / letilthatja a vTPM használatát a Hyper-V Manager konzol segítségével a virtuális gép beállításaiban a Biztonság (Megbízható platformmodul engedélyezése) szakaszban..

Mint láthatja, itt engedélyezheti a TPM használatát a virtuális gép állapotának és az áttelepítési / replikációs forgalom titkosításához. A PoSh használatával ez a szolgáltatás az alábbiak szerint működik:

Mint láthatja, itt engedélyezheti a TPM használatát a virtuális gép állapotának és az áttelepítési / replikációs forgalom titkosításához. A PoSh használatával ez a szolgáltatás az alábbiak szerint működik:

Set-VMSecurity -vm VM01 -EncryptStateAndVmMigrationTraffic $ true

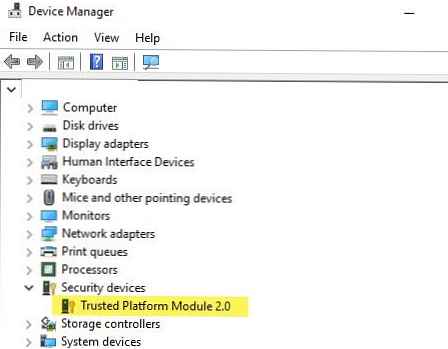

Ezt követően a vendég operációs rendszerben a szakaszban Biztonsági eszközök Az eszközkezelő megjelenik egy nevű eszköz Megbízható platformmodul 2.0. Ez a TPM eszköz virtuális, nem kapcsolódik a Hyper-V gazdagéphez, és továbbra is működik, amikor a virtuális gép egy másik gazdagépre migrál.

Ezután telepítheti a BitLocker összetevőt.

Telepítés - WindowsFeature -Név BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Ezután a BitLocker segítségével titkosíthatja az adatlemezt és a rendszerlemezt..

A BitLocker használata első generációs Hyper-V virtuális gépen

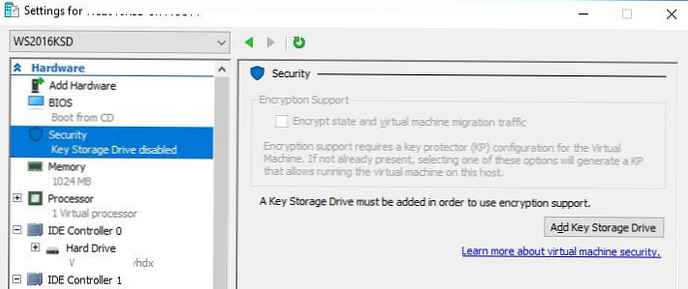

A Gen1 virtuális gépekhez, amelyeket különféle okokból nem lehet áttelepíteni a Gen2-re (például olyan vendég operációs rendszerekre, amelyek nem támogatják az UEFI-t), a Microsoft kifejlesztett egy funkciót Kulcstároló meghajtó (KSD). A KSD alapvetően egy USB flash meghajtó virtuális analógja, amely a BitLocker titkosítási kulcsokat tárolja. A KSD engedélyezéséhez kapcsolja ki a virtuális gépet, mivel hozzá kell adnia egy IDE-eszközt, és a virtuális gép beállításainak Biztonsági szakaszában kattintson a Adja hozzá a Key Storage Drive-ot.

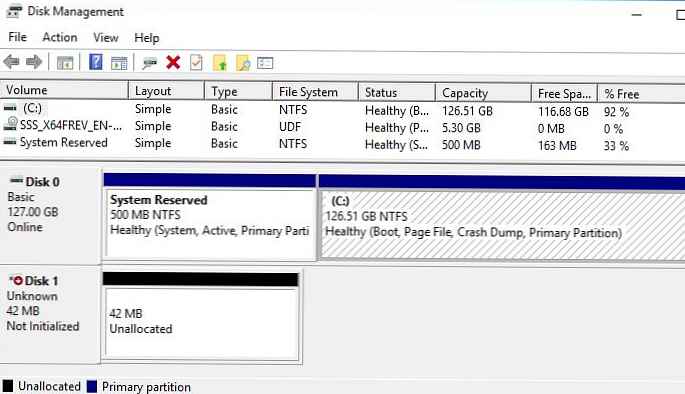

Kapcsolja be a virtuális gépet, nyissa meg a Lemezkezelő konzolt, és ellenőrizze, hogy megjelenik-e egy új, 42 MB-os lemez.

Kapcsolja be a virtuális gépet, nyissa meg a Lemezkezelő konzolt, és ellenőrizze, hogy megjelenik-e egy új, 42 MB-os lemez.

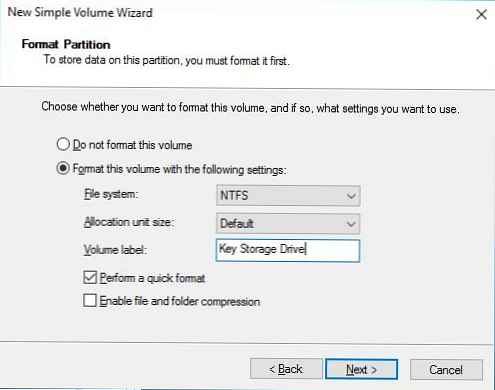

Inicializálja és formázza ezt a meghajtót az NTFS-ben a Lemezkezelő konzol vagy a Diskpart használatával.

Inicializálja és formázza ezt a meghajtót az NTFS-ben a Lemezkezelő konzol vagy a Diskpart használatával.

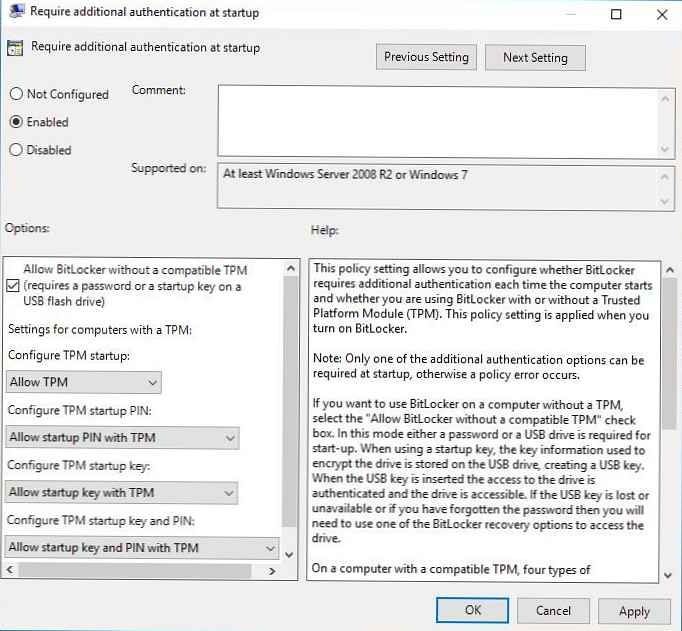

mert Alapértelmezés szerint a BitLocker TPM-chipet igényel, a Csoportházirend használatával engedélyeznie kell a BitLocker-titkosítást TPM-chip nélkül. Ehhez nyissa meg a helyi csoportházirend-szerkesztőt (gpedit.msc), és lépjen a szakaszra számítógép Configuration>közigazgatási Templates->A windows Alkatrészek -> BitLocker hajtás Encryption. Házirend engedélyezése További hitelesítés szükséges az indításkor a következő beállításokkal:

mert Alapértelmezés szerint a BitLocker TPM-chipet igényel, a Csoportházirend használatával engedélyeznie kell a BitLocker-titkosítást TPM-chip nélkül. Ehhez nyissa meg a helyi csoportházirend-szerkesztőt (gpedit.msc), és lépjen a szakaszra számítógép Configuration>közigazgatási Templates->A windows Alkatrészek -> BitLocker hajtás Encryption. Házirend engedélyezése További hitelesítés szükséges az indításkor a következő beállításokkal:

- Engedélyezze a BitLocker használatát kompatibilis TPM nélkül (jelszó vagy indítási kulcs szükséges USB-memóriameghajtón) = Engedélyezés

- Konfigurálja a TPM indítását: Engedélyezze a TPM-et

- Konfigurálja a TPM indítási PIN-kódját: Engedélyezze az indítási PIN-kódot a TPM használatával

- Konfigurálja a TPM indítási kulcsát: Engedélyezze az indítási kulcsot a TPM használatával

- Konfigurálja a TPM indítási kulcsát és a PIN-kódot: Engedélyezze az indítási kulcsot és a PIN-kódot a TPM használatával

A BitLocker összetevő telepítése a vendég operációs rendszerben marad:

A BitLocker összetevő telepítése a vendég operációs rendszerben marad:

Telepítés - WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

A C meghajtót titkosítjuk: (K meghajtó: ebben az esetben a Key Storage meghajtó címe):

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath K:

vagy úgy

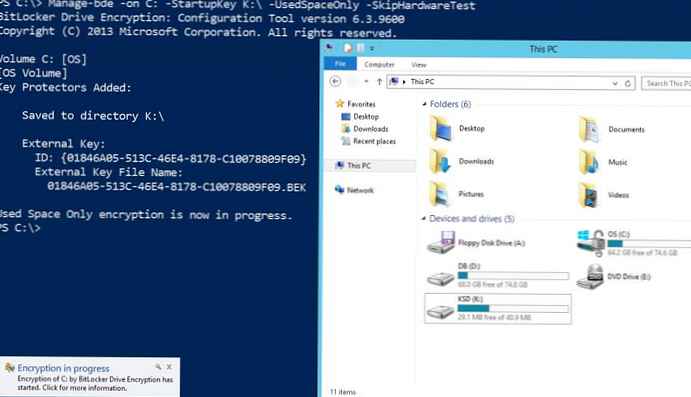

Kezelés-bde -on C: -StartupKey: \ -UsedSpaceOnly -SkipHardwareTest

Más szakaszok titkosíthatók:

Enable-BitLocker E: -StartupKeyProtector -StartupKeyPath K: -UsedSpaceOnly

A lemez titkosítási folyamatának aktuális állapota a következő paranccsal szerezhető be:

Get-BitLockerVolume