Ebben a cikkben leírjuk, hogyan nyomkövetési események követése felhasználói fiókok az Active Directory tartományvezérlőin, meghatározzák melyikből számítógép és innen melyik konkrét program Állandó blokkolást hajtanak végre. Fontolja meg a Windows biztonsági napló és a PowerShell parancsfájlok használatát a blokkolás forrásának megtalálásához.

A legtöbb szervezet fiókbiztonsági politikája megköveteli, hogy az Active Directory tartomány felhasználói fiókját zárolják, ha a felhasználó n-szer helytelenül állítja be a jelszót. A fiókot általában a tartományvezérlő blokkolja, miután több percig próbált hibás jelszót bevinni (5-30), amelynek során a felhasználó nem engedheti be a rendszerbe belépést. A biztonsági házirendek által meghatározott idő meghatározása révén a domain fiók automatikusan feloldódik. A fiókok ideiglenes lezárása csökkenti az AD felhasználói fiókok jelszó kitalálásának kockázatát (egyszerű brutális erővel).

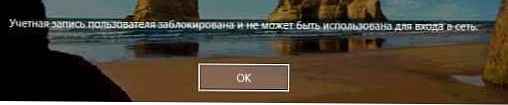

Ha a domain felhasználói fiókját letiltják, figyelmeztetés jelenik meg, amikor megpróbál bejelentkezni a Windowsba:

A felhasználói fiók zárolva van, így nem lehet bejelentkezni. A hivatkozott fiók jelenleg zárolt, és lehet, hogy nincs bejelentkezve ... .

Tartalom:

- Domain fiók lezárási politikája

- Keresse meg azt a számítógépet, amelyből a fiók le volt zárolva

- Felfedjük a programot, a fiók AD-ben történő blokkolásának okát

Domain fiók lezárási politikája

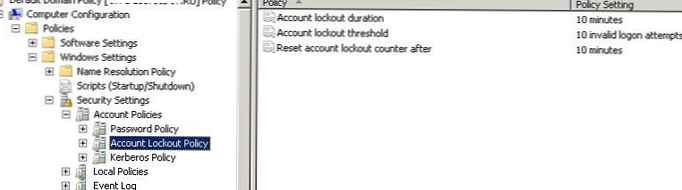

A fiók- és jelszó-blokkoló házirendeket rendszerint azonnal beállítja a teljes domainre Alapértelmezett domain házirend. A minket érdeklő politikák a szakaszban találhatók Számítógép konfigurációja -> Windows beállítások -> Biztonsági beállítások -> Fiók házirend -> Fiók zárolási házirend (Configuration A windows -> Biztonsági beállítások -> Fiók házirendek -> Fiók zárolási házirendek). Ezek a politikák:

- Fiók zárolási küszöb (Zárási küszöb) - hány sikertelen jelszópróbálkozás után a fiókot le kell zárni

- számla lockout tartam (A számla zárolásának időtartama) - mennyi ideig lesz zárolva a számla (ez idő elteltével a zár automatikusan felszabadul)

- visszaállítása számla lockout pult után (Az idő, amíg a zárolás számlálója nullázódik) - mely idő elteltével a sikertelen engedélyezési kísérletek számlálója visszaáll

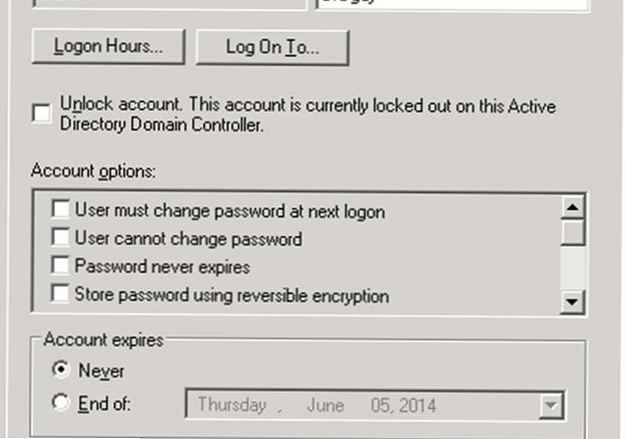

tanács. Manuálisan kinyithatja fiókját anélkül, hogy meg kellene várnia az automatikus feloldást az ADUC konzol segítségével. Ehhez a felhasználói fiók tulajdonságai között, a Fiók lapon helyezze be a jelölőnégyzetet Fiók feloldása Ez a fiók jelenleg le van zárva ezen az Active Directory tartományvezérlőn.

A blokkolás idejéről, a jelszó beállításáról, a jelszó beállításának megkísérlésének számáról stb. Nagyon hasznos információk szerezhetők az ADSIEdit konzol fióktulajdonságaiban vagy a felhasználói tulajdonságok kiegészítő fiókkal kapcsolatos további lapján (könnyebb)..

Gyakran előfordulnak olyan helyzetek, amikor a felhasználó elfelejtette jelszavát, és maga okozta fiókjának letiltását. De bizonyos esetekben a fiókok zárolása váratlanul, nyilvánvaló ok nélkül történik. Ie használja az "esküt", hogy nem tett semmi különlegeset, soha nem tévedett be egy jelszót, de valamilyen okból blokkolta a fiókját. A rendszergazda a felhasználó kérésére manuálisan engedheti el a zárolást, de egy idő után a helyzet megismétlődik.

A felhasználói probléma megoldásához az adminisztrátornak ki kell választania, hogy melyik számítógépet és melyik programot blokkolta az Active Directory felhasználói fiókja.

Keresse meg azt a számítógépet, amelyből a fiók le volt zárolva

Mindenekelőtt az adminisztrátornak ki kell derítenie, hogy melyik számítógép / szerver próbál helytelen jelszavakat megadni, és a fiókot tovább blokkolja.

Abban az esetben, ha a felhasználóhoz legközelebb eső tartományvezérlő megállapítja, hogy a felhasználó rossz jelszóval próbál bejelentkezni, átirányítja a hitelesítési kérelmet a DC-be az FSMO szereppel PDC emulátor (felelős a számlazárak feldolgozásáért). Ha a hitelesítést még nem hajtották végre a PDC-n, akkor az első DC-re válaszol, hogy a hitelesítés nem lehetséges.

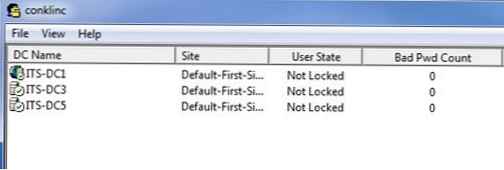

Ugyanakkor az eseményeket mindkét tartományvezérlő naplójában rögzítik 4740 annak a számítógépnek a DNS-nevével (IP-címével), amelyből az eredeti felhasználói engedélykérelem érkezett. Logikus, hogy először is ellenőrizni kell a biztonsági naplókat a PDC vezérlőn. A PDC megtalálható egy olyan tartományban:

(Get-AdDomain) .PDCEmulator

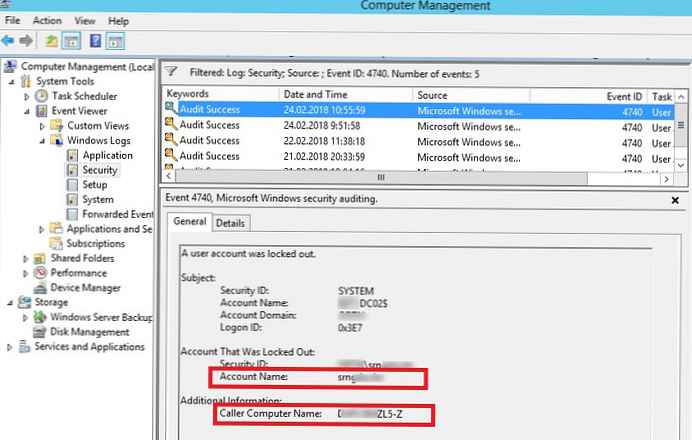

A domain fiók zárolási eseménye megtalálható a naplóban biztonság a tartományvezérlőn. A biztonsági napló szűrése eseményazonosító alapján 4740. Megjelenik a tartományvezérlőn a legutóbbi számlazárási események listája. A tetejétől kezdve menjen végig az összes eseményen, és keresse meg azt az eseményt, amely jelzi, hogy a kívánt felhasználó fiókja (a fiók neve szerepel a sorban számla név) zárolva (a felhasználói fiókot kizárták).

megjegyzés. Termelő környezetben, nagy AD-infrastruktúrában számos eseményt fokozatosan felülírnak a biztonsági naplóba. Ezért tanácsos növelni a maximális naplóméretet a DC-n, és a lehető legkorábban kezdje megkeresni a blokkolás forrását..

Nyissa meg ezt az eseményt. A mezőben meg kell adni annak a számítógépnek (vagy szervernek) a nevét, amelyből a zárolást elvégezték hívó számítógép név. Ebben az esetben a számítógép neve TS01.

A következő PowerShell-parancsfájl segítségével megtalálhatja az adott felhasználó zárolásának forrását a PDC-n. Ez a szkript visszaadja a zárolás dátumát és a számítógépet, ahonnan történt:

$ Felhasználónév = 'felhasználónév1'

$ Pdce = (Get-AdDomain) .PDCEmulator

$ GweParams = @

'Számítógépnév' = $ Pdce

'LogName' = 'Biztonság'

'FilterXPath' = "* [Rendszer [EventID = 4740] és EventData [Data [@ Name = 'TargetUserName'] = '$ Felhasználói név']]"

$ Események = Get-WinEvent @GweParams

$ Események | foreach $ _. Tulajdonságok [1] .value + "+ $ _. TimeCreated

Hasonlóképpen lekérdezheti az összes tartományvezérlőt az Active Directory-ból a PowerShellből:

$ Felhasználónév = 'felhasználónév1'

Get-ADDomainController -fi * | Select -exp hostname | %

$ GweParams = @

'Számítógépnév' = $ _

'LogName' = 'Biztonság'

'FilterXPath' = "* [Rendszer [EventID = 4740] és EventData [Data [@ Name = 'TargetUserName'] = '$ Felhasználói név']]"

$ Események = Get-WinEvent @GweParams

$ Események | foreach $ _. Computer + "" + $ _. Properties [1] .value + "+ $ _. TimeCreated

Felfedjük a programot, a fiók AD-ben történő blokkolásának okát

Tehát meghatároztuk, hogy melyik számítógépről vagy eszközről blokkolta a fiókot. Most szeretném megérteni, melyik program vagy folyamat hajtja végre a sikertelen bejelentkezési kísérleteket és a blokkolás forrása.

Gyakran a felhasználók a domain fiókja jelszavának tervezett megváltoztatása után panaszkodnak fiókjuk domainben történő blokkolásával kapcsolatban. Ez arra utal, hogy a régi (helytelen) jelszót egy bizonyos programban, szkriptben vagy szolgáltatásban tárolják, amely időről időre megpróbál bejelentkezni a tartományba elavult jelszóval. Vegye figyelembe azokat a leggyakoribb helyeket, ahol a felhasználó használhatja régi jelszavát:

- Hálózati meghajtó csatlakoztatása nettó használaton keresztül (Map Drive)

- A Windows ütemezői munkákban

- A Windows-szolgáltatásokon, amelyek konfigurálva vannak futtatva egy domain fiók alatt

- Mentett jelszavak a jelszókezelőben a vezérlőpulton (Hitelesítő adatok kezelője)

- böngészők

- Mobil eszközök (például a vállalati levelek eléréséhez)

- Programok autologinnal

- Hiányos felhasználói munkamenetek más számítógépeken vagy terminálkiszolgálókon

- És mások.

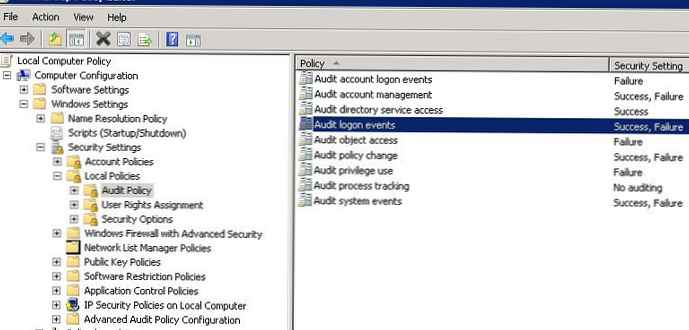

A megtalált gépeken található zárak részletesebb ellenőrzéséhez engedélyeznie kell számos helyi Windows-ellenőrzési házirendet. Ehhez nyissa meg a Csoportházirend-szerkesztőt azon helyi számítógépen, amelyen nyomon szeretné követni a zár forrását gpedit.msc és a szakaszban Számítsa ki a konfigurációkat -> Windows beállítások -> Biztonsági beállítások -> Helyi házirendek -> Ellenőrzési házirend házirendek engedélyezése:

- Az ellenőrzési folyamat nyomon követése: Siker, kudarc

- A bejelentkezési események ellenőrzése: Siker, kudarc

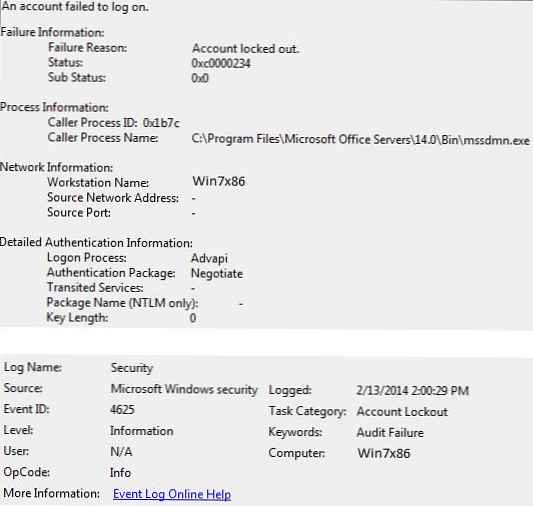

Várja meg a következő fiók zárolást, és keresse meg a biztonsági naplóban az eseményeket a Esemény azonosítója 4625. A mi esetünkben ez az esemény így néz ki:

Az esemény leírásából kitűnik, hogy a számlazárás forrása egy folyamat mssdmn.exe (a Sharepoint egyik alkotóeleme). Fenn kell hagyni a felhasználót, hogy frissítenie kell a jelszavát a Sharepoint webportálon.

Az elemzés, a tettes azonosítása és büntetése után ne felejtsük el letiltani az aktivált csoportellenőrzési irányelveket.

Abban az esetben, ha a fiók végleges blokkolásának elkerülése érdekében még mindig nem találta meg a fiók blokkolásának okát egy adott számítógépen, érdemes megnevezni a felhasználói fiók nevét az Active Directory-ban. Ez általában a leghatékonyabb védelem az adott felhasználó hirtelen reteszelése ellen..