Előbb vagy utóbb bármely Active Directory-rendszergazdának szembe kell néznie az Active Directory módosításainak ellenőrzésének szükségességével, és ez a kérdés válhat akutossá, minél nagyobb és összetettebb az Active Directory struktúrája, és minél szélesebb lesz azoknak a listája, akiknek kezelési jogokat ruháztak át egy adott webhelyen vagy AD-tárolóban. A rendszergazda (vagy információbiztonsági szakember) érdeklődhet az alábbi kérdésekben:

- ki hozta létre / törölte a felhasználót vagy az AD csoportot

- ki engedélyezte / blokkolta a felhasználót

- amelyről a domain felhasználói jelszavát megváltoztatták / visszaállították

- ki hozta létre / szerkesztette a csoportszabályokat stb..

A Windows operációs rendszerek családjában beépített eszközök vannak a különféle objektumokban bekövetkező változások ellenőrzésére, amelyek - akárcsak sok más Windows beállításhoz hasonlóan - képesek csoportos házirendekkel ellenőrizni..

megjegyzés. A Windows ellenőrzés témáját már a cikkben érintette: "A fájlok és mappák hozzáférésének ellenőrzése a Windows 2008 rendszerben"Nézzük meg egy speciális példát a felhasználói beállítások és az Active Directory csoportokban való tagság megváltoztatásának ellenőrzésére szolgáló módszertanra (ennek a módszernek a segítségével engedélyezheti az események más kategóriáit).

Tartalom:

- Windows speciális ellenőrzési irányelvek

- Az Active Directory-fiókok és csoportok könyvvizsgálatának beállítása

- Az integrált Windows ellenőrző rendszer fő hátrányai

Windows speciális ellenőrzési irányelvek

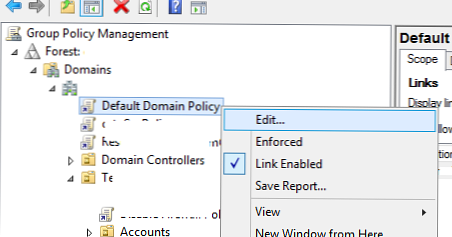

Hozzon létre egy új csoportházirend-objektumot (csoportházirend), amelynek neve Az AD módosításainak ellenőrzése. Lépjen a szerkesztési szakaszba, és bontsa ki az ágot Számítógép konfigurációja> Irányelvek> Windows beállítások> Biztonsági beállítások> Speciális ellenőrzési konfiguráció. Ez a csoportházirend-ág fejlett ellenőrzési irányelveket tartalmaz, amelyeket a Windows operációs rendszer Windows családjában aktiválhatunk különböző események nyomon követése érdekében. A Windows 7 és a Windows Server 2008 R2 esetén az események száma, amelyekre ellenőrizni lehet, 53-ra növekszik. Ez az 53 ellenőrzési házirend (az úgynevezett granulált ellenőrzési házirendek) az ágazatban található. Biztonsági beállítások \ Speciális ellenőrzési házirend-konfiguráció tíz kategóriába csoportosítva:

- Fiókba való bejelentkezés - hitelesítő adatok ellenőrzése, Kerberos hitelesítési szolgáltatás, Kerberos jegyműveletek és egyéb bejelentkezési események

- Fiókkezelés - a felhasználói és a számítógépes fiókok változásainak nyomon követése, valamint az AD-csoportokkal és azok tagságával kapcsolatos információk

- Részletes követés - az egyes alkalmazások tevékenységének ellenőrzése (RPC, DPAPI)

- DS Access - Az Active Directory tartományi szolgáltatások (AD DS) objektumok változásainak speciális ellenőrzése

- Bejelentkezés / kijelentkezés - a számítógépekre és a tartománykiszolgálókra történő bejelentkezés interaktív és hálózati kísérleteinek, valamint a fiókok lezárásának ellenőrzése

- Objektum-hozzáférés - különféle objektumokhoz való hozzáférés ellenőrzése (kernel, fájlrendszer és megosztott mappák, nyilvántartás, tanúsítási szolgáltatások stb.)

- A politika változása - ellenőrizze a változásokat a csoportszabályokban

- Privilégiumok használata - az adatkategóriákhoz való hozzáférési jogok ellenőrzése

- rendszer - a biztonság szempontjából potenciálisan kritikus számítógépek beállításainak megváltoztatása

- Globális objektum-hozzáférés-ellenőrzés - engedje meg a rendszergazdának, hogy saját ACL-eket hozzon létre, amelyek nyomon követik a regisztrációs és fájlrendszer változásait az összes érdeklődésre számot tartó objektumon

Természetesen annak elkerülése érdekében, hogy a rendszert ne terheljék felesleges munkával és a naplók felesleges információkkal, csak az ellenőrzött paraméterek minimális szükséges halmazát használja..

Az Active Directory-fiókok és csoportok könyvvizsgálatának beállítása

Ebben az esetben érdekli a kategória Fiókkezelés, lehetővé teszi a biztonsági ellenőrzési csoport menedzsment csoportokban bekövetkező változások ellenőrzésének lehetővé tételét és a felhasználói fiókok ellenőrzését (házirend A felhasználói fiókkezelés ellenőrzése). Aktiváljuk az ellenőrzési politika adatait azáltal, hogy csak a sikeres változásokat követjük (siker).

Ezt a házirendet továbbra is össze kell kapcsolnia a tartományvezérlők (alapértelmezés szerint OU tartományvezérlők) számláit tartalmazó tárolóval, és alkalmaznia kell ezt a házirendet (90 perc várakozás után vagy a gpupdate / force parancs futtatásával).

A házirend alkalmazása után a felhasználói fiókok és a csoporttagság változásaival kapcsolatos információkat rögzítik a biztonsági napló tartományvezérlőin. Az alábbi képernyőkép az eseményt mutatja, rögzítve azt a pillanatot, amikor a felhasználót törölték az Active Directory csoportokból (abban az esetben láthatja, hogy ki, mikor és kivel távolította el a csoportot).

Alapértelmezés szerint a napló az összes naplózott biztonsági eseményt megjeleníti. A kívánt esemény keresésének egyszerűsítése érdekében a naplót egy adott eseményazonosítóval szűrheti. Abban az esetben, ha csak eseményekkel foglalkozunk, például ha egy felhasználói jelszót visszaállítunk egy domainbe, akkor engedélyeznünk kell a szűrést a 4724 azonosítóval.

Az alábbiakban felsorolunk néhány eseményazonosítót, amelyekre szükség lehet az események keresésére és szűrésére a Biztonsági gyakorlat naplójában:

ID események a csoportváltások összefüggésében AD:

4727: Biztonsági kompatibilis globális csoport jött létre.

4728: Egy tag felkerült a biztonságot lehetővé tevő globális csoportba.

4729: Egy tagot eltávolítottak egy biztonsági kompatibilis globális csoportból.

4730: A biztonságot lehetővé tevő globális csoportot törölték.

4731: Biztonsági kompatibilis helyi csoport jött létre.

4732: Egy tag felkerült a biztonságot lehetővé tevő helyi csoportba.

4733: Egy tagot eltávolítottak a biztonságot lehetővé tevő helyi csoportból.

4734: A biztonságos helyi csoportot törölték.

4735: A biztonságos helyi csoport megváltozott.

4737: Megváltozott egy biztonsági kompatibilis globális csoport.

4754: Biztonsági kompatibilis univerzális csoport jött létre.

4755: Megváltozott egy biztonsági kompatibilis univerzális csoport.

4756: Egy tagot hozzáadtak egy biztonsági kompatibilis univerzális csoporthoz.

4757: Egy tagot eltávolítottak egy biztonsági kompatibilis univerzális csoportból.

4758: A biztonságot lehetővé tevő univerzális csoportot törölték.

4764: A csoport típusa megváltozott.

ID események a felhasználói fiókok változásaival összefüggésben a AD:

4720: Felhasználói fiók jött létre.

4722: A felhasználói fiók engedélyezve volt.

4723: Kísérlet történt egy fiók jelszavának megváltoztatására.

4724: Kísérlet történt a fiók jelszavának visszaállítására.

4725: A felhasználói fiók le van tiltva.

4726: A felhasználói fiókot törölték.

4738: Megváltozott a felhasználói fiók.

4740: A felhasználói fiók zárolva volt.

4765: Az SID előzményeket hozzáadtuk egy fiókhoz.

4766: SID előzmények hozzáadása a fiókhoz nem sikerült.

4767: Feloldottuk a felhasználói fiókot.

4780: Az ACL számlákra lett beállítva, amelyek a rendszergazdai csoportok tagjai.

4781: A fiók neve megváltozott:

4794: Kísérlet történt a Directory Services Restore Mode beállítására.

5376: A hitelesítő adatkezelő hitelesítő adatai biztonsági másolatot készítettek.

5377: A hitelesítő adatok kezelőjének hitelesítő adatai biztonsági másolatból lettek visszaállítva.

Az integrált Windows ellenőrző rendszer fő hátrányai

A naplók megtekintésének és elemzésének szokásos módja azonban a Windowsban bizonyos hátrányokkal is rendelkezik..

Természetesen az Event Viewer konzol csak alapvető képességeket biztosít a rendszer egyes eseményeinek megtekintésére és információk keresésére, és nem jelenti az információ komplex feldolgozásának, csoportosításának és összesítésének a lehetőségét. Valójában ez a feladat teljes mértékben azon rendszergazda vagy információbiztonsági mérnök képességétől és képzettségétől függ, aki különféle szkriptek (például powerhell vagy vbs) vagy irodai eszközök felhasználásával kifejlesztheti saját rendszerét naplók importálására és keresésére..

Ne felejtse el azt sem, hogy a beépített Windows eszközök használatával nehéz kombinálni a különféle tartományvezérlőkről származó naplókat (természetesen kihasználhatja a naplók Windowsba való átirányításának lehetőségét, de ez az eszköz szintén nem rugalmas), így a kívánt eseményt minden tartományvezérlőn meg kell keresnie ( nagy hálózatok, nagyon drága).

Ezen túlmenően, amikor az AD változásainak ellenőrzésére szolgáló rendszert szabványos Windows eszközök használatával szervezi, akkor figyelembe kell vennie, hogy hatalmas számú esemény (gyakran szükségtelen) kerül a rendszernaplóba, amely gyors kitöltéséhez és felülírásához vezet. Az események archívumával való együttműködéshez növelni kell a napló maximális méretét, meg kell tiltani a felülírást, valamint stratégiát kell kidolgozni a naplók importálására és tisztítására..

Ezen okokból előnyös, ha harmadik féltől származó szoftvercsomagokat használunk az AD változásainak ellenőrzésére nagy és elosztott rendszerekben. A közelmúltban például olyan termékek, mint a NetWrix Active Directory Change Reporter vagy ChangeAuditor az Active Directoryhoz.