Az előző cikkben ismertettük az Active Directory tartományi rendszergazdai fiókjainak (rendszergazdai fiókja) jelszavainak visszaállításának eljárását. Ez a forgatókönyv jól működik a "standard" Active Directory környezetben, de egyes területeken ez a trükk nem működik, mert a telepítés során a Microsoft bevált gyakorlatait alkalmazták az AD-infrastruktúra biztosítására. Valós AD tartományokban a következő stratégiák használhatók a tartomány adminisztrátor fiókjának védelmére:

- Nevezze át a normál fiókot Active Directory rendszergazda

- Hozzon létre egy csali fiókot. A fiók, bár neve Rendszergazda, de nem rendelkezik emelt jogokkal. Ezen felül az ellenőrzési irányelvek használatával konfigurálhatja a biztonsági szolgáltatásokat, hogy értesítsék Önt a fiók használatával történő engedélyezésről

- Rendszergazdai fiók letiltása és tartományi rendszergazdai jogosultságok megadása egy másik fiókhoz.

Ebben a cikkben megpróbáljuk elemezni ezen stratégiák megoldását, amelyek lehetővé teszik, hogy az AD-ben felfedezzék az összes tartományi rendszergazdai jogokkal rendelkező fiókot..

Tehát az előző cikkben megmutattuk, hogy egy tartományvezérlőn történő rendszerszolgáltatás létrehozásával visszaállíthatja a tartomány-admin jelszavát. Ez a parancs a DC betöltésekor visszaállítja a tartományi rendszergazdai fiók (tartományi rendszergazda) jelszavát P @ ssw0rd értékre..

sc létrehozás ResetADPass binPath = "% ComSpec% / k nettó felhasználói rendszergazda P @ ssw0rd" start = auto

Mi a teendő, ha nem tudok bejelentkezni ezzel a fiókkal? Valószínűleg a tartomány telepítésekor a fenti módszerek egyikével védte.

Csatlakoztasson egy leválasztott Active Directory adatbázist

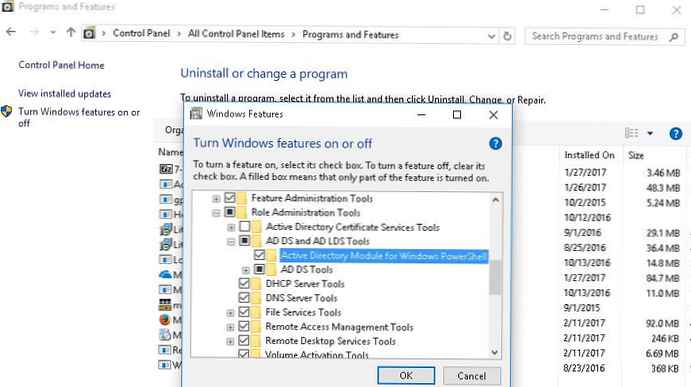

Próbáljuk kihozni az igazi domain rendszergazdákkal kapcsolatos információkat az AD adatbázisból. Ehhez indítson DSRM módba, ahol az Active Directory adatbázis (ntds.dit) le van tiltva. Helyesen kell telepítenünk ezt az adatbázist, hogy tovább hozzáférjünk az abban tárolt információkhoz.

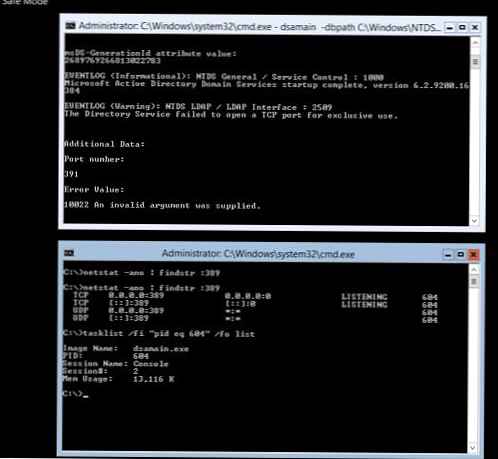

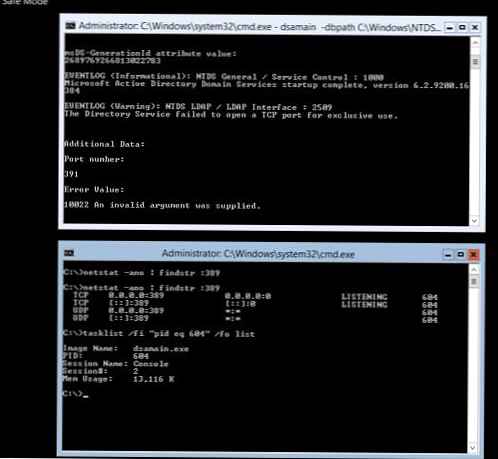

Futtasson két parancssort: az elsőben elindítjuk a dsamain.exe folyamatot, a másodikban interaktív parancsokat adunk meg..

tanács. Amikor a Server Core-en dolgozik, a második parancssort az eredeti cmd-ben lévő parancs futtatásával lehet megnyitni:

Start cmd

A dsamain.exe segédprogram elindítása előtt ellenőrizze, hogy más szolgáltatások és folyamatok jelenleg nem használják-e a 389. portot. Ezt megteheti a következő paranccsal:

netstat -ano | talált: 389

Abban az esetben, ha a csapat semmit sem adott vissza - minden rendben, akkor menjen tovább (ha visszatért, meg kell találnia és le kell tiltania a megtalált folyamatot).

A dsamain.exe segédprogram lehetővé teszi az AD-adatbázis felvételét és különféle LDAP-lekérdezések végrehajtását (valójában lehetővé teszi önálló LDAP-kiszolgáló szervezését). A segédprogram a következő paraméterekkel kezdődik:

- dbpath - beállítja az ntds.dit fájl elérési útját.

- allowNonAdminAccess - Lehetővé teszi az LDAP lekérdezéseket az AD adatbázishoz egy helyi fiók alatt (alapértelmezés szerint a hozzáférés csak a Tartománygazdák és Vállalati Rendszergazdák csoportok tagjai számára engedélyezett).

- ldapport - lehetővé teszi az LDAP port megadását. A szabványos LDAP portot fogjuk használni - 389.

Szerelje fel az AD bázist a következő paranccsal:

dsamain -dbpath C: \ Windows \ NTDS \ ntds.dit -allowNonAdminAccess -ldapPort 389

Ellenőrizze, hogy a dsamain.exe folyamat fut-e, és hallgassa-e a 389. portot. Ehhez futtassa a második parancssorban a következő parancsot:

netstat -ano | talált: 389TCP 0.0.0.0 opin89 0.0.0.0:07 LISTA 614

TCP [::]: 389 [::]: 0 hallgatás 614

TCP 0.0.0.0 opin89 *: * 614

TCP [::]: 389 *: * 614

A folyamatot a 614-es Process ID-vel meghallgatjuk a 389-es TCP porton.

Ellenőrizze, hogy a PID 604-tel a dsamain.exe-folyamatunk-e:

tasklist / fi "pid eq 614" / fo listaA kép neve: dsamain.exe

PID: 614

Munkamenet neve: Konzol

2. munkamenet:

Mem felhasználás: 11 316 K

Most, hogy az AD alap telepítve van, a ds * segédprogramok (dsget, dsquery stb.) Segítségével érhetjük el. Nézzük meg a tartományi rendszergazdai fiókok elrejtésének mind a három lehetőségét..

Átnevezve Domain Administrator Account

Hogyan állapíthatom meg, hogy egy standard Active Directory-rendszergazdai fiókot neveztek-e át?

A szokásos AD adminisztrátornak jól ismert SID-je van, amelynek formátuma S-1-5-21- [domain id] -500, tehát csak meg kell találnunk egy ilyen SID-objektumot a tartományban. A második parancssorban futtassa a következő parancsot:

dsquery user -s localhost | dsget felhasználó -s localhost -samid -sid | findstr / c: "- 500"itpro S-1-5-21-2292496274-2043586872-6449473370-500

Ebben az esetben látható, hogy az adminisztrátori fiókot Itpro-ra nevezték el.

A fiók jelszavát a speciális szolgáltatás használatával is visszaállíthatja:

sc létrehozás ResetPW binPath = "% ComSpec% / k nettó felhasználó itpro P @ ssw0rd" start = automatikus

Most leválaszthatja az AD adatbázist (állítsa le a dsamain.exe folyamatot a Ctrl + C billentyűkombinációval). Győződjön meg arról, hogy a parancs karakterláncot adott vissza

Az Active Directory tartományi szolgáltatások sikeresen leálltakHamis AD rendszergazdai fiók

Hogyan lehet megállapítani, hogy a normál rendszergazdai Active Directory-nak nincs a szükséges jogok? Nagyon egyszerű. A rendszergazdai fiók DN (megkülönböztetett neve) ismeretében kaphatunk egy csoportot, amelyben ez szerepel:

dsget felhasználó "CN = Rendszergazda, CN = Felhasználók, DC = winitpro, DC = hu" -s localhost-Memberof -expand"CN = Domain felhasználók, CN = Felhasználók, DC = winitpro, DC = ru"

"CN = felhasználók, CN = Builtin, DC = winitpro, DC = ru"

Mint láthatja, ez a fiók nem tagja a Domain Rendszergazdák csoportnak, és nem alkalmas célra. A következő technika segít megtalálni a "valódi" rendszergazdákat.

Alternatív domain rendszergazda

Próbáljuk kitalálni, hogyan szerezzünk listát azokról a fiókokról, amelyek domain adminisztrátori jogokkal rendelkeznek. Először próbáljuk rekurzívan felsorolni a Rendszergazdák csoport összes tagját (beleértve a Tartománygazdák és az Vállalati Rendszergazdák csoport tagjait).

dsquery group -s localhost -samid "adminisztrátorok" dsget group -s localhost -members -expand"CN = domain adminisztrátorok, CN = felhasználók, DC = winitpro, DC = ru"

"CN = vállalati adminisztrátorok, CN = felhasználók, DC = winitpro, DC = ru"

"CN = adminisztrátor, CN = felhasználók, DC = winitpro, DC = ru"

"CN = itpro, CN = felhasználók, DC = winitpro, DC = ru"

Mint láthatja, az Administrator és az itpro fiókok rendszergazdai jogokkal rendelkeznek. Ellenőrizze a rendszergazdai fiók állapotát:

dsget felhasználó "CN = Rendszergazda, CN = Felhasználók, DC = winitpro, DC = hu" -s localhost -samid-subsid -disabledsamid sid letiltva

Administrator S-1-5-21-2092397264-2003686862-3249677370-500 igen

Mint láthatja, le van tiltva.

Most ellenőrizze az itpro-fiók állapotát:

dsget felhasználó "CN = itpro, CN = felhasználók, DC = winitpro, DC = ru" -s localhost -samid -sid -disabledsamid sid letiltva

itpro S-1-5-21-2092397264-2003686862-3249677370-1107 no

dsget sikerült

Ez a fiók aktív. Ellenőrizze, hogy mely csoportokból áll:

dsget felhasználó "CN = itpro, CN = felhasználók, DC = winitpro, DC = hu" -s localhost-Memberof -expand"CN = Csoportházirend-készítő tulajdonosok, CN = Felhasználók, DC = winitpro, DC = ru"

"CN = domain adminisztrátorok, CN = felhasználók, DC = winitpro, DC = ru"

"CN = vállalati adminisztrátorok, CN = felhasználók, DC = winitpro, DC = ru"

"CN = Rendszergazdák, CN = Felhasználók, DC = winitpro, DC = ru"

"CN = Domain felhasználók, CN = Felhasználók, DC = winitpro, DC = ru"

"CN = Megtagadott RODC jelszó-replikációs csoport, CN = Felhasználók, DC = winitpro, DC = hu"

"CN = adminisztrátorok, CN = Builtin, DC = winitpro, DC = hu"

"CN = felhasználók, CN = Builtin, DC = winitpro, DC = ru"

Nagyszerű, domain-rendszergazdai jogokkal rendelkezik! A fiók jelszavát továbbra is vissza kell állítani a samid - itpro használatával. Ez megint megtehető a szolgáltatás használatával:

sc létrehozás ResetPW binPath = "% ComSpec% / k nettó felhasználó itpro PA $ w0rd94" start = auto

Ne felejtse el leszerelni az AD adatbázist, és indítsa újra a szervert.